新型Android恶意软件窃取378个银行和钱包应用程序的财务数据

最新研究显示,BlackRock移动恶意软件背后的运营商已经通过名为ERMAC的新 Android 银行木马重新浮出水面,该木马针对波兰,其根源是臭名昭著的Cerberus 恶意软件。

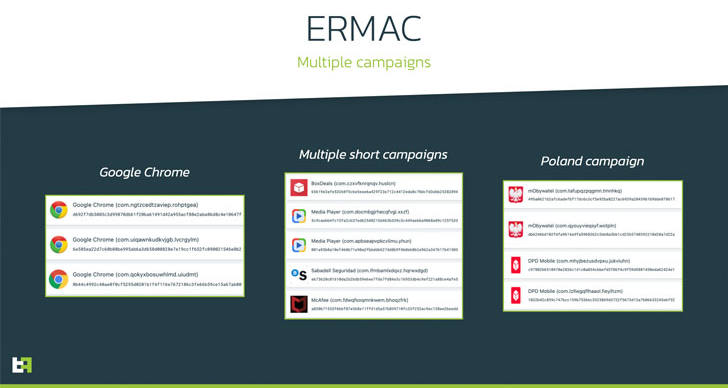

ThreatFabric首席执行官在一封电子邮件声明中表示:“这款新的木马病毒已经开始了活跃的传播活动,目标是378个有覆盖的银行和钱包应用程序。” 据信,涉及ERMAC的首批活动已于8月下旬以Google Chrome应用程序的名义开始。

自那以后,攻击范围扩大到银行、媒体播放器、快递服务、政府应用以及McAfee等杀毒软件。

几乎完全基于臭名昭著的银行木马Cerberus,网络安全公司调查发现,一名叫DukeEugene的成员在8月17日在地下论坛发布帖子,邀请潜在客户“以每月3000美元的价格,向一小群人租用一个具有广泛功能的新安卓僵尸网络,。”

DukeEugene也被称为BlackRock活动的幕后活动者,该活动于2020年7月曝光。该信息窃取程序和键盘记录程序具有一系列数据窃取功能,起源于另一种名为 Xerxes 的银行变种——它本身就是LokiBot Android银行木马的变种,其作者在2019年5月左右公布了该恶意软件的源代码。

2020年9月,Cerberus以免费远程访问木马(RAT)的形式在地下黑客论坛上发布了自己的源代码,此前该开发商的拍卖以10万美元的价格拍卖失败。

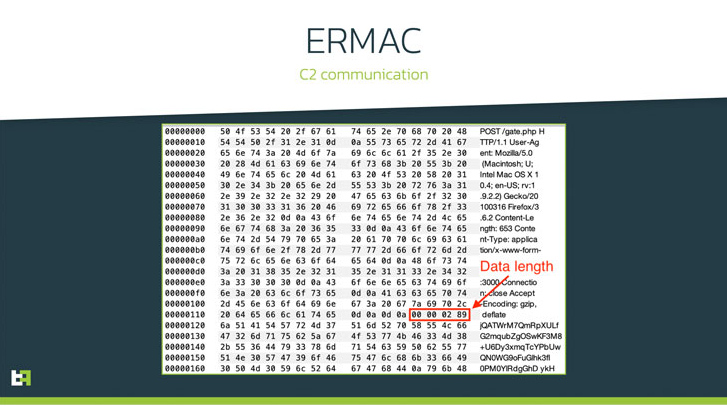

ThreatFabric还强调,自ERMAC出现以来,BlackRock已停止提供新的样本,这增加了“DukeEugene在其业务中从使用BlackRock转向使用ERMAC的可能性。”除了与Cerberus有相似之处,新发现的毒株还以使用混淆技术和Blowfish加密方案与命令和控制服务器通信而闻名。

ERMAC与其前身和其他银行恶意软件一样,旨在窃取联系信息、短信、打开任意应用程序,并触发针对众多金融应用程序的覆盖,以窃取登录凭据。此外,它还开发了新功能,允许恶意软件清除特定应用程序的缓存,并窃取存储在设备上的帐户。

研究人员称:“ERMAC的故事再次表明,恶意软件源代码泄漏不仅会导致恶意软件家族的蒸发速度减慢,而且还会为威胁领域带来新的威胁/参与者。” “虽然它缺乏一些强大的功能,比如RAT,但它仍然对全世界的移动银行用户和金融机构构成威胁。”‘

金融领域一直广受网络犯罪分子关注,不断出现新恶意软件不但为查杀系统增加难度,而且也为金融业网络安全和数据安全带来很大威胁。为了降低金融行业网络系统的相关风险,企业除了在做好查杀和安全防御措施之外,更应重视在底层软件在技术方面的安全建设。尤其软件安全是网络安全最基础防线,在软件开发过程中重视代码缺陷等问题,利用静态代码检测等自动化技术,加强代码安全建设及漏洞检测,来提升软件自身安全性,为网络安全筑牢根基,从而降低金融机构遭到网络攻击的风险。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=42c58af2da7549b8af1caa03233a86fc

https://thehackernews.com/2021/09/new-android-malware-steals-financial.html