代码安全成共识!GitHub新增PyPI和RubyGems泄露扫描

最近,GitHub将其机密扫描功能扩展到包含PyPI和RubyGems注册表机密的存储库。这一更改主要是为了保护由开发人员构建的数百万个应用程序,这些开发人员可能在无意间将机密和凭据提交到公共的GitHub存储库。目前,他们将自动扫描暴露PyPI和RubyGems秘密的存储库,比如凭据和API令牌。

GitHub现将扫描 PyPI、RubyGems的机密性

为了利用这个特性,开发者需要确保他们的存储库启用了GitHub高级安全。GitHub表示,对于GitHub.com上的公共存储库,这些功能是永久开启的,只有在改变项目的可见性使代码不再公开时,这些功能才能被禁用。

与用户名和密码类似,秘密或令牌是可以在使用服务时用来验证自己的字符串。依赖于第三方API的应用程序经常在其代码中使用机密(私有API密钥)来访问API服务。

因此必须当心机密泄露问题,因为这可能会导致更大的攻击,甚至产生软件供应链攻击的影响。之前,GitHub会扫描意外提交的npm、NuGet和Clojars等机密。

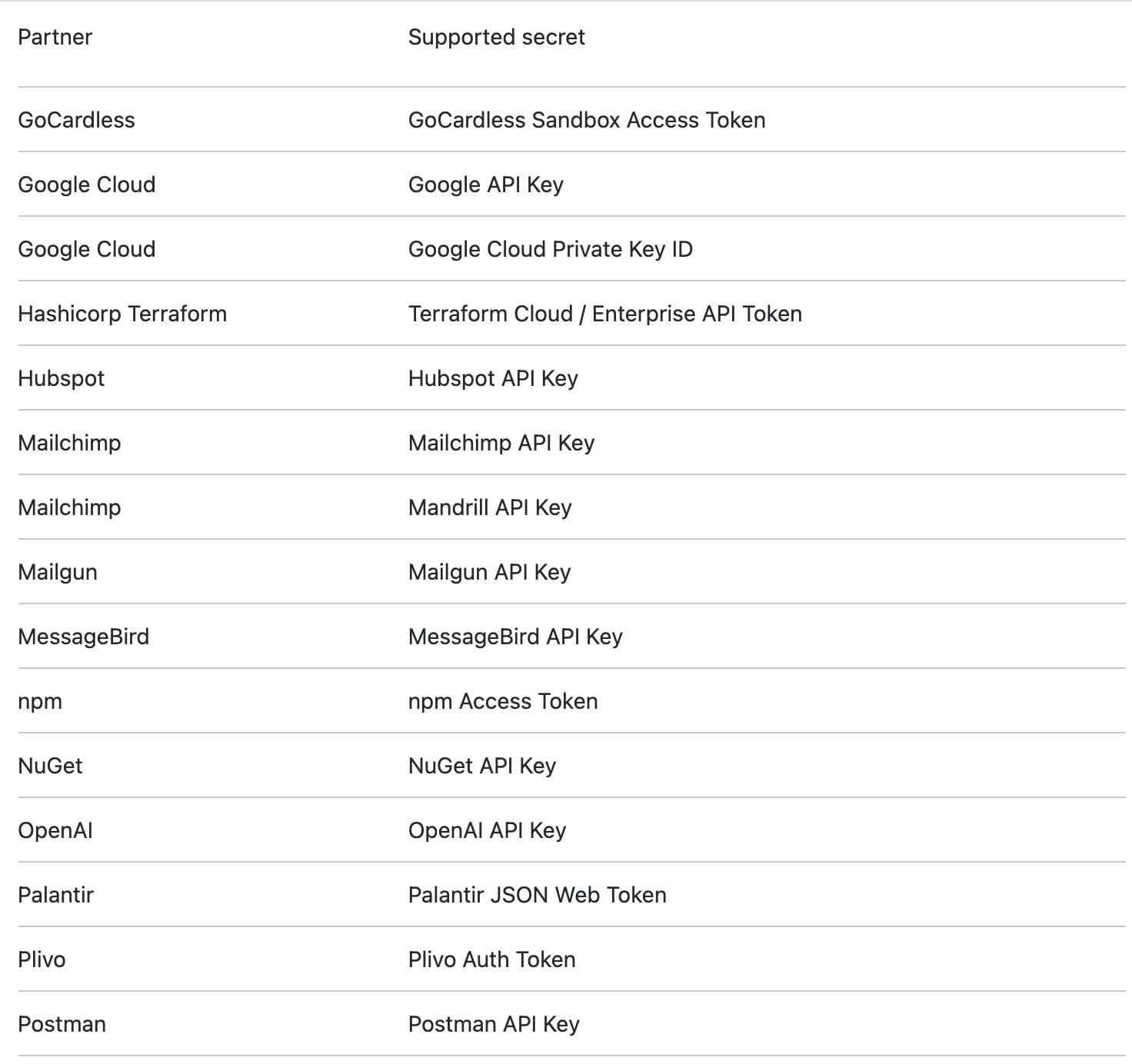

目前,GitHub高级安全系统支持70多种不同类型的机密检测。其中包括开源注册表,如: npm、PyPI、RubyGems、Nuget、Clojars 等,和非包管理服务,如:Adobe和OpenAI的机密。

GitHub Advanced Security (GitHub)支持的涉密类型:

当发现秘密时会发生什么?

当GitHub发现公开在公共存储库中的密码、API令牌、私有SSH密钥或其他受支持的秘密时,它会通知注册表维护人员。例如,注册表维护者最近添加了PyPI和RubyGems,GitHub会撤销公开的凭据,并向开发人员发送电子邮件解释原因。

GitHub表示,在任何情况下他们都会自动扫描提交到公共存储库的每个这样操作的好处在于,如果机密信息暴露,在几秒内会以自动方式撤销,而不是等开发人员手动处理。

GitHub自动执行机密扫描帮助保护开发人员基础设施免受意外泄露,同时还能进一步加强软件供应链安全。现如今代码安全同软件安全、网络安全同等重要,尤其随着DevSecOps 成为一种流行趋势,越来越多的DevOps团队开始思考如何将安全问题融入软件的整个生命周期,这使得软件安全问题不再只是测试部门的工作,而应从建立计划初期就融入安全意识,在代码编写过程中结合静态代码检测(SAST)技术,不断发现及修复代码缺陷以减少系统漏洞,在测试阶段利用SCA、DAST等技术来发现系统安全问题,杜绝事后才想到代码安全问题,也在一定程度上帮助企业避免遭到网络攻击,同时避免因系统安全问题带来经济损失。

参读链接:https://www.woocoom.com/b021.html?id=f3d9bda511e14389a83300f1e2914d9e

https://www.bleepingcomputer.com/news/security/github-now-scans-for-accidentally-exposed-pypi-rubygems-secrets/