严重的ThroughTek SDK漏洞可让黑客监视数百万个物联网设备

远程攻击者可以利用关键漏洞窃听实时音频和视频或控制。漏洞存在于ThrowTek的 Kalay网络中,该网络用于8300万台设备。

安全研究人员发现了一个影响数以千万计的物联网 (IoT) 设备的严重漏洞——该漏洞将实时视频和音频流暴露给窃听威胁者,并使攻击者能够控制设备,包括安全网络摄像头和连接的婴儿监视器。

该漏洞被追踪为CVE-2021-28372和FEYE-2021-0020,并被分配了关键的CVSS3.1基础评分9.6分,该漏洞是在通过ThroughTek的Kalay IoT云平台连接的设备中发现的。

Mandiant与网络安全和基础设施安全局(CISA)和ThroughTek合作,于周二发出了警报。

Mandiant的帖子称:“CVE-2021-28372对终端用户的安全和隐私构成了巨大的风险,应该适当予以缓解。”“物联网摄像头等未受保护的设备可能会通过获取UID远程受到攻击,进一步的攻击可能取决于设备暴露的功能。”

越来越多的漏洞问题严重影响社会发展及人们生活,例如,今年2月,一个影响多个婴儿监视器的漏洞被发现,暴露了数十万个正在运行的设备,可能允许某人进入并查看摄像头的视频流。

Mandiant解释说,该漏洞将使对手“远程攻击受害者的物联网设备,从而获得收听实时音频、观看实时视频数据的能力,并根据暴露的设备功能危及设备凭据,以进行进一步的攻击。”这些进一步的攻击可能包括允许对手远程控制受影响设备的行动。”

在周二的一篇文章中,研究人员Jake Valletta、Erik Barzdukas和Dillon Franke,发现了这个漏洞,考虑到Kalay协议在设备到达消费者之前是被制造商和经销商集成的,不可能汇编一份受影响的公司和产品的全面清单。因此强烈建议物联网设备用户“保持设备软件和应用程序的更新,并对与这些设备相关的任何账户使用复杂、独特的密码。”

Mandiant还建议设备用户避免通过公共Wi-Fi等不受信任的网络连接受影响的设备。

Kalay:一个新的不吸引人的握手

根据ThroughTek的说法,“Kalay”是一个土著达乌语,意思是“握手”,“象征着一个相互联系的世界中的普遍联系”。

ThroughTek将握手(Kalay 协议)作为软件开发工具包 (SDK) 实施。Kalay SDK 提供即插即用的网络,可轻松连接智能设备和相应的移动应用程序。

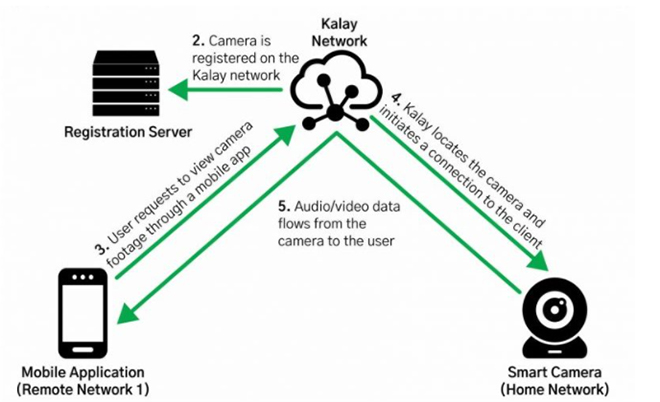

研究人员提供了工作原理示例:下图显示了Kalay网络上的典型设备注册过程和客户端连接。在此示例中,用户通过远程网络在移动应用程序上远程访问家庭网络的kalay支持的摄像头:例如,用户在咖啡店或移动电话网络上查看家庭摄像头的动态。

无法确认影响多少设备

研究人员指出了ThroughTek的广告,该广告声称支持8300多万台活跃设备,平台上每月的连接超过11亿次。ThroughTek还支持250个单片系统(soc):包含小型消费电子设备(如智能手机或可穿戴电脑)所需的所有必要电子电路和部件的微芯片。

Mandiant表示,受影响的Kalay产品包括物联网摄像头制造商、智能婴儿监视器和数字录像机(DVR)产品。

研究人员指出,这个ThroughTek漏洞比5月份披露的关键Nozomi Networks 漏洞更糟糕:这个漏洞已经非常严重,它使得数百万个连接的摄像头为攻击者提供跳板。除了窃听外,Kalay的这个最新漏洞意味着,这些设备可能会被那些没有必要摆弄别人的婴儿监视器、网络摄像头或其他物联网设备的人远程控制。

研究人员解释说:“这个最新的漏洞允许攻击者与设备进行远程通信。” “因此,进一步的攻击可能包括允许攻击者远程控制受影响设备并可能导致远程代码执行。”

Bug 是如何”工作”的

Mandiant认为问题出在设备注册过程中,这只需要设备20字节的唯一分配标识符——他们称之为UID——就可以访问网络。Mandiant的测试表明,UID通常是由支持kalay的客户端提供的,比如移动应用程序,它来自营销和销售特定设备的公司托管的web API。

为了利用该漏洞,攻击者需要对Kalay协议有深入的了解,并具有生成和发送消息的能力。他们还必须得到Kalay uid,他们可以通过“社会工程或api或服务的其他漏洞,返回Kalay uid”来摆脱这些uid,研究人员说。作为一种替代方案,Mandiant还研究了野蛮强制ThroughTek uid,但研究人员表示,这耗费了太多的时间和资源。

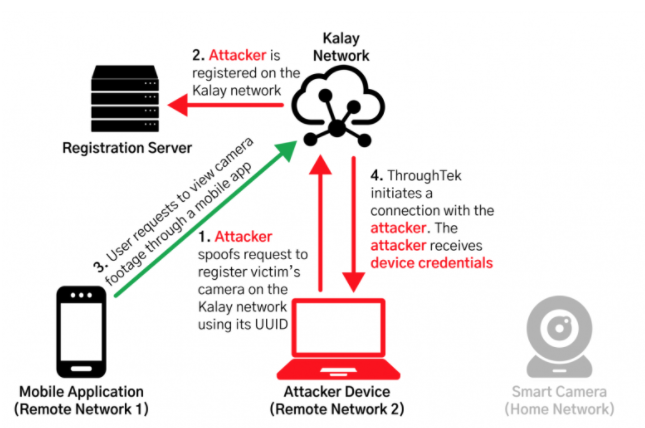

在获得uid之后,攻击者可以接管相关的、受影响的设备。有了一些Kalay协议的知识,他们就能够重新注册UID,覆盖Kalay服务器上现有的Kalay设备。然后,每当合法的所有者试图访问设备时,UID将被定向到攻击者,从而导致劫持连接。

之后,攻击者可以继续连接过程,以窃取设备所有者的用户名和密码。下图展示了网络中存在UID相同的受害设备和恶意设备时的情况:恶意注册覆盖现有注册,强制将合法设备的连接重路由到攻击者的设备。

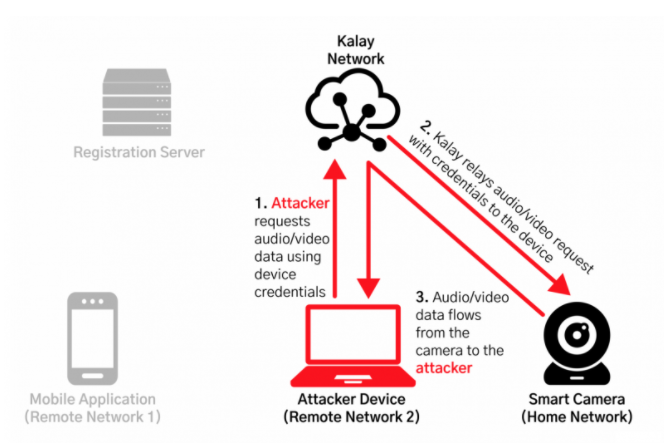

在那之后,威胁行为者可以远程连接到受害设备,访问音频/视频数据并执行远程过程调用 (RPC)。研究人员描述说,由于设备实现的RPC接口中存在漏洞,这可能导致“完全远程和完整的设备入侵”。他们列举的原因是:“Mandiant观察到,处理Kalay数据的物联网设备上的二进制文件通常以特权用户根运行,缺乏常见的二进制保护,如地址空间布局随机化(ASLR)、平台独立执行(PIE)、堆栈canary和NX位。”

下图显示了一个假设的攻击,使用捕获的Kalay凭据,通过滥用Kalay RPC接口中的漏洞发动另一场攻击:

如何解决这个问题

Mandiant“强烈建议”使用Kalay平台的公司遵循来自ThroughTek和Mandiant的以下指导:

如果实现的SDK低于3.1.10版本,请升级到3.3.1.0或3.4.2.0版本,并启用Kalay平台提供的Authkey和DTLS (Datagram Transport Layer Security)特性。

如果实现的SDK是3.1.10及以上版本,启用Authkey和DTLS。

检查在返回Kalay唯一标识符(uid)的api或其他服务上的安全控制。

在处理Kalay数据的所有二进制文件上都应该启用强化特性,如ASLR、PIE、NX和堆栈canary, RPC函数应该被视为不可信的,并进行适当的处理。

物联网设备制造商应严格控制用于获取Kalay uid、用户名和密码的web api,以减少攻击者获取远程访问设备所需的敏感材料的能力。无法保护返回有效Kalay uid的web api可能会让攻击者危及大量设备。

网络安全建设需从多面解决

物联网安全漏洞已成为严重的网络安全威胁,而且不同于对软件的影响,一旦物联网受安全漏洞影响遭到网络攻击,将会切实影响社会及生活运转。对于诸如摄像头等漏洞,一旦被黑客入侵将会造成大量数据泄露或丢失。而安全漏洞为黑客提供了良好的入侵途径。数据显示,90%以上的网络安全问题是由软件自身的安全漏洞导致的,包括物联网等设备中的漏洞,同样严重影响网络安全。而30%-70%的安全漏洞可以在软件开发阶段通过静态代码检测发现并进行修正,因此加强网络安全更要重视软件安全,软件自身安全的提升,是现有网络防护手段的重要补充!

参读链接:

https://www.woocoom.com/b021.html?id=5885c9b6f2824b11b42d5ea8a10fac0a

https://threatpost.com/bug-iot-millions-devices-attackers-eavesdrop/168729/