数据中心:VxLAN技术及园区网络虚拟化

01

概述

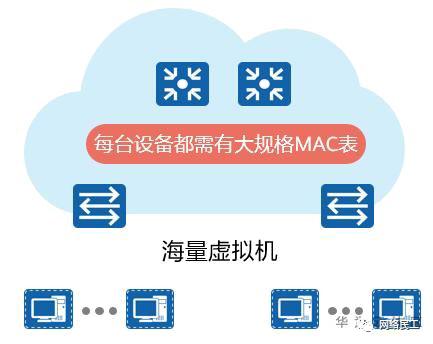

虚拟机规模受设备表项规格限制

网络隔离能力限制

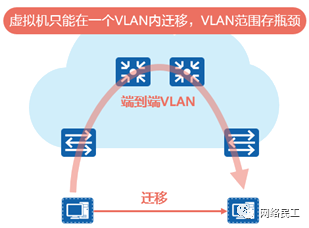

虚拟机迁移范围受限

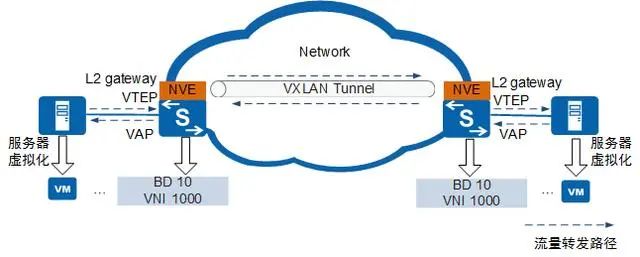

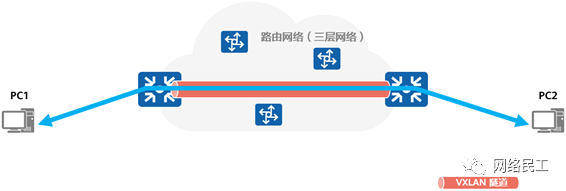

VXLAN(Virtual eXtensible Local Area Network,虚拟扩展局域网)在本质上属于一种VPN技术,能够在任意路由可达的网络上叠加二层虚拟网络,通过VXLAN网关实现VXLAN网络内部的互通,同时,也可以实现与传统的非VXLAN网络的互通。 VXLAN通过采用MAC in UDP封装来延伸二层网络,将以太报文封装在IP报文之上,通过路由在网络中传输,中间的传输网络无需关注虚拟机的MAC地址,且路由网络无网络结构限制,具备大规模扩展能力。通过路由网络,虚拟机迁移不受网络架构限制。

针对虚拟机规模受设备表项规格限制

针对网络隔离能力限制

虚拟机迁移范围受限

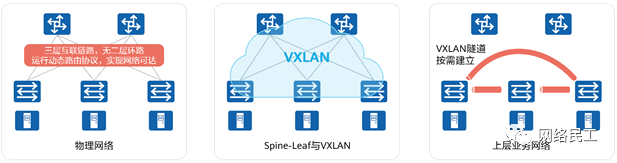

通过引入虚拟化技术,在园区网络中基于一张物理网络创建多张虚拟网络(VN,Virtual Network)。不同的虚拟网络应用于不同的业务,例如办公、研发或物联网等。 通过iMaster NCE(华为园区网络SDN控制器)实现全网设备集中管理,管理员通过图形化界面实现网络配置。 iMaster NCE将管理员的网络业务配置意图“翻译”成设备命令,通过NETCONF协议将配置下发到各台设备,实现网络的自动驾驶。

02

VXLAN的基本概念

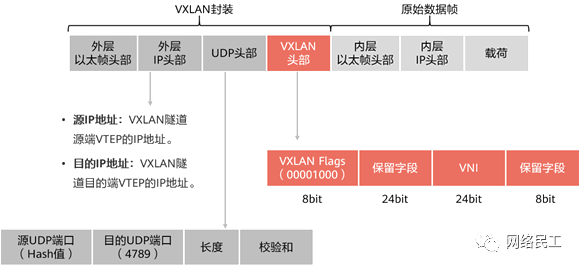

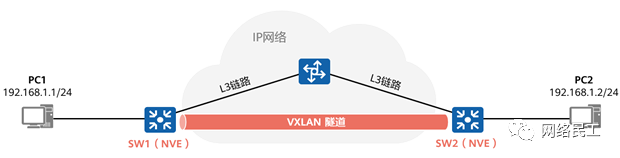

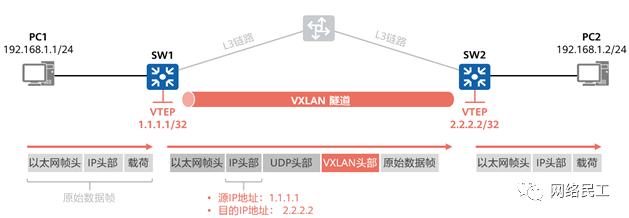

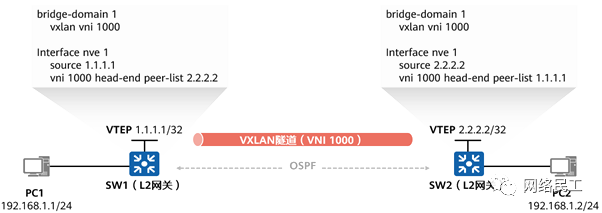

VTEP是VXLAN隧道端点,位于NVE中,用于VXLAN报文的封装和解封装。 VXLAN报文(的外层IP头部)中源IP地址为源端VTEP的IP地址,目的IP地址为目的端VTEP的IP地址。 一对VTEP地址就对应着一条VXLAN隧道。 在源端封装报文后通过隧道向目的端VTEP发送封装报文,目的端VTEP对接收到的封装报文进行解封装。 通常情况下使用设备的Loopback接口地址作为VTEP地址。

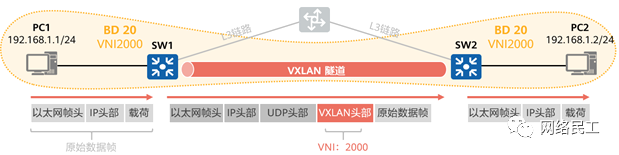

类似VLAN ID,用于区分VXLAN段。不同VXLAN段的虚拟机不能直接二层相互通信。 一个租户可以有一个或多个VNI,VNI长度为24bit。

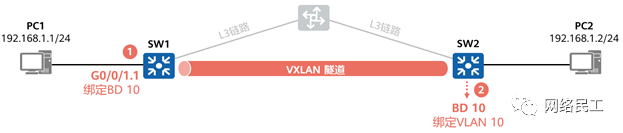

类似传统网络中采用VLAN划分广播域,在VXLAN网络中一个BD就标识一个大二层广播域。 VNI以1:1方式映射到广播域BD,同一个BD内的终端可以进行二层互通。

03

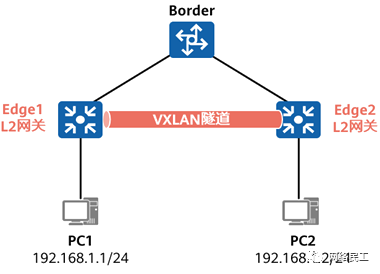

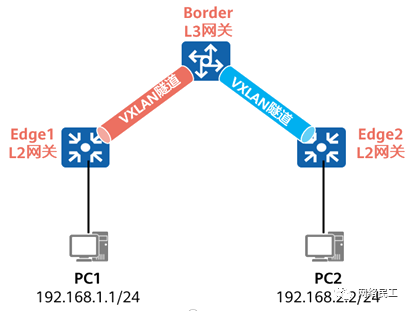

VXLAN二层网关、三层网关

04

VBDIF

类似于传统网络中采用VLANIF解决不同广播域互通的方法,在VXLAN中引入了VBDIF的概念。 VBDIF接口在VXLAN三层网关上配置,是基于BD创建的三层逻辑接口。 通过VBDIF接口配置IP地址可实现不同网段的VXLAN间,及VXLAN和非VXLAN的通信,也可实现二层网络接入三层网络。

05

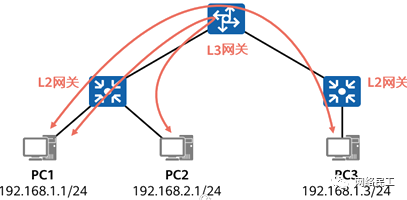

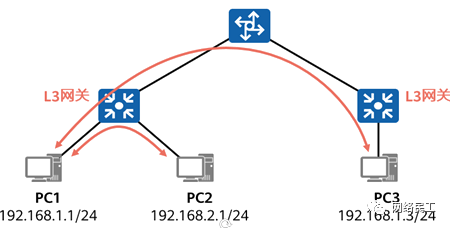

分布式与集中式网关

优点:跨子网流量集中管理,简化网关部署和管理。 缺点:转发路径并非最优。

优点:跨子网流量转发路径更优。 缺点:网关部署、故障定位及网络运维相对集中式网关复杂。VTEP节点之间需交互及维护主机路由。

06

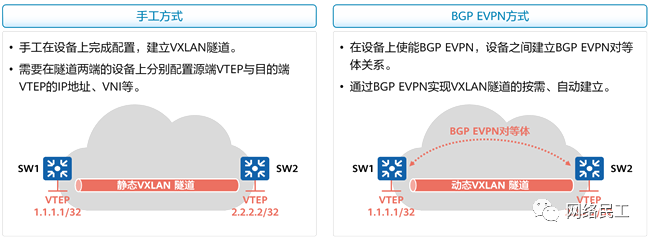

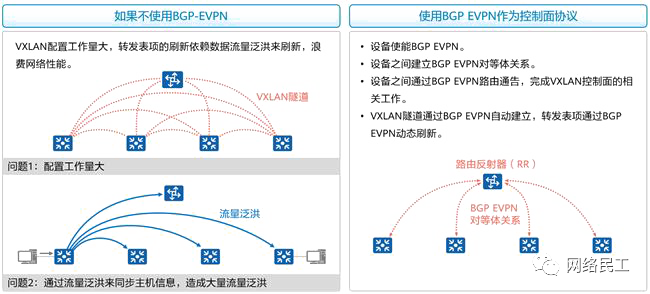

VXLAN隧道的建立方式

07

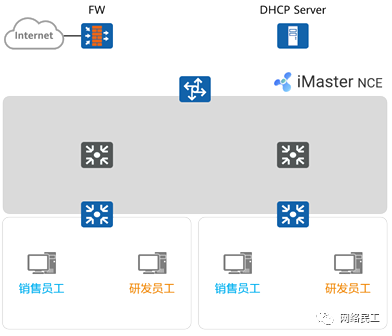

VXLAN在CloudCampus解决方案中的典型应用

基于物理网络构建一个Fabric。 采用分布式网关方案。

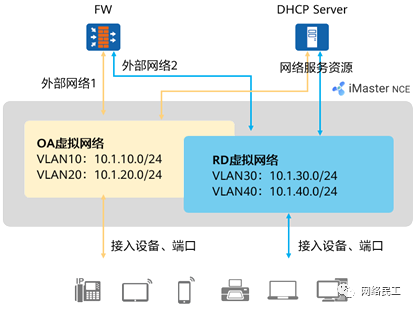

创建2个VN,分别为办公(OA)及研发(RD)。 缺省时,2个VN完全隔离,VN内可实现同子网、跨子网互访。 2个VN均可访问FW所上联的外部网络。 2个VN内的终端均可通过DHCP Server获取IP地址。

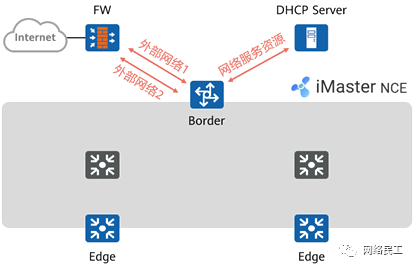

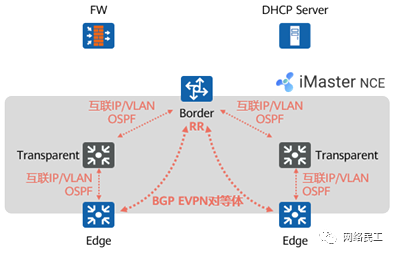

用户根据业务需求,将物理设备(核心交换机、汇聚交换机及接入交换机)添加到Fabric中。 用户指定交换机的角色:Border节点及Edge节点。 iMaster NCE自动将Border指定为RR,优化网络逻辑架构、BGP对等体关系模型。 用户预定义2个“外部网络”,用于供2个VN到达外部网络。 用户定义1个“网络服务资源”,用于后续终端通过该资源(中的DHCP Server)获取IP地址。

iMaster NCE根据已发现的物理网络拓扑,结合用户所定义的Fabric网络,自动进行网络编排(用户可选择OSPF多区域或单区域,是否针对OSPF报文进行认证等)。 iMaster NCE根据网络编排结果将Underlay网络配置自动下发到设备,使得设备之间IP可达。完成本步骤后,交换机便自动获得互联IP地址、VLAN配置,以及OSPF配置,交换机之间实现了路由可达。 iMaster NCE将Fabric配置自动下发到设备,设备之间建立BGP EVPN对等体关系,完成控制面的准备工作。

用户分别创建OA及RD虚拟网络,指定虚拟网络的IP网段/VLAN、网关地址、所关联的外部网络及网络服务资源,以及终端接入点位。 iMaster NCE将用户意图翻译成配置下发到网络设备上。

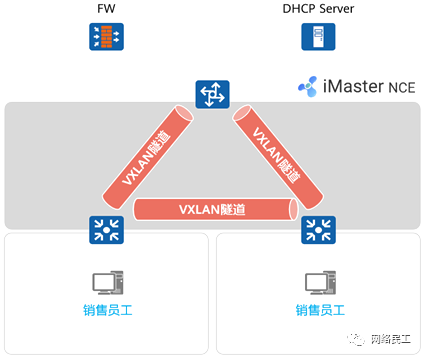

BGP EVPN将用于建立VXLAN隧道的相关信息在对等体之间通告。 设备之间建立VXLAN隧道,为后续的数据转发做准备。

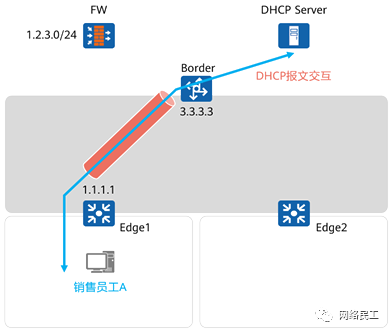

销售员工A接入网络,首先完成用户认证,认证成功后,认证点Edge1获得该用户的授权结果,将用户划分到对应VLAN。 A发起DHCP请求,该请求到达网关设备Edge1后,后者将DHCP请求进行中继,中继报文通过VXLAN隧道转发给Border。 Border将VXLAN解封装,并将DHCP中继报文转发给DHCP Server。 DHCP Server为A分配IP地址。

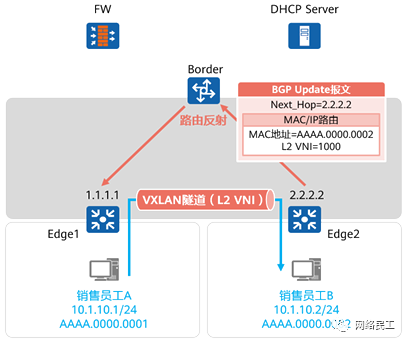

销售员工A与B通过准入认证,接入园区网络。 以销售员工B为例,Edge2将其MAC地址通过BGP更新报文通告给Border,后者将其反射给Edge1。 Edge1学习到MAC地址0000.0002。 当A发送数据给B时,流量到达Edge1后,Edge1将其执行VXLAN封装,然后转发到Edge2。后者VXLAN解封装后送达目的地。

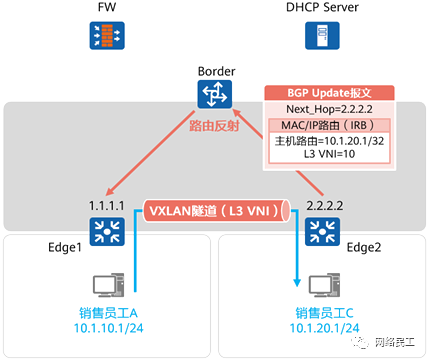

销售员工C通过准入认证,接入园区网络。 Edge2将其主机路由通过BGP更新报文通告给Border,后者将其反射给Edge1。 Edge1学习到1.20.1/32路由,路由下一跳为2.2.2.2,出接口为VXLAN隧道接口。 当A发送数据给C时,流量到达Edge1后,Edge1将其执行VXLAN封装,然后转发到Edge2。后者VXLAN解封装后送达目的地。

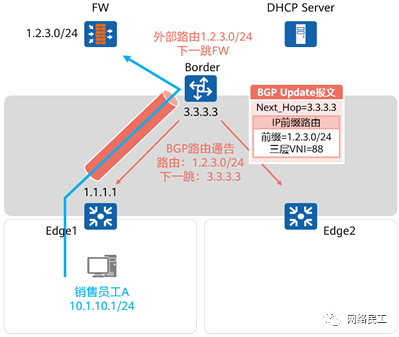

当用户将外部网络(目的网段为2.3.0/24)关联到OA虚拟网络后,iMaster NCE会将路由信息下发至Border,并由Border将上述外部路由重分发到BGP,通告给Edge1和Edge2。 当A发送数据到2.3.0/24时,流量送达Edge1后,由其进行VXLAN封装,然后送至Border,后者将VXLAN解封装,然后将IP报文转发给FW。

原文作者:迷图小书童

原文链接:

https://blog.csdn.net/devcloud/article/details/113585563

扣我2021

转载申明:转载本号文章请注明作者和来源,本号发布文章若存在版权等问题,请留言联系处理,谢谢。

推荐阅读

更多架构相关技术知识总结请参考“架构师全店铺技术资料打包”相关电子书(37本技术资料打包汇总详情可通过“阅读原文”获取)。

全店内容持续更新,现下单“全店铺技术资料打包(全)”,后续可享全店内容更新“免费”赠阅,价格仅收198元(原总价350元)。

温馨提示:

扫描二维码关注公众号,点击阅读原文链接获取“架构师技术全店资料打包汇总(全)”电子书资料详情。

评论