2021年未修补漏洞利用为勒索软件攻击依赖主要切入点

IBM Security发布了年度X-Force威胁情报指数,揭示了勒索软件和漏洞利用如何在2021年“监禁”企业,进一步加重全球供应链的负担,其中制造业成为最受攻击的行业。

IBM Security每天监控130多个国家/地区的1500亿个安全事件,从网络和端点检测设备、事件响应参与和网络钓鱼工具包跟踪等数据源中提取数据。

虽然网络钓鱼是过去一年中网络攻击的最常见原因,但未修补软件的漏洞利用导致的攻击增加了33%,这是2021年勒索软件攻击者进行攻击最依赖的切入点,在勒索软件攻击原因中占44%。

报告介绍了2021年勒索软件攻击者如何试图通过对制造业的攻击来“破坏”全球供应链的支柱。2021年制造业成为受攻击最严重的行业(23%),从而取代以往占据主导地位的金融服务和保险行业。攻击者押注于制造企业受到破坏会导致其下游供应链受到影响,从而迫使他们支付赎金。

令人震惊的是,47%的对制造业的攻击是由受害组织尚未修补或无法修补的漏洞引起的,这突出了组织优先考虑漏洞防治和管理的必要性。

热门报告亮点

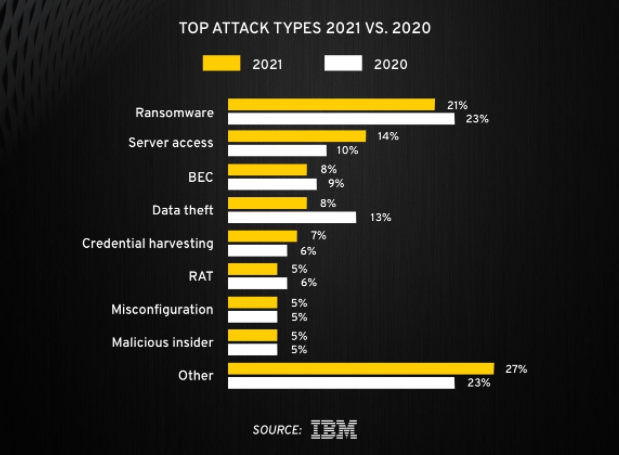

勒索软件团伙无视打击。勒索软件仍然是2021年观察到的最主要的攻击方式,尽管勒索软件被移除的数量有所增加,但勒索软件组没有显示出停止攻击的迹象。根据2022年的报告,一个勒索软件组织在关闭或更名前的平均寿命为17个月。

漏洞暴露了企业最大的“恶习”。对于欧洲、亚洲和多边环境协定(MEA)的企业来说,在2021年,大约有50%的攻击是由未修补的漏洞造成的。这暴露出企业面临的最大难题——修补漏洞。

云中网络危机的预警信号。网络犯罪分子正在为攻击云环境奠定基础,2022年的报告显示,新的Linux勒索软件代码增加了146%,并且转向以Docker为重点的目标,这可能使更多的威胁行为者更容易利用云环境进行恶意行动。

IBM X-Force负责人表示,网络犯罪分子通常只是为了金钱,现在他们用勒索软件来追逐杠杆。企业应该认识到漏洞让他们陷入僵局,因为勒索软件攻击者利用这些漏洞为自己牟利。攻击面只会越来越大,所以与其假设环境中的每一个漏洞都将被修补,企业更应该考虑如何减少漏洞引入并加强漏洞管理。

勒索软件集团的“九命”

为了应对管理部门对勒索软件的清除行动,勒索软件组织可能有他们自己的“灾难恢复计划”。分析显示,勒索软件在关闭或重新命名之前的平均寿命17个月。例如在2021年占据37%的勒索软件攻击的REvil通过品牌重塑持续了4年。这表明,尽管会被关闭,但它仍有可能再次出现。

漏洞成为一些人的“生存危机”

报告强调,2021年披露的漏洞数量创下历史新高,工业控制系统的漏洞同比增长50%。尽管在过去十年中已经披露了超过14.6万个漏洞,但直到最近几年,在疫情推动下企业才加快数字化转型,这也表明漏洞管理面临的挑战尚未达到顶峰。

与此同时,利用漏洞作为一种攻击手段也越来越流行。与前一年相比,漏洞增加了33%。2021年观察到的两个最常被利用的漏洞是在被企业广泛使用的企业应用程序(Microsoft Exchange、Apache Log4J库)中发现的。

随着数字基础设施的扩展,以及企业可能因为审计和维护的需求而不堪重负,企业管理漏洞的挑战可能会加剧。这凸显了从源头减少软件安全漏洞及系统漏洞的重要性。尤其随着软件的增加,在开发周期中通过静态分析、动态分析等查找缺陷及漏洞,不但利于第一时间修复漏洞,而且能为企业降低修复成本。

攻击者瞄准云

报告中表示,观察到更多的攻击者将他们的目标转移到Docker这样的容器上——据红帽公司称,Docker是目前为止最主要的容器运行时引擎。攻击者认识到容器是组织间的共同基础,因此他们正在加倍努力使用可以跨平台的恶意软件来最大化其投资回报率,并且可以用作攻击受害者基础设施其他组件的起点。

文章来源:

https://www.zdnet.com/article/asia-most-targeted-region-in-2021-taking-on-one-in-four-cybersecurity-attacks/

https://www.helpnetsecurity.com/2022/02/24/manufacturing-most-targeted-ransomware/