零信任实战架构总结

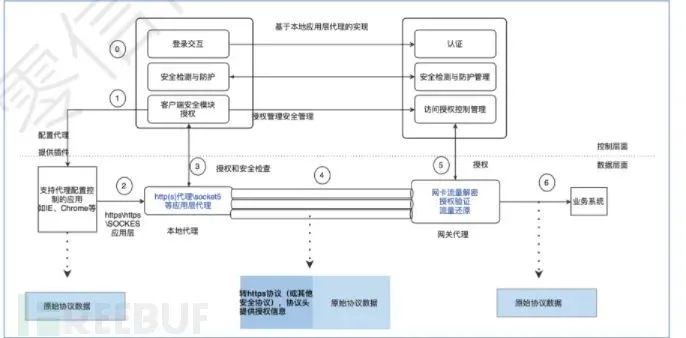

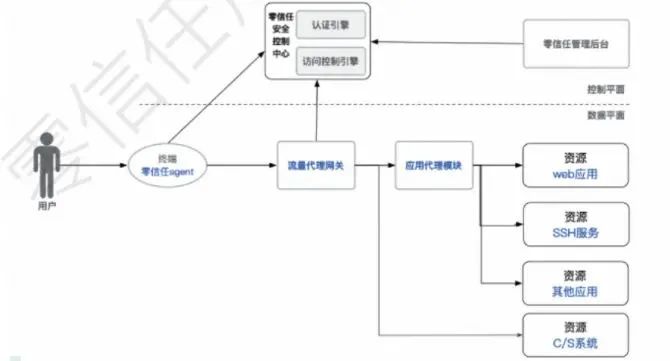

用户通过零信任终端Agent进行设备注册和授权;

终端Agent进行安全基线加固,以及上传终端设备安全状态;

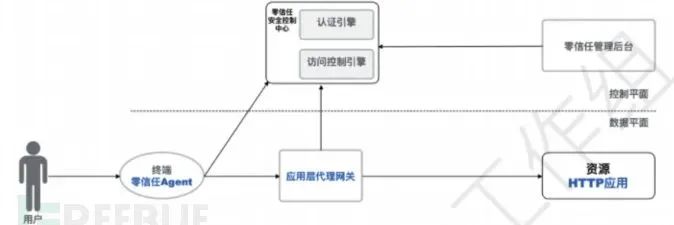

用户通过零信任终端Agent(或可信集成的浏览器),来设置本地应用层代理配置,指定特定资源的访问由应用层代理发至应用层代理网关中;

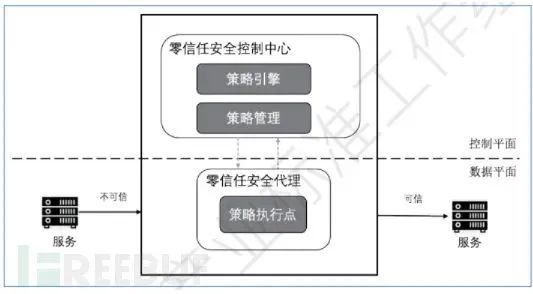

应用层代理网关通过安全控制中心,进行认证和鉴权;

应用层代理网关鉴权通过后,将请求转发给应用系统,获取请求资源;

应用层代理网关将资源转发给零信任终端,完成资源请求。

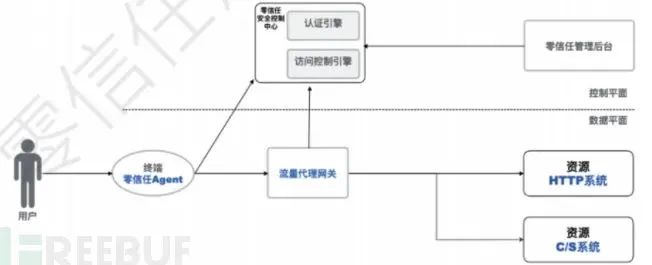

由于是四层流量代理,因此可以实现全局代理,无论是B/S应用,还是C/S应用都可以通过流量代理网 关进行控制和授权。支持全办公场景;

此外该模式下,C/S应用不需要改造,可以直接接入进零信任体系中,对业务干扰较小。

由于是四层流量代理,因此对于加密的请求,解密成本较高;

不易实现精细化的权限控制,例如 针对垂直的WEB流量,不能基于HTTP协议层做对应更加细化的访问控制,需要额外用垂直的WEB流量网关;

另外全流量代理模式下,容易出现和其他安全类流量劫持软件冲突,需要对应修复支持工具。

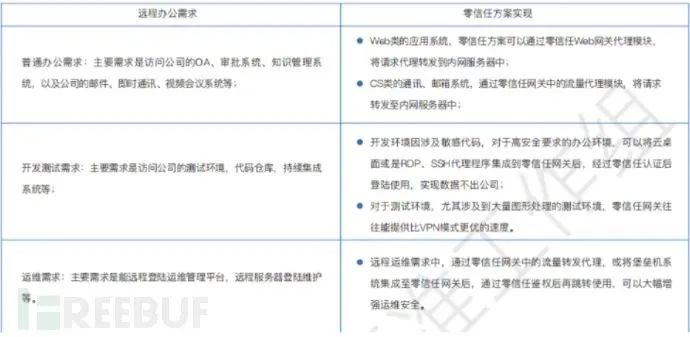

用户在访问资源时,根据所访问的资源类型,将请求转发到流量代理网关上;

流量代理网关通过安全控制中心对用户进行认证和鉴权;

流量网关根据请求的资源类型,鉴权通过后将请求转发,向后转发中分为以下情景:

直接转发:如果没有特定应用代理模块,请求将直接转发到应用中,例如C/S应用(转发到应用代理模块)

有特定应用控制的模块时,将请求转发到应用代理模块中,由应用代理模块进一步进行更细粒度的鉴权,例如对SSH服务进行零信任控制和授权,对Web应用进行零信任控制和授权,或是更特定业务协议的场景,IOT的零信任控制授权;

流量代理网关将资源转发给终端,完成资源请求响应。混合实践举例:有Agent和无Agent的场景,满足不同的权限控制需要:

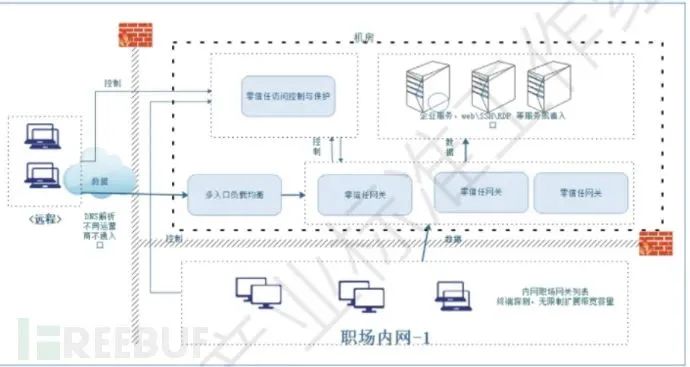

提供一套流量网关服务器和Agent,提供给企业内部职员终端安全访问,实现强终端安全防护和管控目 标;

同时部署一套对外提供反向代理网关,通过DNS解析将部分业务代理出去,提供给合作商,针对一些 敏感数据泄漏风险较低的系统,用户可以不用安装客户端直接由Web Portal方式,经身份认证鉴权后访问。

由于混合代理方式,如果业务要求全部场景,可以使用全流量代理模式,处理C/S和B/S系统的终端应用;

如业务方需要对特定业务实现更精细对权限控制,可以使用应用代理的应用解析能力,因此可以基于应用进行细颗粒的授权控制。

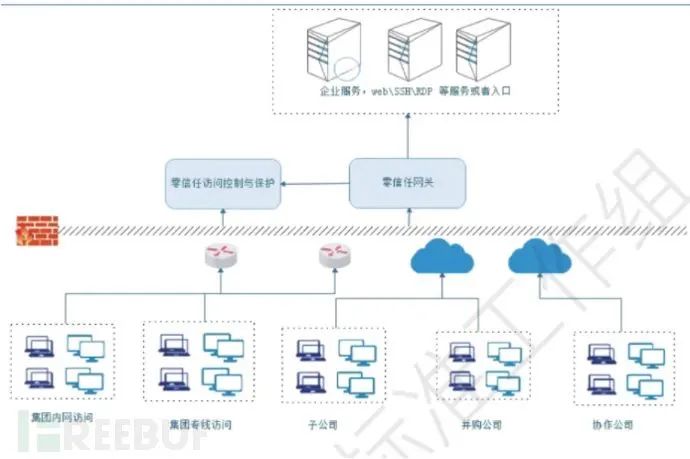

工作负载:workload,承载业务的主机,可以是物理服务器、虚拟机或容器;

访问者:发起访问一方的工作负载;

提供者:提供服务一方的工作负载;(在数据中心中,任意一个工作负载都可能本身即是提供者,也是其他工作负载的访问者)

服务:即根据业务需要所开放的供其他工作负载或用户访问的服务。

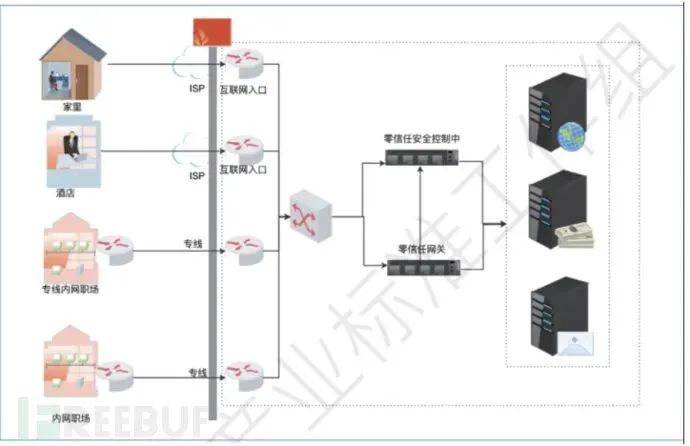

可快速扩容:零信任网关可以通过负载均衡实现快速的横向扩展,来满足突发的远程办公需求;

安全控制能力强:零信任把安全架构延伸到用户终端上,有更强的控制和感知能力;

安全攻击面小:零信任远程办公方案中,唯一可被访问的只有零信任网关,所有内部资源全部被隐藏 在网关后,即便资源存在0day也难以被攻击到;

易使用:用户一旦完成认证后,整个使用过程对用户不会有打扰,用户和在公司内部的权限维持一 致,有较好用户体验。

有专门的安全团队和人员牵头和推进实施;

领导的重视(往往决定了落地的难易程度);

有明确的安全目标(以及阶段性目标);

有适配达到安全目标的足够预算;

业务团队的充分理解和配合;

第三方厂商的配合。

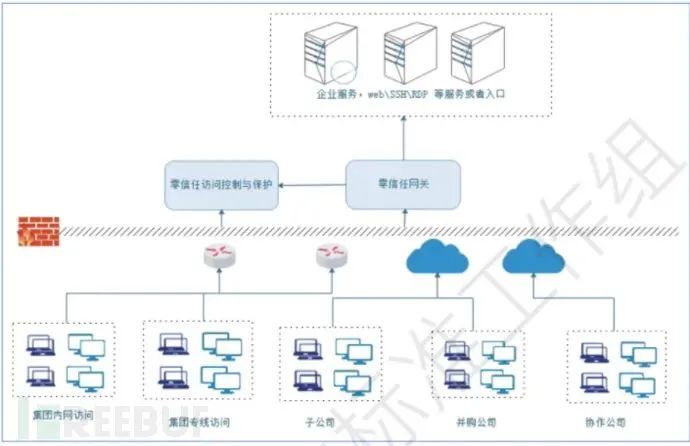

明确范围,全面梳理和确认过程中涉及的人员、设备、业务系统、数据资产等保护对象,并考虑到实施过程中可能涉及的网络位置(集团总部、分支机构、云环境等)等因素。从应用场景进行梳理可能是比较好的一种方式;

确定安全目标,根据零信任网络保护对象的重要程度,以及企业可能面临的安全风险、企业安全现状、团队能力、可投入的资源等因素,确定零信任网络需要建设的安全能力,以及能力实现的强弱程度(并非一定要把所有最高级别的安全能力手段都加于企业身上,而是应根据企业实际需求适配,但需要保障零信任基本能力的建设);

制定实施计划,根据已确定的安全目标、企业现状,制定实施计划,明确各实施阶段的实施目标和里程碑标志(能够验证目标已达成的事项);

分阶段实施,根据制定的实施计划,推动相关人员实施。并按照项目管理的模式,按时推进,跟踪进展,适时调整,逐个阶段的实现;

持续完善和优化,在完成零信任网络的基本建设后,应该不断和提升丰富企业的零信任安全能力(包括持续加强零信任组件的自身安全防护、持续提升企业的零信任网络安全运营能力等),最终从安全技术、安全意识、安全运营、组织建设等方面持续完善和优化。

推荐阅读:

不是你需要中台,而是一名合格的架构师(附各大厂中台建设PPT)