HTTP 和 HTTPS 的区别

1. 什么是HTTP

超文本传输协议,是一个基于请求与响应,无状态的,应用层的协议,常基于TCP/IP协议传输数据,互联网上应用最为广泛的一种网络协议,所有的WWW文件都必须遵守这个标准。设计HTTP的初衷是为了提供一种发布和接收HTML页面的方法。

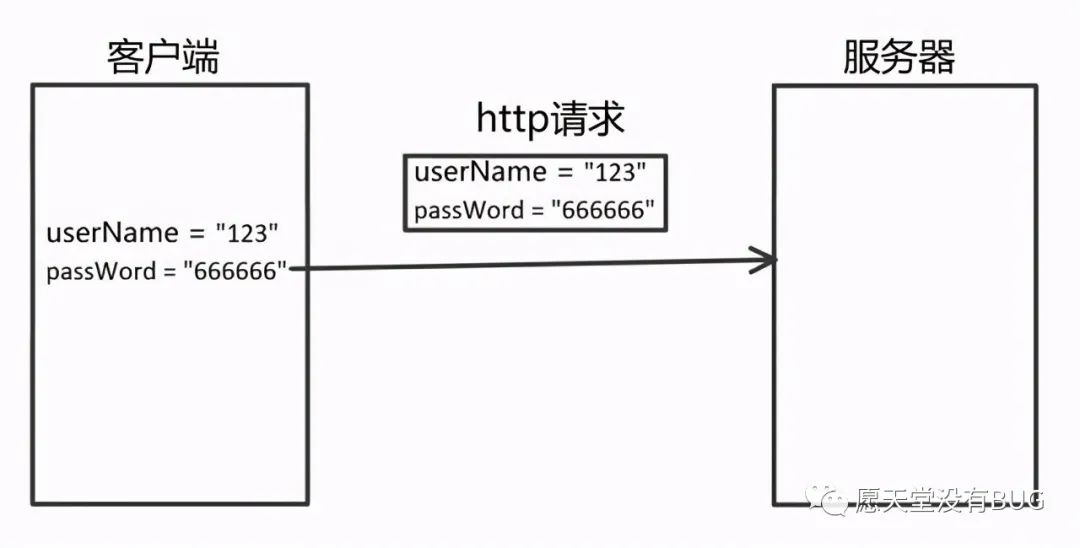

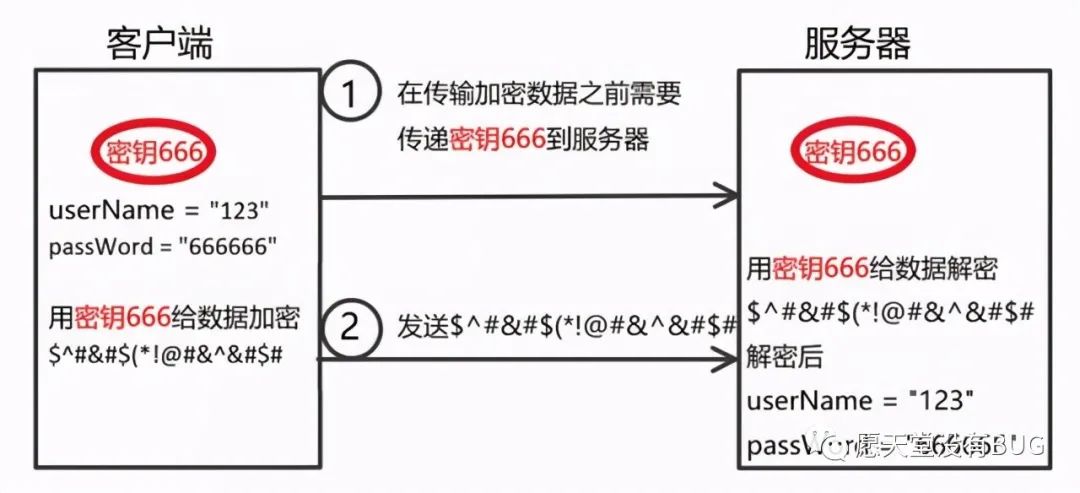

说起HTTP请求,我们几乎每天都在发出这样的请求,例如我们在浏览器中输入http://www.baidu.com时,就是向百度的服务器发出一个http请求,而百度的服务器同时会给我们返回该请求的一个回应。再例如,我们在一个登录的场景下,输入用户名=“123”,密码=“666666”,然后按下登录按钮,此时http请求中将携带着用户名和密码两个信息提交到服务器,然后服务器从http请求的报文中提取到用户名和密码等信息。如下图所示:

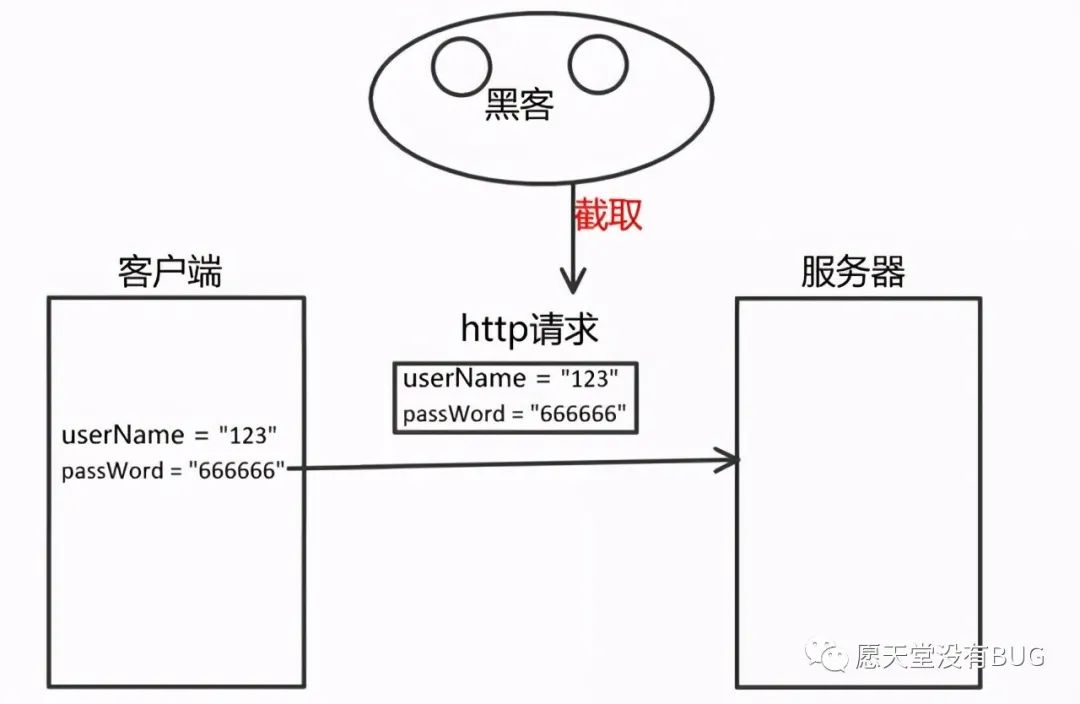

很明显,http请求存在着一个很严重的问题,http协议传输的是明文,如果中间有个黑客拦截到该请求,就拦截到了我们的数据,就能将我们的用户名和密码看得一清二楚,这样隐私的数据就非常容易泄露出去

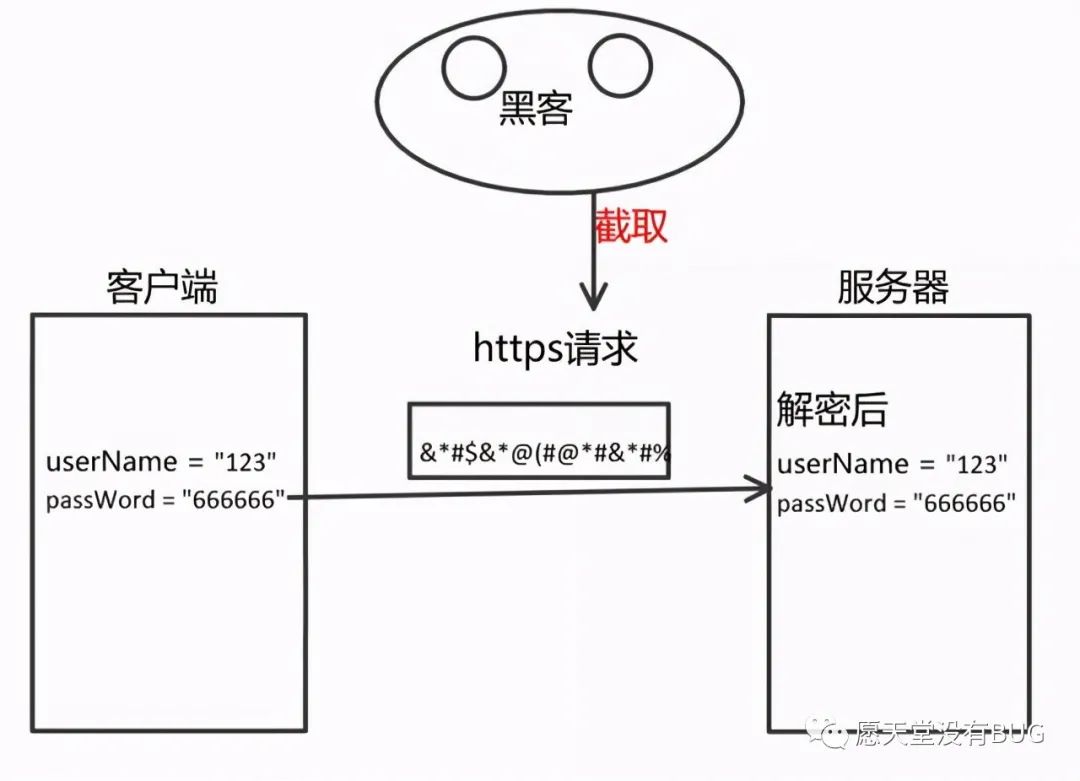

因此,我们很容易想到,我们可以对数据加密去解决该问题呀!这就引出了我们今天的主题:HTTPS,于是,有了下图的场景。

可以看出,黑客即使截取到了我们请求的数据,他看到也只是一串乱码,根本不知道是啥子玩意,所以,HTTPS就是一种将数据加密后再传输的协议。

2. HTTP和HTTPS的对比

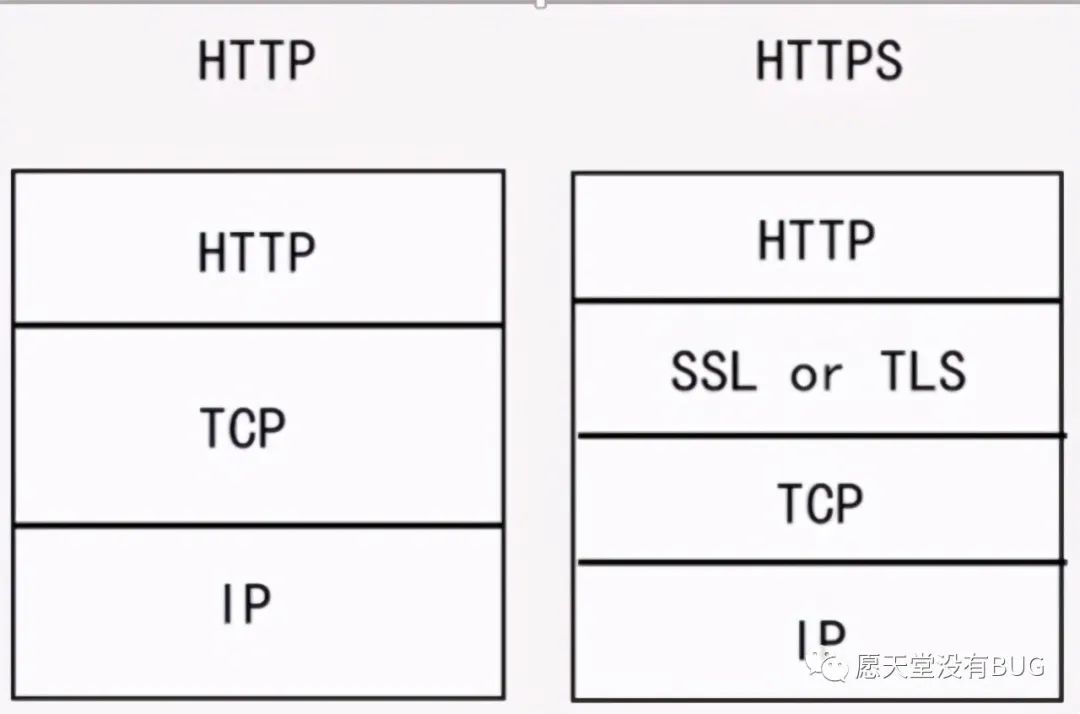

从上图可以看到,HTTP和HTTPS协议底层都是基于TCP的协议,只是HTTPS协议中间多了一层SSL或者TLS,因此,很简单,HTTPS就是HTTP协议加上SSL/TLS。TLS是SSL的升级版,它们的作用都是进行加密的连接。

3. 对称加密

特点:靠一个**来加密数据,使用相同的一个**来解密数据。首先用户需要把自己的一把钥匙给送给服务器,用户用这把钥匙加密数据,然后服务器待会拿这把相同的钥匙去解密用户接下来发送的数据。

那么,这样的加密算法有什么不妥呢?首先,如果用户拥有相同的**的话,我的**能解你的数据,你的**能解密我的数据,这样,别有用心的用户就能截取和**你的数据了,所以,每个用户都必须拥有一把只属于自己的**,那每个用户的**都要先发给服务器,那有5000万个用户服务器就有5000万把**,这明显给服务器增加了太多太多的负荷,这是显然不符合我们的需求的;其次,如果在客户端第一次发送**给服务器的时候,此次发送是明文发送的,黑客此刻在中间截取到了我们的**,那接下来的数据黑客也能**掉,这明显也是不符合我们的需求。但是,该加密方式计算量小,加密和解密的速度比较快,适合加密比较大的数据。好了,讲完对称加密,我们知道对称加密存在着一些缺点,由此产生了第二种的加密方式,就是非对称加密。

4. 非对称加密

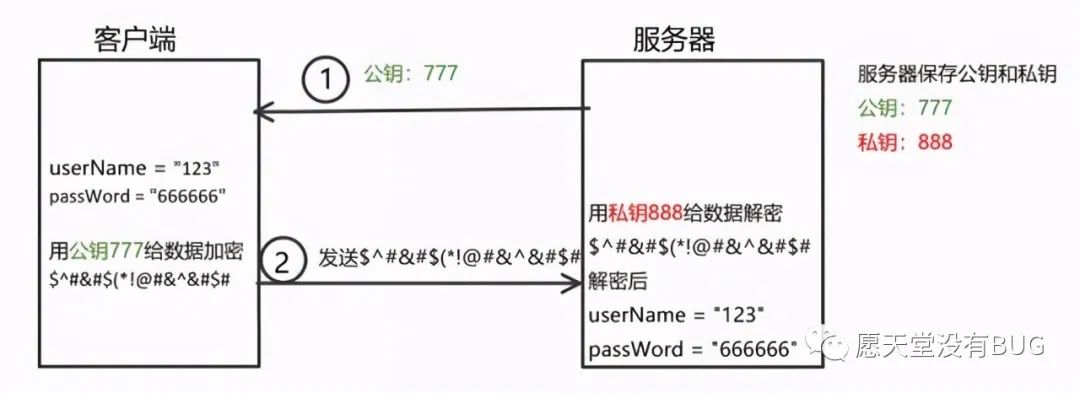

特点:有一个公钥和一个私钥,公钥加密只能私钥解密,私钥加密只能公钥解密。因为解密和加密使用不同的钥匙,所以称为非对称加密。公钥和私钥都放在服务器上,公钥是可以随便传输的,私钥是绝对不会暴露的,数据传输是安全的。

说了这么多抽象的东东,我们看一个具体的例子。

首先服务器端把公钥传给客户端,客户端拿到公钥后对数据进行加密,然后客户端发送使用公钥加密过的数据到服务器,服务器收到加密后的数据后使用私钥对数据进行解密。

此刻,黑客即使拿到公钥和公钥加密后的数据,也没法解密,因为公钥加密的数据公钥是解不了的,只有私钥能解。

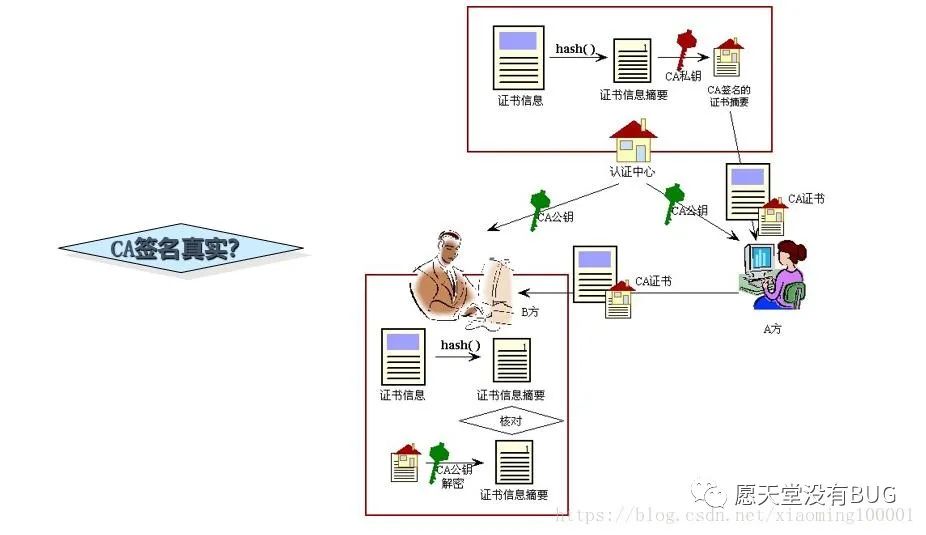

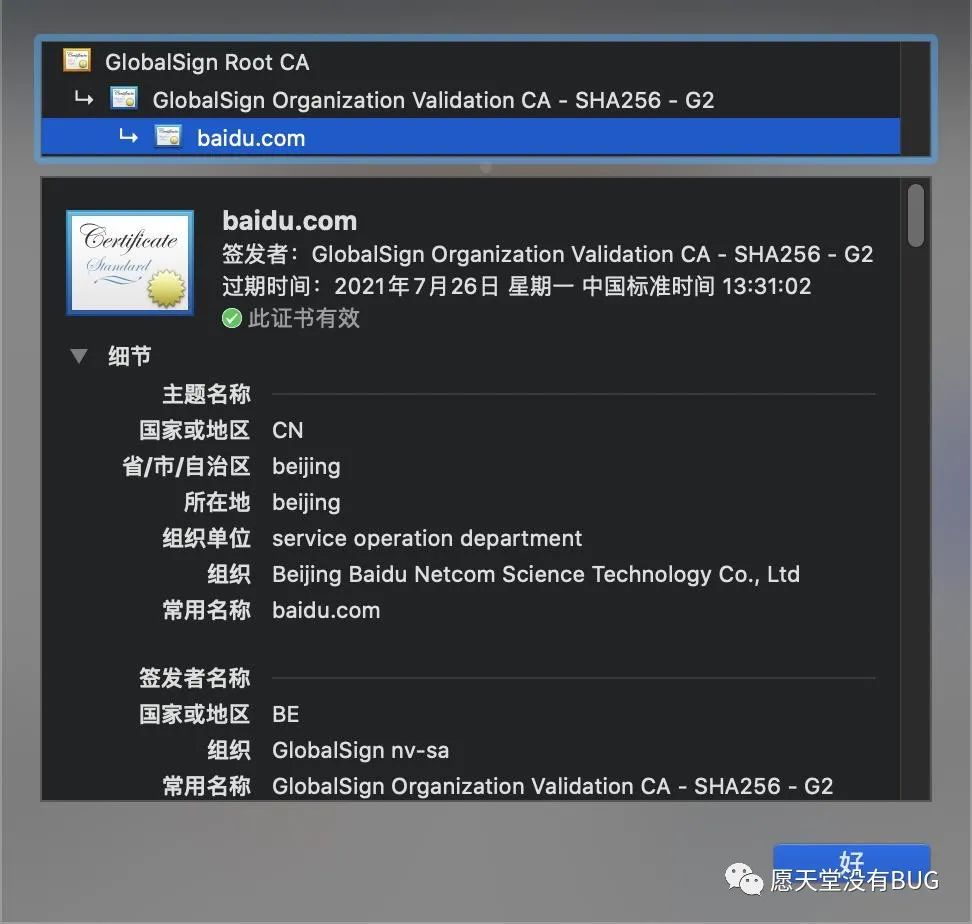

5. 证书如何安全传输

当客户端收到这个证书之后,使用本地配置的权威机构的公钥对证书进行解密得到服务端的公钥和证书的数字签名,数字签名经过CA公钥解密得到证书信息摘要。

然后证书签名的方法计算一下当前证书的信息摘要,与收到的信息摘要作对比,如果一样,表示证书一定是服务器下发的,没有被中间人篡改过。因为中间人虽然有权威机构的公钥,能够解析证书内容并篡改,但是篡改完成之后中间人需要将证书重新加密,但是中间人没有权威机构的私钥,无法加密,强行加密只会导致客户端无法解密,如果中间人强行乱修改证书,就会导致证书内容和证书签名不匹配。

那第三方攻击者能否让自己的证书显示出来的信息也是服务端呢?(伪装服务端一样的配置)显然这个是不行的,因为当第三方攻击者去CA那边寻求认证的时候CA会要求其提供例如域名的whois信息、域名管理邮箱等证明你是服务端域名的拥有者,而第三方攻击者是无法提供这些信息所以他就是无法骗CA他拥有属于服务端的域名。

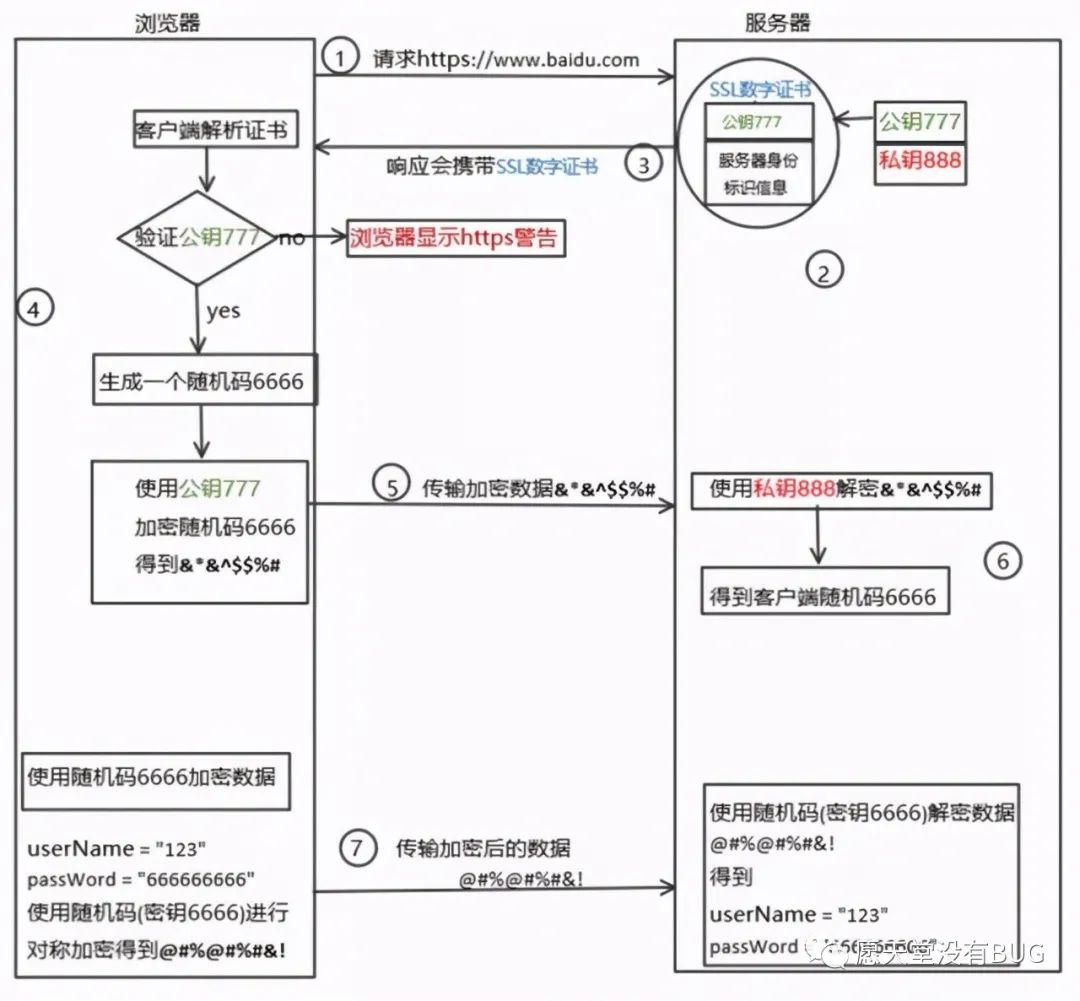

6. HTTPS加密、解密及验证过程

假如服务器端存有一个公钥777和一个私钥888,首先,浏览器发出一个https请求,如https://www.baidu.com,服务器端响应请求,返回一个SSL数字证书给客户端,SSL数字证书包括了公钥和服务器的身份标识信息,客户端收到SSL数字证书之后,验证该数字证书是否有效,如无效,则浏览器会发出不安全警告,如有效,就会先生成一个随机码如6666,然后使用公钥777对这个随机码进行加密,然后传输该加密后的随机码到服务器,服务器使用私钥888进行解密,得到客户端的随机码为6666,以上该过程就是我们说的非对称加密。此时,客户端和服务器都同时拥有了该随机码6666,然后,把这个随机码6666用作对称加密的**,用**6666对userName和passWord的信息进行加密,发送到服务器端,服务器端同样使用相同的**6666对数据进行解密,最后得到userName和passWord的信息。以上为整个HTTPS加密、解密及验证的过程。

7. 总结

本文从HTTP的不安全引出HTTPS,HTTPS就是在HTTP的基础上增加了一层SSL的加密协议,然后进一步讲述了两种不同的加密方式,分别是对称加密和非对称加密,然后讲述了两者的不同及各自的优缺点,HTTPS综合了两种加密方式,最后,给出了完整的HTTPS加密、解密及验证过程。