安全技能充电 | 系统后门应急排查方法

本文来自“白帽子社区知识星球”

作者:伟大宝宝

首先需要确定后门运行时的行为,处置目标多数都是以获取目标 样本,排查入侵来源,在排查中最高效直接的自然就是用杀软杀毒, 如果当前杀软杀不出来,那就多换几个,当然,勒索病毒除外。

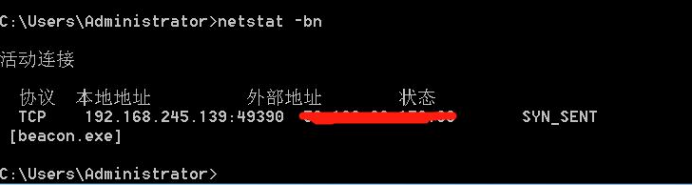

首先需要通过排查端口连接以及进程去确定病毒文件位置:

确定进程名

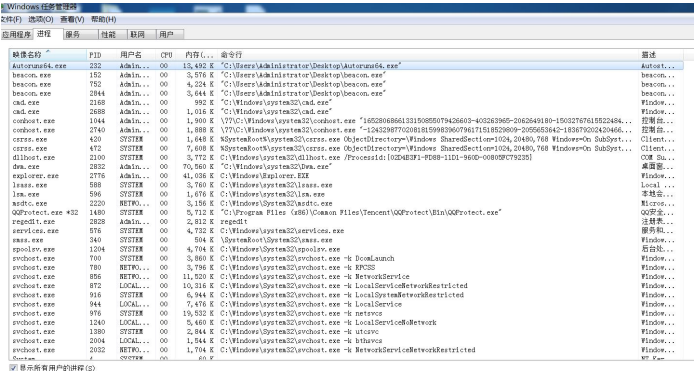

通过windows任务管理器查看进程启动命令,筛查异常进程。

一般来讲,通过上述三种方式都能确定到后门进程/文件。

到这一步一般分为两种结果

1、已经确定异常进程并找到了病毒文件

2、发现进程名是正常进程 第一种情况就不多说了,已经取得成功了。那么第二种就稍微有点棘手。

这时需要考虑两种情况 :

1、正常文件被感染 直接对文件进行查杀验证,需要注意的是,有些后门文件会使用 系统文件名,路径也极为相似,此时需要关注路径是否正确。

案例 1:svchost.exe:

案例 2:taskmgr.ex

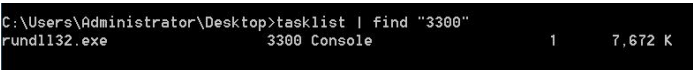

2、进程注入

进程注入的特点

此处显示的是rundll32.exe,是系统正常进程名

完整效果(因为这里重新开启了一个进程所以进程号变了)

这里提供两种方式进行排查

1. 通过 tasklist 查看进程 dll,这里要有心理准备,会出现上百个 dll 让你排查。

2. 通过 processhack 排查

找到创建外连进程的父进程

在父进程的 modules 中可以排查到恶意 dll

如果觉得本文不错的话,欢迎加入知识星球,星球内部设立了多个技术版块,目前涵盖“WEB安全”、“内网渗透”、“CTF技术区”、“漏洞分析”、“工具分享”五大类,还可以与嘉宾大佬们接触,在线答疑、互相探讨。

▼扫码关注白帽子社区公众号&加入知识星球▼

评论