API 的5 大身份验证安全隐患

上一篇:再见!LayUI !

最近一连串的 API 安全事件(Peloton、Experian、Clubhouse 等)无疑迫使许多安全和开发团队仔细检查他们的 API 安全状况,以确保它们不会成为下一个被攻击对象。创建面向外部受众的所有API的清单是组织在组合或重新评估API安全程序时最常见的出发点。有了这个清单,下一步是评估每个暴露的 API 的潜在安全风险,比如弱身份验证或以明文形式暴露敏感数据。

OWASP API安全Top 10为评估API清单的风险类型提供了一个良好的框架。它们被列在前10位是有原因的,最常见和最严重的都排在前面。例如,列表中的前两个处理身份验证和授权,这两个都可以追溯到上面提到的一些最近的API事件,这在安全公司的客户环境中很常见。

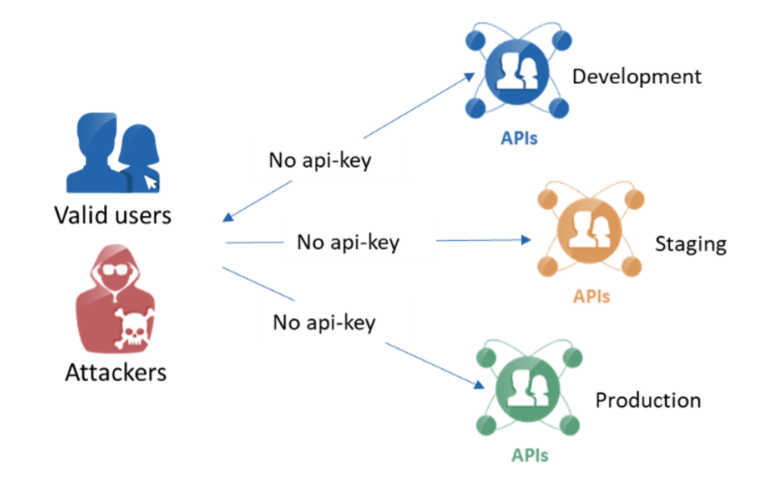

未经身份验证的 API

最佳实践:永远不要部署未经验证的API,无论是内部的还是面向公众的。

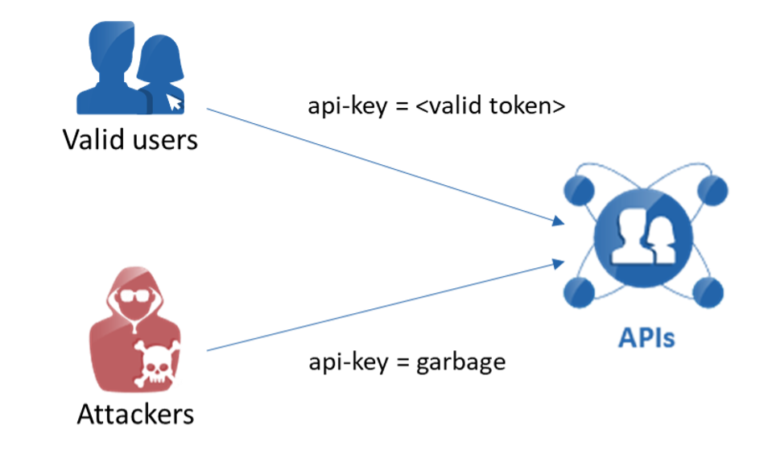

使用非空值身份验证令牌的 API

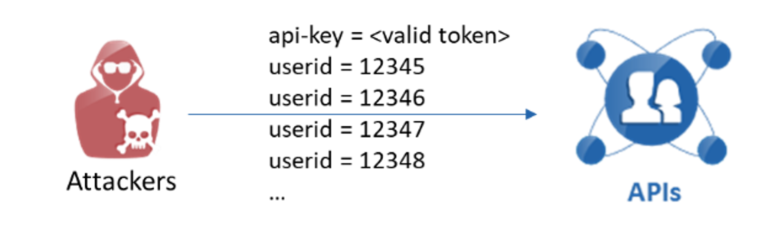

API经过身份验证,但未经授权

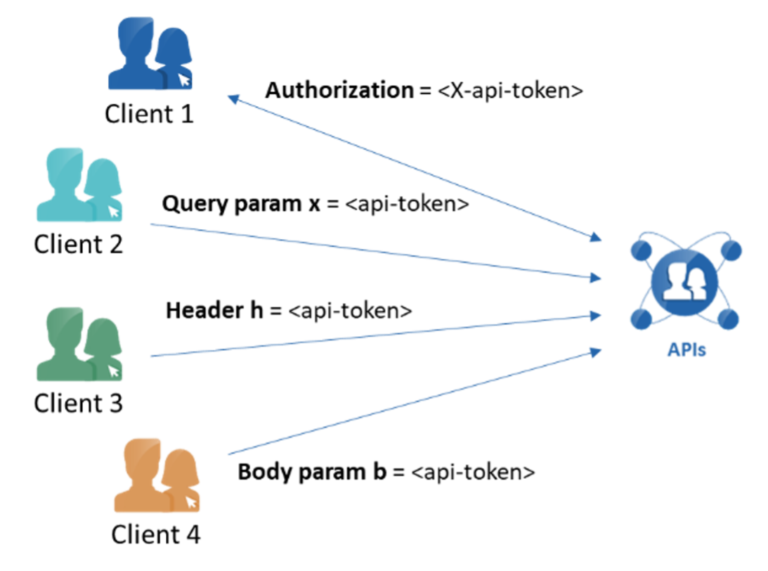

API令牌扩散

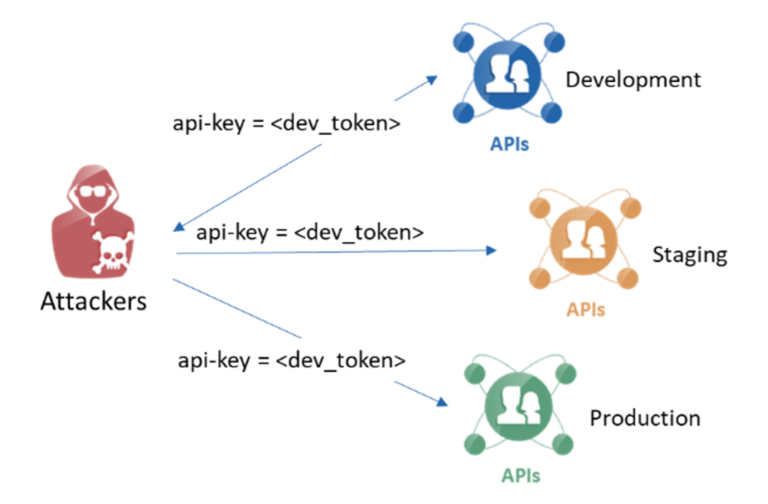

带有不正确授权逻辑的API

具有不正确授权逻辑的 API 允许通过接受在低权限环境(例如 dev 或 staging)中生成的身份验证令牌来访问高权限环境,例如生产环境。如果用户可以轻松访问生产环境中的敏感业务数据,这可能会迅速升级为一个重大漏洞。

精明的攻击者可能能够从较低的环境中获取身份验证令牌并将其重播到生产服务器。身份验证的糟糕实现将允许此类访问,因为身份验证令牌本身可能是有效的,但适用于错误的环境。为了修复这种风险,需要将 auth 令牌的授权范围适当限制在允许访问的资源范围内。

最佳实践:使用 OAuth Scopes 或其他工具来创建和实施设计良好的授权后端。

总结

API 身份验证令牌实际上是你的应用程序中的关键。这 5 个身份验证漏洞都在客户环境中发现,使他们的 API 容易受到攻击者入侵他们的应用程序并泄露他们无权访问的信息的攻击。

创建清单并分析面向公众的 API 以在攻击者发布或发现它们之前找到身份验证漏洞非常重要。

参考及来源:https://securityboulevard.com/2021/07/api-security-need-to-know-top-5-authentication-pitfalls/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+SecurityBloggersNetwork+%28Security+Bloggers+Network%29感谢您的阅读,也欢迎您发表关于这篇文章的任何建议,关注我,技术不迷茫!小编到你上高速。

正文结束

1.不认命,从10年流水线工人,到谷歌上班的程序媛,一位湖南妹子的励志故事

5.37岁程序员被裁,120天没找到工作,无奈去小公司,结果懵了...

一个人学习、工作很迷茫?

点击「阅读原文」加入我们的小圈子!