一周网安动态【20210906】|点击了解网络安全资讯!

一周网安动态

Weekly Network Security

2021-9-6 周一

20210831-20210906

LEISHI

# 内容预览 #

Part1

1.《关键信息基础设施安全保护条例》正式实施

2.五部门联合约谈11家网约车平台公司

3.台湾摩莎生产的铁路设备存在大量漏洞

4.苏州打造“城市网络空间安全评价指标体系”实践标杆城市

Part2

1.曼谷航空公司200GB数据遭LockBit勒索软件运营商窃取

2.尼日利亚攻击者招揽内部员工部署勒索软件

3.非接触式万事达卡和Maestro卡被曝新漏洞

4.WhatsApp因未能履行GDPR透明度义务而被罚款。

Part3

1.CVE-2021-33766:Exchange ProxyToken漏洞分析

2.Telegram自毁功能漏洞利用场景分析

3.CVE-2021-40494 详细信息

4.CVE-2021-40491 详细信息

# 国内资讯 #

01

《关键信息基础设施安全保护条例》

正式实施

近年来,网络和信息技术迅猛发展,网络空间深度融入到经济社会发展、人民生活和社会治理各个方面,极大地影响和改变了社会生产活动方式,在促进经济发展、技术创新、文化繁荣和社会进步的同时,网络安全问题,尤其是关键信息基础设施网络安全问题日益严峻。关键信息基础设施的认定、保护越来越成为业界各方关注焦点、研究重点。经过多方共同研究、探讨和实践,《关键信息基础设施安全保护条例》(以下简称《条例》)终于正式发布,已于9月1日正式施行。

消息来源:

https://mp.weixin.qq.com/s/C89qcCD-66WLoEGYwP1bXw

02

五部门联合约谈11家网约车平台公司

2021年9月1日上午,交通运输部会同中央网信办、工业和信息化部、公安部、国家市场监管总局等交通运输新业态协同监管部际联席会议成员单位,对T3出行、美团出行、曹操出行、高德、滴滴出行、首汽约车、嘀嗒出行、享道出行、如祺出行、阳光出行、万顺叫车等11家网约车平台公司进行联合约谈。约谈指出,近期,部分平台公司通过多种营销手段,恶性竞争,并招募或诱导未取得许可的驾驶员和车辆“带车加盟”,开展非法营运,扰乱公平竞争市场秩序,影响行业安全稳定,损害司乘人员合法权益。

消息来源:

03

SecurityWeek9月2日报道,中国台湾工业网络和自动化公司Moxa生产的铁路和其他类型的无线通信设备受到近60个漏洞的影响。Atos(阿托斯)旗下的网络安全咨询公司SEC Consult本周透露,该公司的一名研究人员在Moxa设备上发现了两个新的漏洞,以及几个过时的第三方软件组件,在这批组件上发现了数十个漏洞。

消息来源:

https://www.secrss.com/articles/34041

04

苏州打造“城市网络空间

安全评价指标体系”实践标杆城市

苏州市政府和360将不断完善城市网络空间安全能力评价指标体系,将苏州打造成为实践应用“城市网络空间安全评价指标体系”的标杆城市,其建设成果和经验可面向全国推广。

消息来源:

https://zhuanlan.kanxue.com/article-16328.htm

# 国外资讯 #

01

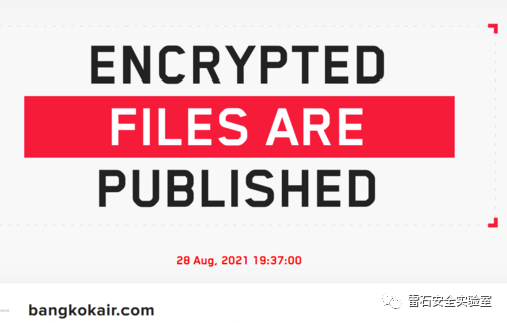

曼谷航空公司200GB数据

遭LockBit勒索软件运营商窃取

LockBit勒索软件团队窃取了超过200GB曼谷航空公司数据,并在其泄密网站上发布了一条消息,威胁说如果曼谷航空不支付赎金,就会泄露被盗数据,消息还显示他们有更多的数据要泄露。

消息来源:

https://www.freebuf.com/articles/287226.html

尼日利亚攻击者招揽

内部员工部署勒索软件

02

研究人员发现一个尼日利亚的威胁行为者在试图将一个组织的内部员工变成内部间谍,怂恿他们部署赎金软件,然后获得赎金利润的分成。

Abnormal Security的研究人员发现并阻止了本月早些时候向其客户发送的一些电子邮件,这些电子邮件向人们保证如果能成功安装DemonWare勒索软件,他们将获得100万美元的比特币。他们说,这些潜在的攻击者说他们与DemonWare勒索软件集团有联系,该集团也被称为黑色王国或DEMON。

消息来源:

https://www.4hou.com/posts/g8rD

03

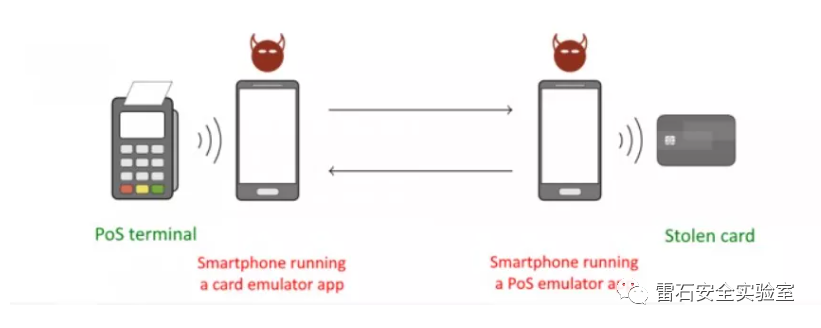

非接触式万事达卡和

Maestro卡被曝新漏洞

非接触式支付,为我们生活提供了极大的便利性。然而其背后隐藏的安全漏洞,也受到了高度关注。近日,苏黎世的瑞士工程学院的研究人员发现了一个新的漏洞——非接触式万事达卡和Maestro密码可以被轻松绕过。此漏洞如果利用得当,黑客可以使用被入侵的万事达卡或Maestro卡进行非接触式支付,这意味着他们无需输入密码便可以完成交易。

消息来源:

https://zhuanlan.kanxue.com/article-16331.htm

04

WhatsApp因未能履行GDPR

透明度义务而被罚款

在2018年12月开始的一项调查结束后,DPC今天宣布了这一消息。DPC检查了流行的消息传递应用程序是否“已履行其在提供信息方面的GDPR透明度义务以及该信息对用户和非其服务的用户。”

欧洲数据保护委员会(EDPB)随后对该案通过了具有约束力的决定,指示DPC重新评估并增加其提议的罚款。这一决定是基于多种因素,包括Facebook全球年营业额的规模,EDPB表示“拟议的罚款并未充分反映侵权的严重性,也不会对WhatsApp IE产生劝阻作用。”在重新评估之后,DPC现在对WhatsApp处以2.25亿欧元的罚款。

消息来源:

https://www.secrss.com/articles/34048

# 威胁情报 #

01

CVE-2021-33766:

Exchange ProxyToken漏洞分析

Exchange爆ProxyToken漏洞,攻击者可窃取用户邮件。

近日,研究人员发现Microsoft Exchange服务器中存在ProxyToken漏洞——CVE-2021-33766。攻击者只需要伪造一个到Exchange Control Panel (ECP)应用中的web服务器的请求就可以在无需认证从受害者收件箱中窃取邮件信息。

消息来源:

https://www.4hou.com/posts/E1Nl

02

Telegram自毁功能漏洞利用场景分析

Telegram中的秘密聊天使用端到端加密,这是为那些担心聊天历史的安全和隐私的人设计的。消息只能由发送方和接收方读取,甚至连Telegram管理员都没有读取任何聊天记录所需的加密密钥。不过是系统就会存在漏洞,研究人员还是发现了Telegram自毁聊天记录中的隐私漏洞。即使自毁功能在两台设备上都能运行,用户也可以检索音频、视频信息、共享位置和文件。

消息来源:

https://www.4hou.com/posts/Jz09

03

CVE-2021-40494 详细信息

漏洞描述:AdaptiveScale LXDUI 到 2.1.3 中的 metadata.py 中的硬编码 JWT 密钥允许攻击者获得对主机系统的管理员访问权限。

消息来源:

https://nvd.nist.gov/vuln/detail/CVE-2021-40494

04

CVE-2021-40491 详细信息

漏洞描述:2.2 之前的 GNU Inetutils 中的 ftp 客户端不会验证 PASV/LSPV 响应返回的地址以确保它们与服务器地址匹配。这类似于 curl 的 CVE-2020-8284。

消息来源:

https://nvd.nist.gov/vuln/detail/CVE-2021-40491

END

点击关注

一周网安动态由雷石安全实验室汇总整理

信息来源:

安全内参,安全客、中国信息安全、cnbeta、seebug,hacknews、freebuf