NPS内网穿透

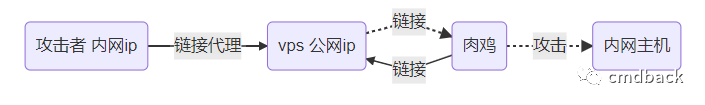

nps工具是一款不错的内网穿透的工具,除了在渗透测试中使用,还可以将公司的机器映射到外网,然后在家就可以连接办公电脑。工作中还是以渗透使用最多。除此这款工具,还有ngrok、ew等。

下载地址:https://github.com/ehang-io/nps

此款工具的特征如下:1、全面的协议支持,与几乎所有常用协议兼容,例如tcp,udp,http(s),socks5,p2p,http代理…2、全面的平台兼容性(Linux,Windows,MacOS,Synology等),仅支持将安装作为系统服务进行。3、全面控制,允许客户端和服务器控制。4、Https集成,支持将后端代理和Web服务转换为https,并支持多个证书。5、只需在Web ui上进行简单配置即可完成大多数要求。6、完整的信息显示,例如流量,系统信息,实时带宽,客户端版本等。7、强大的扩展功能,一切可用(缓存,压缩,加密,流量限制,带宽限制,端口重用等)8、域名解析具有诸如自定义标题,404页面配置,主机修改,站点保护,URL路由和全景解析之类的功能。9、服务器上的多用户和用户注册支持。

VPS:阿里云主机 // 外网VPSWIN10:192.168.0.82 //内网主机 windows,物理机WIN7 192.168.89.119 //内网主机windows,物理机Linux:192.168.60.131 //内网主机 Linux,有web服务

一、部署服务端nps

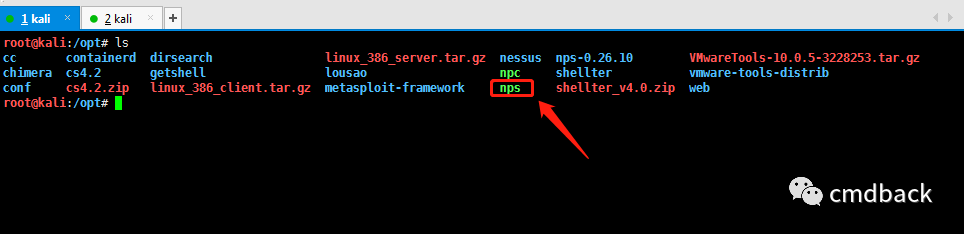

首先下载对应服务版本的nps,并上传到VPS服务器,一定要选择server。

配置服务端的nps.conf配置文件:

服务端修改配置文件nps.conf#HTTP(S)代理端口http_proxy_ip=0.0.0.0http_proxy_port=80 //这里可修改,避免与VPS端口冲突https_proxy_port=443 //这里可修改,避免与VPS端口冲突https_just_proxy=true#bridgebridge_type=tcpbridge_port=8024 #默认客户端连接服务器端的桥接口,可修改,说白了就是设置的那个VPS代理的端口。bridge_ip=0.0.0.0#公用的客户端连接服务端密钥,可修改public_vkey=123#web后台管理web_host=a.o.comweb_username=admin #默认用户名,修改web_password=123 #默认密码,修改web_port = 8080 #默认web端口web_ip=0.0.0.0web_base_url= #可设置web路径例如:web_base_url=/npsweb_open_ssl=falseweb_cert_file=conf/server.pemweb_key_file=conf/server.key#auth_key, web api认证ip密钥,可修改,必须16位!auth_crypt_key =1234567812345678

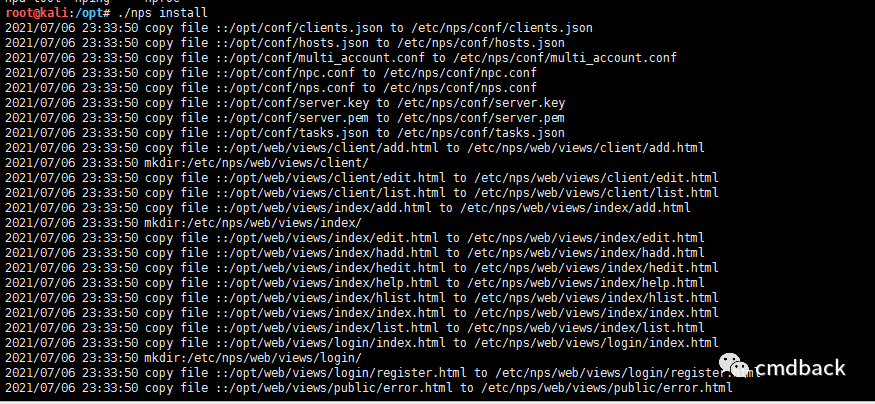

配置完毕后执行安装脚本:

./nps install

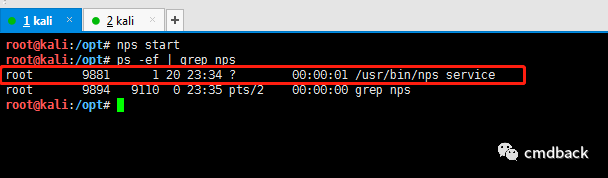

启动服务端的nps:

nps start

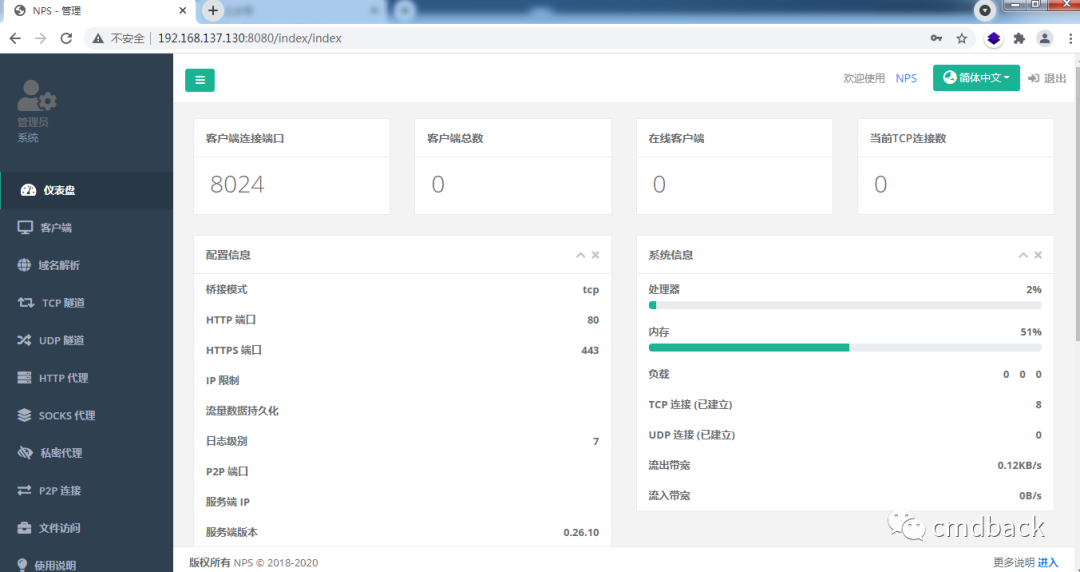

既然服务端以及配置完毕,浏览器输入http://xxxx:8080,账号密码:admin:123,可自行修改,在配置文件中。

增加客户端,点击客户端,我这里只是填写了一个备注,其余的可以根据自己的情况进行填写即可,其中唯一验证密钥选项如果自己不设置的话,系统会自动的生成一个密钥:

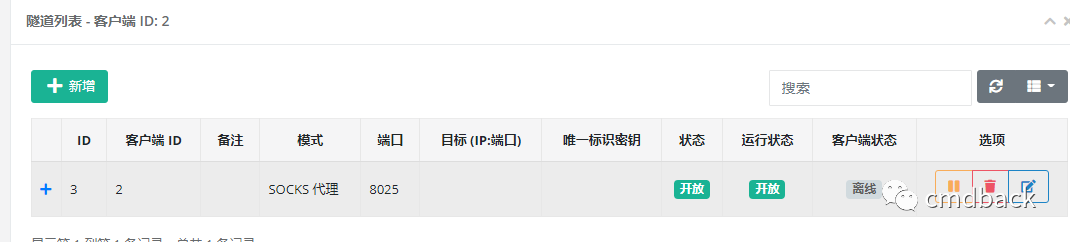

点击隧道按钮,选择新增一个隧道,下面以渗透中常用的SOCKS和TCP隧道为主:

三、配置SOCKS隧道代理

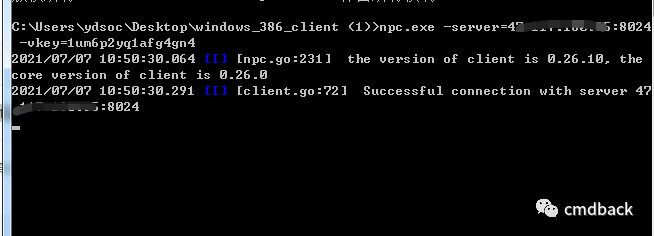

二、配置客户端,即内网主机

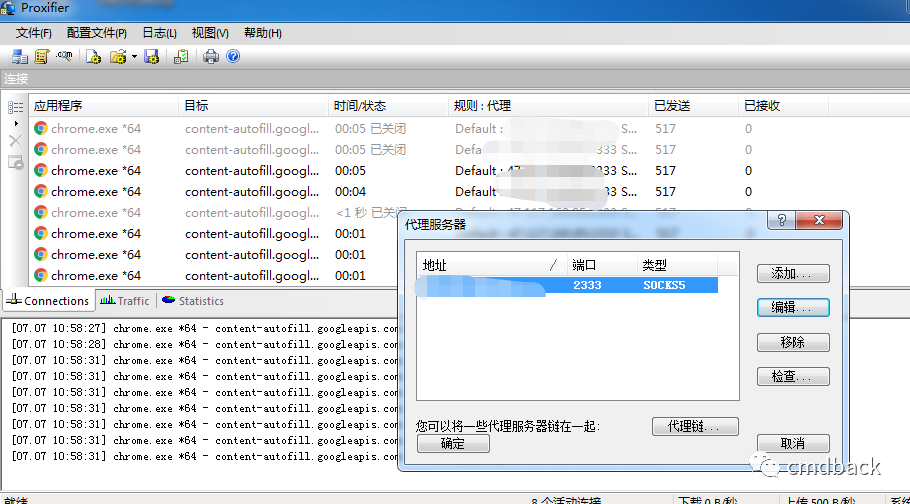

这个时候客户端已配置完毕,那么就在外网架设了一台SOCKS服务器,配置Proxifier.exe ,代理地址为VPS,端口为2333

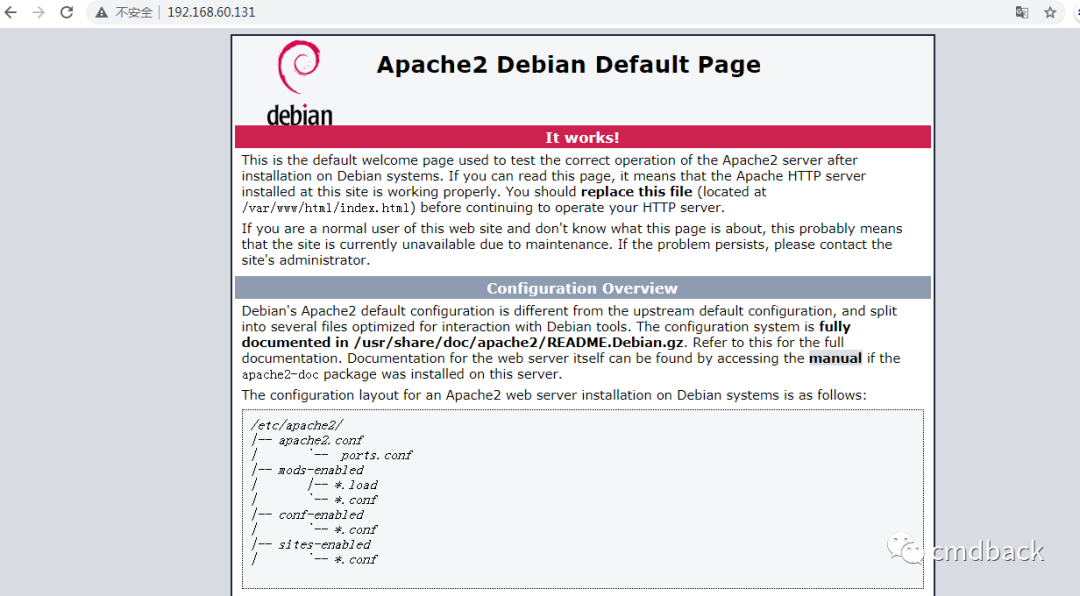

访问内网主机的web页面,至此已经内网流量代理到外网,接下来就是内网横向扫描。

四、配置tcp隧道,即将内网某台主机的端口映射到VPS的某个端口

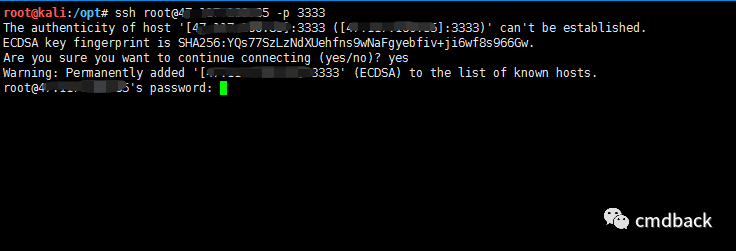

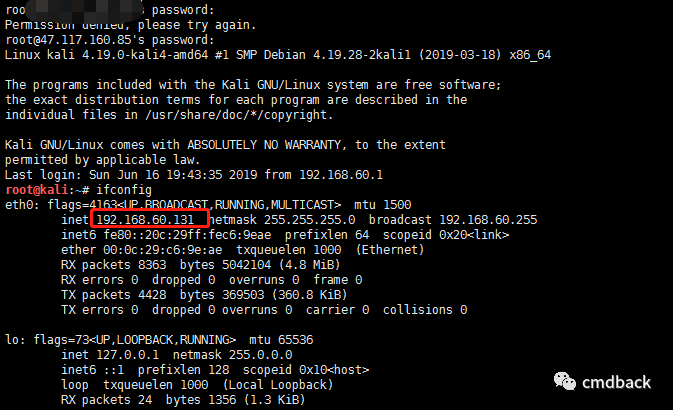

将Linux的22端口转发到VPS的3333 端口,即在外网连接VPS的3333端口,即可连接到内网主机的22端口。

连接命令:ssh root@xxx.xxx.xxx.xx -p 3333

将192.168.89.119主机的3389转发到VPS的6000端口,配置如下:

评论