CTO 太水!犯了低级错误,还删除代码隐藏证据!

转自:InfoQ 刘志勇、Tina

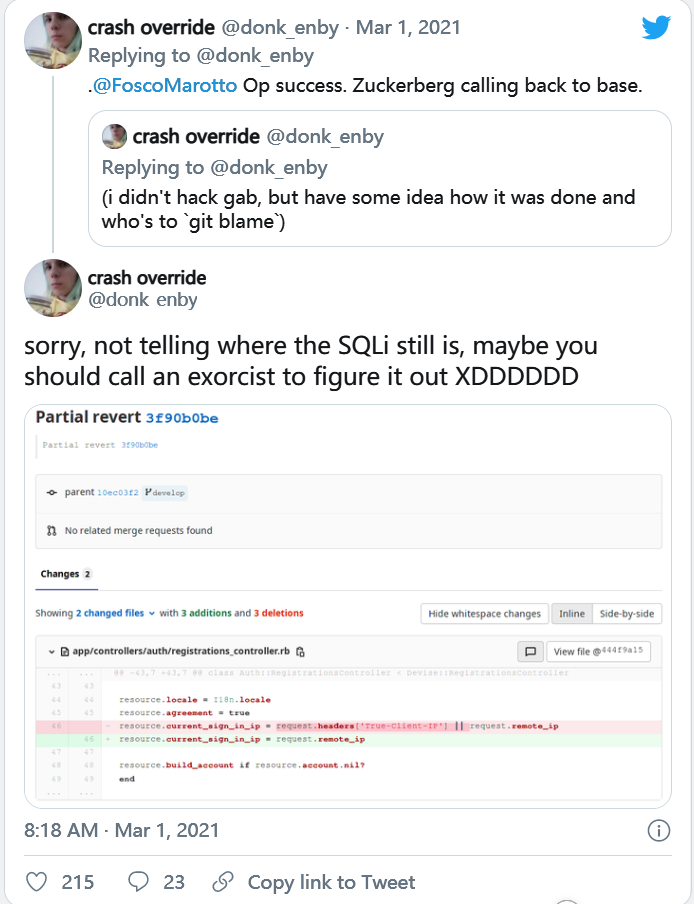

1、CTO 犯的低级错误,CEO 来买单

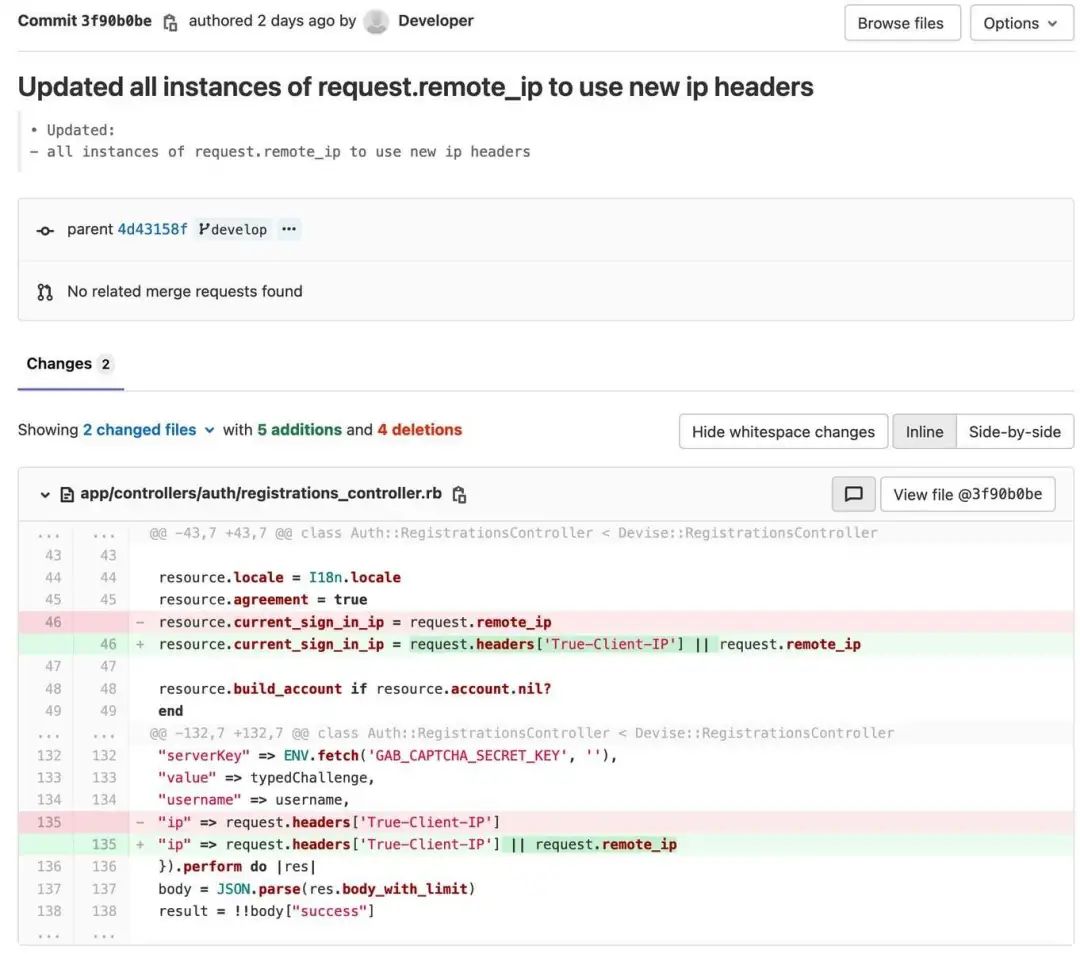

2、删除不安全的代码,隐藏证据

3、原因是 CTO 太水?

- EOF -

长按进入小程序,进行打卡签到

(更多精彩值得期待……)

最近热文: 一周内被程序员疯转5.6W次,最终被大厂封杀! 这才是全球最大的色情网站,Pornhub !!! 字节跳动《算法中文手册》火了,完整版 PDF 开放下载! 最新 955 互联网公司白名单来了! 再厚的马赛克都能被扒干净?这款去码神器火了 LeetCode1-180题汇总,希望对你有点帮助! 2T技术资源大放送!包括但不限于:C/C++,Linux,Python,Java,人工智能,考研,软考,英语,等等。在公众号内回复「资源」,即可免费获取!回复「社群」,可以邀请你加入读者群! ❤️给个「在看」,是对我最大的支持❤️

评论