WordPress插件漏洞影响100万个站点,或可永久删除几乎所有数据库内容

研究人员在Hashthemes Demo Importer 中发现了严重的安全漏洞,该插件已在8,000 多个活动安装中使用。允许在约一百万个WordPress站点上进行未经授权的 API 访问和敏感信息泄露。根据 Wordfence 的安全研究人员的说法,该漏洞允许任何经过身份验证的用户“永久删除几乎所有数据库内容以及所有上传的媒体。”

该漏洞编号为 CVE-2021-39341,由研究员Chloe Chamberland于2021年9月28日发现,补丁于2021年10月7日发布。

建议所有使用OptinMonster 插件的用户升级到2.6.5或更高版本,因为所有早期版本都会受到影响。

HashThemes Demo Importer插件旨在让管理员轻松导入WordPress主题的演示文件,只需单击即可,无需处理XML文件、.json主题选项、.dat定制文件或.wie小部件文件等依赖项。

API接口问题

OptinMonster是最流行的WordPress插件之一,用于创建漂亮的可选表单,帮助站点所有者将访问者转化为订阅者/客户。

从本质上说,它是一个领先生成器和盈利工具,由于其易用性和丰富的功能,它被部署在大约100万个网站上。

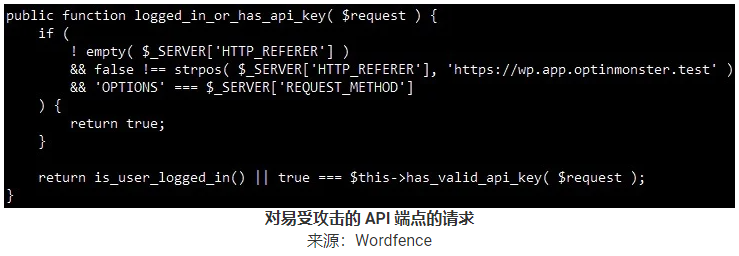

正如 Chamberland的漏洞披露报告中解释的那样 ,OptinMonster的能力依赖于API端点,这些端点允许无缝集成和流线型的设计过程。

然而,这些端点的实现并不总是安全的,最关键的例子是' /wp-json/omapp/v1/support '端点。

这个端点可以公开诸如站点在服务器上的完整路径、用于站点请求的API密钥等数据。

持有API密钥的攻击者可以对OptinMonster帐户进行更改,甚至在站点上植入恶意的JavaScript代码片段。

每当访问者在不知情的情况下激活OptinMonster元素时,该站点就会执行这段代码。

更糟糕的是,攻击者甚至不需要在目标站点上进行身份验证就可以访问API端点,因为HTTP请求可以在某些容易满足的条件下绕过安全检查。

虽然“/wp-json/omapp/v1/support”端点的情况更糟,但它并不是唯一容易被利用的不安全REST-API端点。

WordPress 插件的开发人员意识到需要重新访问整个API。

因此建议用户在接下来的几周内安装任何出现在WordPress仪表板上的OptinMonster更新,因为这些更新可能会解决额外的API缺陷。同时,所有可能被窃取的API密钥都会立即失效,站点所有者被迫生成新的密钥。

这个案例表明,即使是被广泛部署和非常流行的WordPress插件也可能在很长一段时间内携带多个未被发现的缺陷。

插件扩展攻击面

Digital Shadows首席信息安全官Rick Holland指出,插件漏洞凸显了第三方代码带来的攻击面增加,浏览器扩展也是如此。软件公司应对他们的代码和运行在他们代码之上的代码负责。

BreachQuest 联合创始人表示,该事件凸显了漏洞管理的复杂性。“机构不仅需要知道他们正在运行的内容管理系统的安全性,还需要知道在这些系统上运行插件是否存在安全漏洞。

中科天齐联合创始人金琨先生曾表示,软件安全是网络安全的基础部分。在软件开发周期过程中,通过安全可信的静态代码检测工具不断检测并修复由代码缺陷带来的安全漏洞,可以大大提高软件安全性,降低软件供应链攻击的风险。随着数字化时代加速发展,数据安全需要安全可靠的软件做保障。

参读链接:

https://www.bleepingcomputer.com/news/security/wordpress-plugin-bug-impacts-1m-sites-allows-malicious-redirects/

https://threatpost.com/wordpress-plugin-bug-wipe-sites/175826/