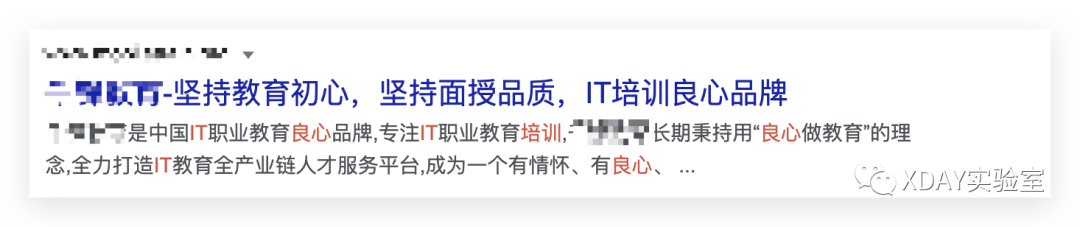

收割国内知名某IT培训教育机构

xDay 实验室

专注Web安全研究 勇于探索未知 打破已知 刷新认知

`愿我们在烟消尽散的世界里重逢`

昨天发了我们xDay团队的第一篇文章对某灰色产业cms审计,各位师傅们都很支持。在此感谢各位师傅们的大力支持,此后都会发一些有价值能学到东西的文章,和一些0day出来。致力于反黑灰产业的研究。

关于昨天那个源码分享问题,我们正在筹备群各位大表哥别慌。

0X01 信息搜集

首先我们确认一下我们今天要表演的目标站点

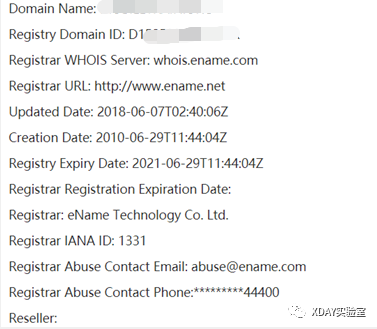

1.通过whois查询并未发现有什么联系方式,但可以看到是易名买的。

2.利用搜索引擎找到的接口域名以及页面信息。

http://www.q****u.com/#

http://www.mob*****ain.org/#

http://www.co*****.com/#

http://www.co*****.com/#

http://www.10*****ne.net/ OA#

带有CMS特征的

http://book.mob*****ain.org/#

http://video.mob*****ain.org/#

http://wap.mob*****ain.org/#

http://www.mob*****ain.org/#

http://bbs.mob*****ain.org/#

http://qd.mob*****ain.org/#

重要的系统平台

http://csadmin.*****ne.net/#

http://jenkins.*****ne.net/#

http://1.***.75.138/#

http://1*****ne.net:8088/#

http://zs.10*****ne.net:80/#

http://stu.10*****ne.net/#

http://admin.10*****ne.net/#

http://bd.10*****ne.net/#

http://ssd.10*****ne.net/#

http://1x.10*****ne.net/#

http://qh.10*****ne.net/#

http://qxl.10*****ne.net/#

http://yq.10*****ne.net/#

http://data.10*****ne.net/#

http://bug.10*****ne.net/#

http://msb.10*****ne.net/#

http://wx.10*****ne.net:8888/login 宝塔#

http://study.10*****ne.net/ 宝塔搭建#因为资产有点儿多就不一一列出啦,常规的信息搜集,没有什么新姿势。

0X02 对这些目标站开始渗透~

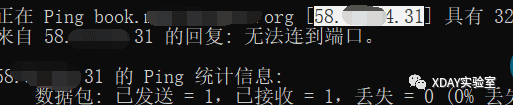

直接访问http://book.mob*****ain.org/ 网站IP 58.x.x.31。

查看返回的cookie中存在onethink_admin_for_xxx确认为onethink框架

用onethink框架所存在的漏洞淦之~ 最终Getshell

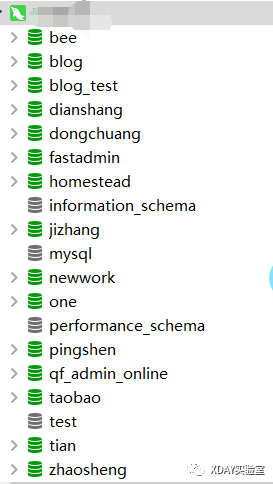

这就是传说中的站库分离嘛??? 哈哈哈哈。远程数据库直接ROOT权限。

一共19个数据库,各种不同的目标站的数据库,非常利于我们再渗透。

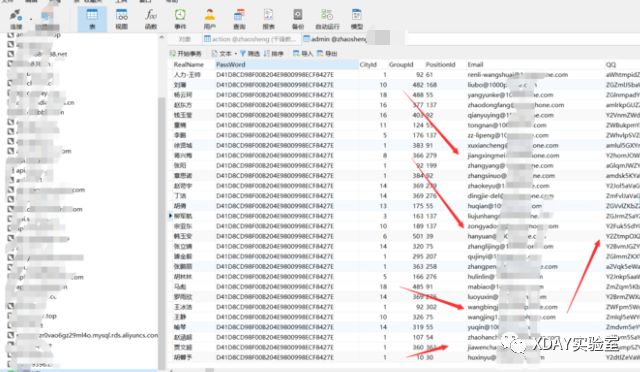

粗略的翻了一番, 几乎每个表都记录了相应管理员的账户密码。

账户:username 手机号:13521105***#

账户:haisong 手机号:15810849***#

账户:admin11 手机号:13521105***#

账户:songyanli 密文:$BivQZlExUTBTR/aD/3JedvW34MA6N90#

账户:sunyingchun 密文:$BNqGZQMxO8xLwdBOpLkPLwbz7XqEda0#

账户:yunying 密文:0e696baec8f783a87e392f3fdec6ba37#

账户:augus111 密文:ca52b0b996f01e9615b58c855b5d3e2b#

账户:admin12 密文:634f8039149926f28db9c1f630133a79#

账户:chun 密文:e10adc3949ba59abbe56e057f20f883e#

账户:song 密文:e10adc3949ba59abbe56e057f20f883e#OA账户也是诸多管理后台的账户即便没密码也很重要。

虽然QQ or Tel 开发人员自己写的自定义加密方式进行了加密,那我们通过他们自己写的解密去解密,就可以加上很多“懂技术”的小姐姐了[社工影响很大]

这些信息暂时搁边~ 继续渗透其他目标站。

http://weixin.*******.net/

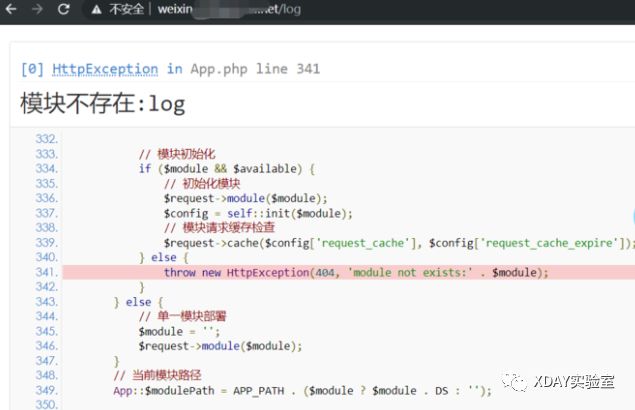

偶遇Thinkphp框架,没办法太帅了Getshell了~

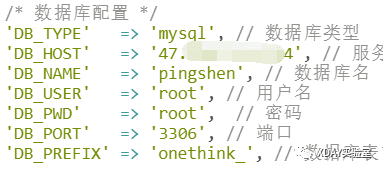

翻阅记录了代码中的数据库密码用于稍后密码碰撞。

继续做记录,信息搜集ing....

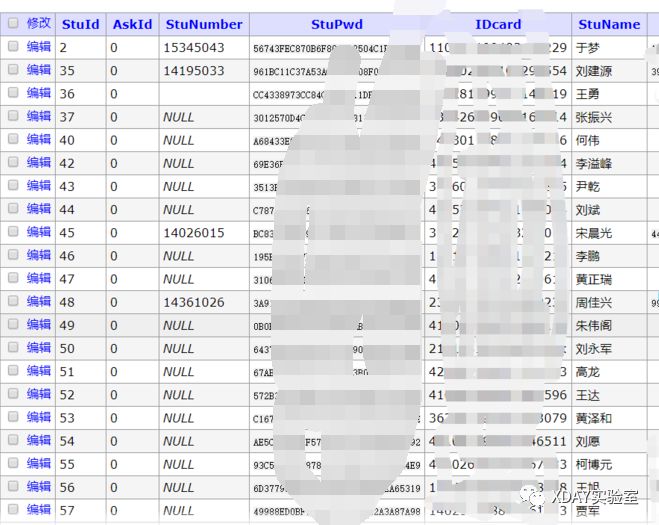

学生账户泄露,可用于碰撞校企,学生OA,等等平台

部分讲师账户泄露,可用于碰撞讲师平台以及后台管理

开始研究学生平台,http://stu.10*****ne.net.svn/wc.db泄露了一个数据库,从中我们能获取到更多的信息,cs.php是一个webshell查杀工具,如果能下载下来就好了...审一下。

注意,这里泄露了网站目录。看情况,uploads文件夹内有php文件,不排除可以上传php文件。发现使用了WebFTP工具,3.5版本。下载去审计...

最重要的OA服务器跟学生平台是一个服务器,学生平台存放的WebFTP虽然是最新版的但是有一处“后门”我这里打引号了,我乱说的。然后差不多也可以安排的明明白白的了。wink~

这里我们只做思路的分享,可以看出信息收集的重要性(目前漏洞已经提交相关src平台)

那些你错过的精彩文章: