7-Zip 曝出零日安全漏洞!“模仿文件扩展名”向攻击者提供管理员权限

技术编辑:MissD丨发自 思否编辑部

公众号:SegmentFault

近日,一位 GitHub 用户 Kağan Çapar 在 Windows 归档程序 7-zip 中发现了一个零日漏洞 —— CVE-2022-29072。据 CVE-2029072 的 GitHub 自述文件显示,“当扩展名为 .7z 的文件被拖到帮助 > 内容区域时,Windows 允许权限提升和命令执行。”

7-zip CVE-2022-29072

零日漏洞

7-zip CVE-2022-29072 零日漏洞的工作原理:威胁参与者制作恶意文件,并为其提供 .7z 扩展名(使用 7-zip 压缩的存档可具有的扩展名),然后将该文件拖放到 7-zip 帮助窗口中,并在管理员模式下运行命令。

据了解,7-zip 是一款跨平台应用程序,此次被曝出的 7-zip CVE-2022-29072 活动的零日漏洞,其特征是允许权限提升和命令执行。该漏洞与 Windows 有关,因为它依赖于 7-zip 与 Windows 帮助应用程序 hh.exe 的交互。

也就是说,只要是对您的计算机有有限访问权限的人,都将能够获得更高级别的控制(通常是管理员权限),并在管理模式下运行命令:通过打开 7-Zip 的“Help ”窗口,在“Help/内容”下,将一个 .7z 的扩展名文件拖入该窗口来激活该漏洞(模仿 7-zip 文件扩展名)(任何带有该扩展名的文件都可使用,不一定是真正的 7z 档案)。

这看起来是一种获得系统更高级别访问权限并运行可能不受限制的命令和应用程序的非常简单的方法,这也难怪 7-zip 漏洞被称作是“给黑客提供了王国的钥匙”。

Kağan Çapar 还提供了一些关于该漏洞及其发现的背景信息:首先,7-zip 方面应该并不完全乐意为这个漏洞承担责任,因为这个漏洞似乎依赖于微软的 Help 系统。但是,在 help 窗口中删除自定义的 .7z 扩展名文件会导致 7zFM.exe 中的堆溢出以及由此产生的权限提升 —— 这意味着 7-zip 方面确实应该承担部分责任。

漏洞补丁

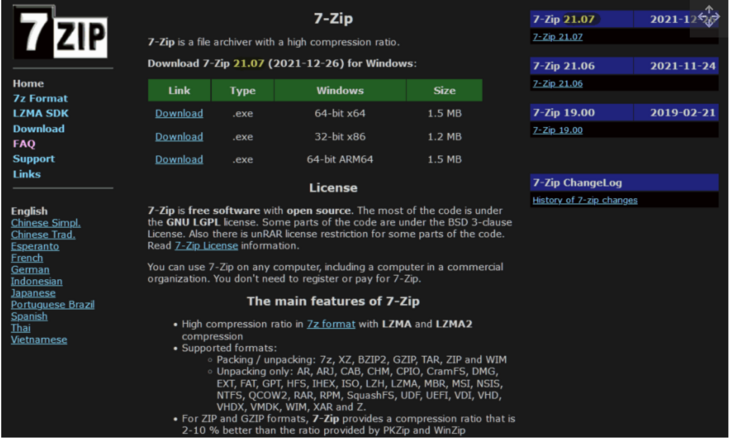

据了解,目前最新版本的 7-zip 是去年 12 月下旬发布的 v21.07,也就是说 7-zip 方面尚未对这个 7-zip CVE-2022-29072 零日漏洞进行修补。

4 月 20 日,谷歌项目零漏洞研究人员 Tavis Ormandy 提醒:7zip CVE-2022-29072 漏洞现在已在其官方列表中标记为“有争议”,且“多个第三方已报告无法发生权限升级”。

Tavis Ormandy 表示,只有通过编辑注册表和其他可能的操作(比如添加另一个本地管理员帐户),才能利用此漏洞。然而,描述不够清晰,无法识别攻击方法。“如果争议获得批准,我们会及时通知您”。

对于此次漏洞,谷歌相关研究人员给出了两种简单的方法来缓解该问题:

方法一:如果 7-zip 没有更新,删除 7-zip.chm 文件足以关闭该漏洞。

方法二:授予 7-zip 只读和运行权限(适用于所有用户)。

当然,如果你不想选择以上两种方式,也可以直接等待 7-zip 方面的开发人员修补补丁。

作为三大流行文件归档应用程序之一,7-zip 的出现打破了 20 世纪 90 年代风靡全球的共享软件压缩主打产品 WinZip 和 WinRAR 的“霸权”。经过几年的改进,7-zip 在 2013 年的时候凭借压缩速度、比率和大小获得了“Tom's Hardware Elite Award(Tom 硬件精英奖)”。7-zip 不仅完全免费供个人或商务使用,且具有跨平台特性和便携性。