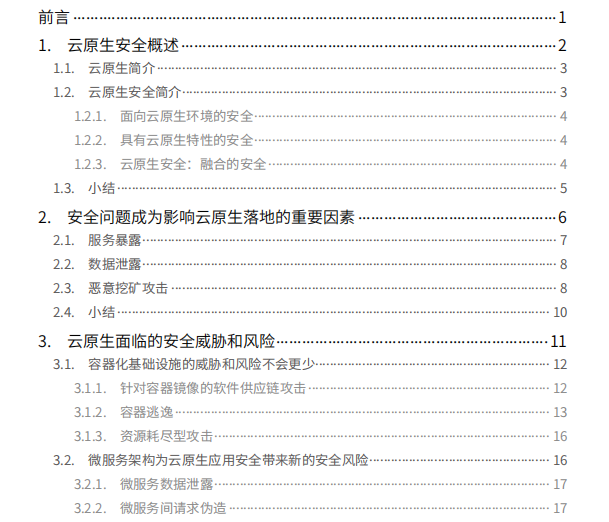

云原生安全技术和原理

随着云计算技术的成熟和云计算系统的广泛部署,上云成为了企业部署新业务的首选。同时,各大云计算服务商的厮杀日益激烈,新的概念也层出不穷。近年来,云原生计算(Cloud Native Computing)越来越多地出现在人们的视野中,那么云原生计算与传统云计算相比有什么不同,能利用云原生计算解决什么问题,本章我们将介绍云原生计算的概念和应用场景。

……

近年来,云计算的模式逐渐被业界认可和接受。在国内,大多数利用开源或商业的 IaaS 系统构建云计算平台,这种方式所带来的好处是整体资源利用更加合理,集约式的运营降低成本,提升整体水平。但总体而言,这样的上云实践只是“形”上的改变,还远没有到“神”上的变化。在上云实践中,传统应用有升级缓慢、架构臃肿、无法快速迭代等问题,于是云原生的概念应运而生。云原生充分利用云计算弹性、敏捷、资源池和服务化等特性,解决业务在开发、集成、分发和运行等整个生命周期中遇到的问题。真实业务中出现的问题,才是真正的“问题”。

所以,我们认为云计算下半场的开场哨已经吹响,谁赢得云原生的赛道,谁才真正赢得了云计算。更为正式地,云原生计算基金会(Cloud Native Computing Foundation,CNCF)对云原生的见解 是“云原生技术有利于各组织在公有云、私有云和混合云等新型动态环境中,构建和运行可弹性扩展的应用。云原生的代表技术包括容器、服务网格、微服务、不可变基础设施和声明式 API。这些技术能够构建容错性好、易于管理和便于观察的松耦合系统。结合可靠的自动化手段,云原生技术使工程师能够轻松地对系统作出频繁和可预测的重大变更。”在云原生应用和服务平台构建过程中,容器技术凭借其轻隔离、易分发等特性和活跃强大的社区支持,成为了云原生等应用场景下的重要支撑技术。无服务、服务网格等服务新型部署形态也在改变云端应用的设计、开发、部署和运行,从而重构云上业务模式。

云原生与云计算安全相似,云原生安全也包含两层含义:面向云原生环境的安全和具有云原生特征的安全。

面向云原生环境的安全,其目标是防护云原生环境中的基础设施、编排系统和微服务的安全。这类安全机制,不一定具备云原生的特性(比如容器化、可编排),它们可以是传统模式部署的,甚至是硬件设备,但其作用是保护日益普及的云原生环境。

一个例子是容器云(CaaS)的抗拒绝服务,可用分布式拒绝服务缓解机制(DDoS Mitigation),而考虑到性能限制,一般此类缓解机制都是硬件形态,但这种传统安全机制正是保障了是面向云原生系统的可用性。此外,主机安全配置、仓库和镜像安全、行为检测和边界安全等都是面向云原生环境的安全机制。

具有云原生特征的安全,是指具有云原生的弹性敏捷、轻量级、可编排等特性的各类安全机制。云原生是一种理念上的创新,通过容器化、资源编排和微服务重构了传统的开发运营体系,加速业务上线和变更的速度,因而,云原生系统的种种优良特性同样会给安全厂商带来很大的启发,重构他们的安全产品、平台,改变其交付、更新模式。

仍以 DDoS 为例,在数据中心的安全体系中,抗拒绝服务是一个典型的安全应用,以硬件清洗设备为主。但其缺点是当 DDoS 的攻击流量超过了清洗设备的清洗能力时,无法快速部署额外的硬件清洗设备(传统硬件安全设备的下单、生产、运输、交付和上线往往以周计),因而这种安全机制无法应对突发的大规模拒绝服务攻击。而如果采用云原生的机制,安全厂商就可以通过容器镜像的方式交付容器化的虚拟清洗设备,而当出现突发恶意流量时,可通过编排系统在空闲的服务器中动态横向扩展启动足够多的清洗设备,从而可应对处理能力不够的场景。这时,DDoS 清洗机制是云原生的,但其防护的业务系统有可能是传统的。

虽然我们形式上将云原生安全分为了两类安全技术路线,但事实上,如果要做好云原生安全,则必然需要使用“具有云原生特性的安全”技术去实现“面向云原生环境的安全”,因而两者是互相融合的。

让我们继续以 DDoS 威胁为例,一方面可用性是整个云原生系统中重要的安全属性,无论是宿主机、容器,还是微服务、无服务业务系统,都需要保证其可用性;另一方面,在云原生系统中要实现可用性,在物理边界侧要构建按需、弹性的 DDoS 缓解能力,在容器、微服务边界侧部署虚拟、弹性的 DDoS 机制,这就需要云原生的安全能力。两者相辅相成,缺一不可。

要实现云原生安全,就需要首先评估云原生系统中的安全风险和相关威胁,设计具有针对性的安全机制;在此过程中,云原生系统的固有业务特点,就要求安全厂商现有的安全能力云原生化。目前可预见的是,安全能力的云原生化,绝不是简单的将原有安全设备虚拟化或容器化,而是要按照部署要求进行容器化,按照性能要求进行轻量化,按照功能进行拆分、微服务化,最后实现弹性、敏捷、轻量级等特性。

转载申明:转载本号文章请注明作者和来源,本号发布文章若存在版权等问题,请留言联系处理,谢谢。

推荐阅读

更多架构相关技术知识总结请参考“架构师全店铺技术资料打包”相关电子书(35本技术资料打包汇总详情可通过“阅读原文”获取)。

全店内容持续更新,现下单“全店铺技术资料打包(全)”,后续可享全店内容更新“免费”赠阅,价格仅收188元(原总价290元)。

温馨提示:

扫描二维码关注公众号,点击阅读原文链接获取“架构师技术全店资料打包汇总(全)”电子书资料详情。