Opensea被攻击始末,如何保护自己的NFT

据报道,Opensea的智能合约被一名黑客利用,该黑客目前已从32名交易者那里抽走了超过170万美元的资金和数十个有价值的NFT。

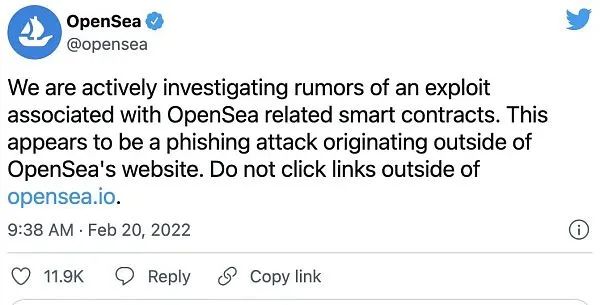

Opensea在推特上承认了这一漏洞,并表示这一漏洞似乎是一种网络钓鱼攻击,它导致一些用户在攻击者那里签署了一个恶意负载,从而使攻击者有权从用户的钱包中窃取 NFT。

考虑到Opensea上此前发布了一个新的交易所智能合约版本,以修补其平台上旧的、不活跃的NFT列表上漏洞,此次攻击的时机是经过精心策划的。

一些交易者表示,他们收到了一封疑似来自Opensea的网络钓鱼邮件,要求他们迁移到新的合约。

OpenSea 官方定义此次为 “phishing attack”(钓鱼攻击)。

还是写一篇文章来复盘一下近来 OpenSea 用户被盗事件,算是对更多用户的提醒吧。

▐ Opensea被攻击事件进展

▲ 2月20日

1、OpenSea新迁移合约出现bug,攻击者窃取大量NFT并卖出套利。

2、官方提醒:这看起来像是来自OpenSea网站外部的网络钓鱼攻击,不要点击 opensea.io之外的任何链接。

3、OpenSea CEO:目前有32位用户NFT被盗,部分NFT已退还。

▲ 2月21日

1、本次网络钓鱼攻击波及32名用户的640 ETH(约合 170 万美元)资产。

2、Opensea CTO:本次攻击与OpenSea的迁移问题相关可能性较小。有证据表明这是有针对性的攻击,并不是系统性问题。

3、受影响的个人名单缩小到17人。

▲ 2月22日

1、一位BAYC所有者称,黑客通过OpenSea非活跃上架漏洞,利用以0.01 ETH 购买了他的 BAYC,他对OpenSea提起诉讼,要求赔偿超100万美元或归还BAYC#3475。

2、已排除合约迁移工具是攻击载体的可能性,OpenSea.io签名安全。

▐ 如何攻击

黑客首先知道了 OpenSea 需要用户对其卖单进行迁移,并且知道 OpenSea 官方提前发出了迁移日期和操作步骤的邮件。

黑客提前做好了钓鱼网站,并且通过伪造的邮件通知用户进行迁移操作,引导受害用户在该钓鱼网站上进行卖单迁移操作。这个迁移操作就是让用户对其销售的卖单进行签名,然而签名的卖单价格是0。

黑客拿到用户签了名的卖单信息,通过调用 OpenSea 的交易合约就能以 0 的价格完成交易,顺利拿到受害者的 NFT。

▐ 如何保护

1、选择硬件钱包保存NFT是最保险的方式。

2、不要点击未经验证的链接,不要点击由未知来源发送的随机链接或损坏的链接。

3、仔细检查域名链接,以防进入虚假页面。

4.不要共享屏幕。

5.不要泄露自己的助记词,不要用手机电脑记录助记词。

6.如需要帮助,求助官方网站而不是社交媒体。

7.通过区块链游览器撤销对交易平台合约的批准。

部分内容来源于网络资料

编 |Black 审 | 林蛋壳

声明:投资有风险,入市须谨慎。本资讯不作为投资理财建议。