尽快卸载这两款恶意浏览器插件!已有近50万用户安装

来源 | 公众号「扩展迷EXTFANS」

自 Firefox 在2002年诞生以来,就以轻便、快速、简单与高扩充性的特点广受用户的喜爱。

Firefox 有着丰富的附加组件,包括反跟踪软件、广告拦截器、主题和实用程序等,用户可以通过增添额外的功能或样式实现 Firefox 的个性化定制。

但是,跟Chrome插件一样,Firefox中的这些附加组件在为用户带来方便的同时,也带来了一定的风险。

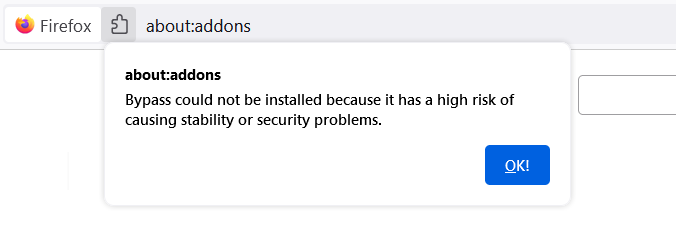

在本周,Mozilla 安全博客宣布:在 Firefox 团队发现存在恶意行为后,其已决定封杀某些被滥用的附加组件。

公告中虽然提到了两款特定的附加组件,但并没有详细地说明它们都干了什么。

不过可以肯定的是,大约有45.5万名用户都受到了潜在影响。

Mozilla 称,这次被封禁的附加组件不仅篡改了浏览器的更新功能,并且让近百万用户都无法下载更新、获取屏蔽列表或更新远程配置内容。

其实,早在今年6月,就已经有人发现了这两款名为“Bypass”和 “Bypass XM”的附件组件在滥用 Firefox 浏览器的代理 API,而且还使用这些 API 来管理浏览器如何连接到互联网。

当然,现在这些恶意的附加组件都已被阻止。另外,Firefox 团队在补救过程中使用了代理 API 来创建和部署修复程序时,还临时暂停了新附加组件开发人员提交的批准。如果您正在学习Spring Cloud,推荐一个连载多年还在继续更新的免费教程:https://blog.didispace.com/spring-cloud-learning/

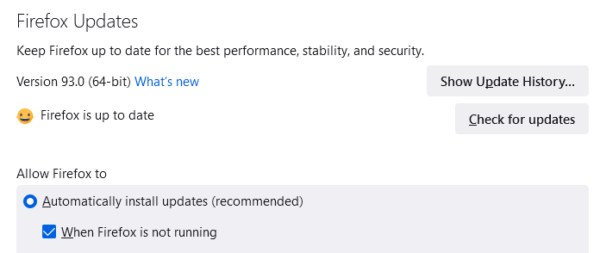

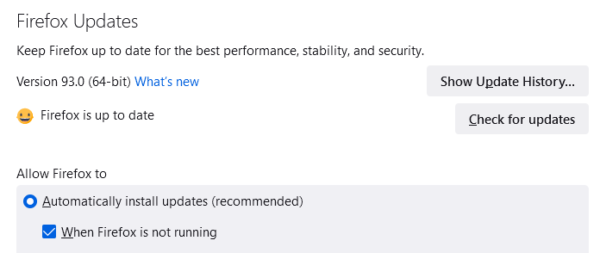

从 V.91.1 开始, Firefox 已经实施了直接连接以用于更新目的和浏览器发出的其他“重要请求”的回退机制,无论代理配置是否导致了连接问题,都可以进行下载。

Mozilla 还敦促用户更新到最新版本的 Firefox,使用代理 API 的开发人员也被开始要求在他们的附加组件中包含相应的代码来加快审查。

除此之外 ,Mozilla 还发布了一款名称为“Proxy Failover”的系统附加组件,以进一步缓解这方面的问题。

如果 Firefox 用户想要检查、查看自己的浏览器是否安装了这些恶意附加组件,可以点击“菜单”按钮跳转到“帮助”下的“更多”获取故障排除信息。

然后,可以再向下翻页到“附加组件”里对“Bypas” 或 “Bypass XM”的名称进行搜索。另外,如果您正在学习Spring Cloud,推荐一个连载多年还在继续更新的免费教程:https://blog.didispace.com/spring-cloud-learning/

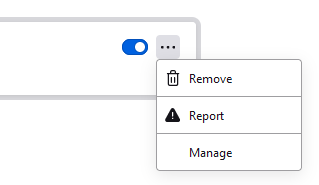

若在列表中发现了它们的身影,可以尽快通过 Firefox 菜单中的“扩展和主题”页面予以禁用或删除。

往期推荐

技术交流群

技术交流群

最近有很多人问,有没有读者交流群,想知道怎么加入。加入方式很简单,有兴趣的同学,只需要点击下方卡片,回复“加群“,即可免费加入我们的高质量技术交流群!

点击阅读原文,送你免费Spring Boot教程!