K8s 常用 IP 地址类型知多少

大家好,我是二哥。

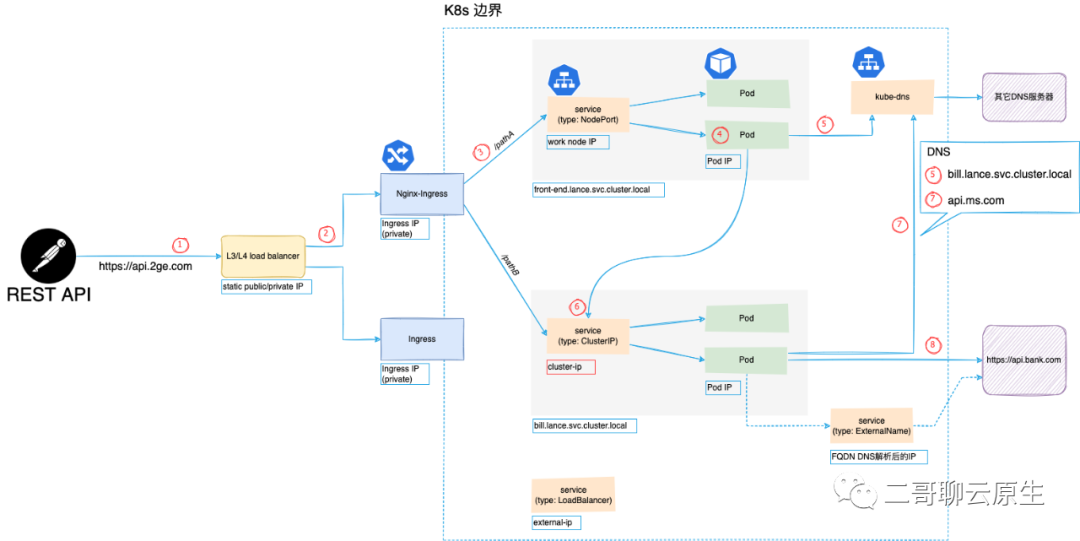

1. 示例介绍

2. L4 LB IP

src/dst ip, src/dst port, proto),再加上负载均衡设备所设置的服务器选择方式,决定最终选择的内部服务器。它是一种基于IP+端口的负载均衡方式。3. Ingress IP

4. service IP

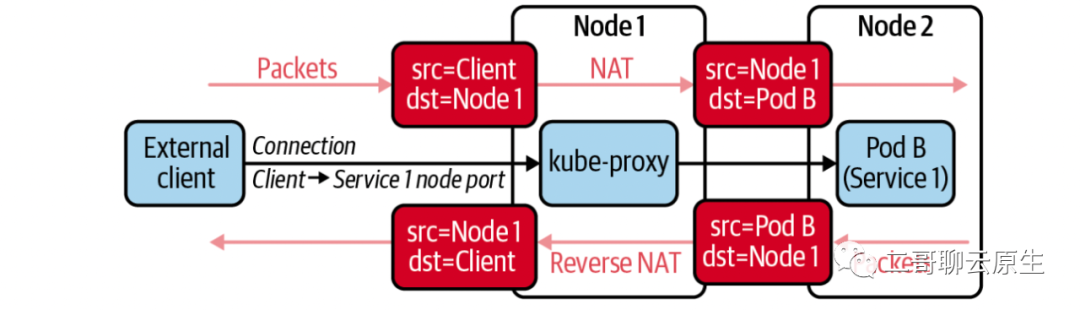

4.1 NodePort

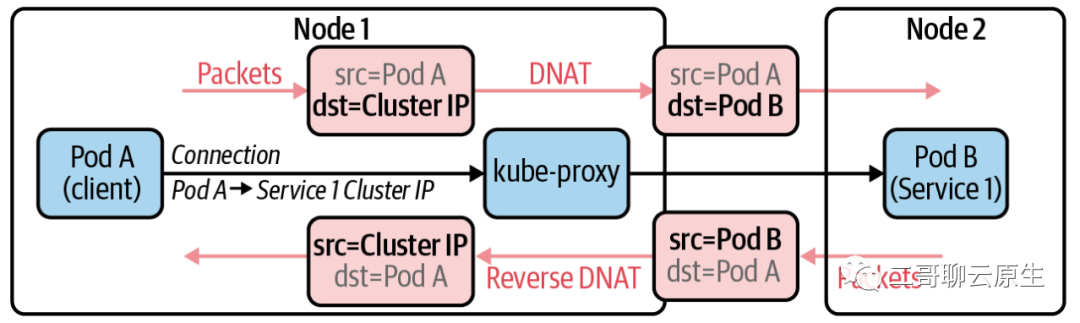

4.2 ClusterIP

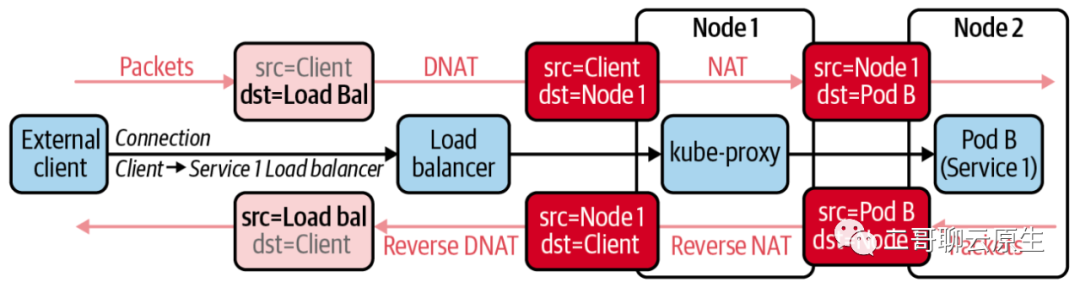

4.3 LoadBalancer

lance@2ge:~$ kubectl get svc -n lancehbzhangNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEprom-service NodePort 10.110.115.278080:30000/TCP 14d lance@2ge:~$ kubectl get svc -n lancehbzhangNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEfront-service LoadBalancer 10.110.115.27 220.181.38.148 8080:30000/TCP 14d

首先看到 LoadBalancer 可以向 K8s cluster 边界之外提供服务 。 LoadBalancer 的实现依赖于 NodePort service 。 整个过程既用到 DNAT 又用到了 full NAT 。

4.4 ExternalName

5. Pod IP

6. 预告

评论