恶意软件不断创新!新版本Jupyter恶意软件绕过检测 利用MSI安装程序

网络安全研究人员绘制了Jupyter的演变图,Jupyter 是一个 .NET 信息窃取程序,以挑选医疗保健和教育行业而闻名,这使其在击败大多数端点安全扫描解决方案方面表现出色。

Morphisec于9月8日发现的新交付链,这强调该恶意软件不仅继续保持活跃,而且还展示了“威胁行为者如何继续发展其攻击以提高效率和规避检测”。这家以色列公司表示,目前正在调查袭击的规模和范围。

Jupyter(又名Solarmarker)于2020年11月首次记录,可能起源于俄罗斯,主要针对 Chromium、Firefox 和Chrome浏览器数据,并具有允许完整后门功能的附加功能,包括虹吸信息并将详细信息上传到远程的功能服务器并下载并执行进一步的有效载荷。Morphisec收集的证据表明,从2020年5月开始,多个版本的Jupyter开始出现。

2021年8月,思科Talos将此次入侵归咎于“相当老练的行为者,主要专注于凭据和残留信息盗窃”。

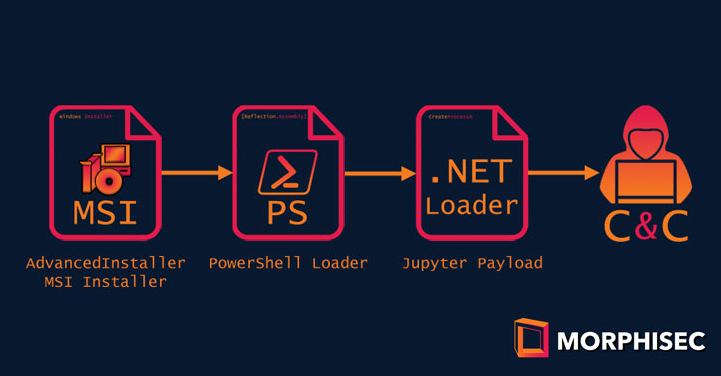

今年2月初,网络安全公司 CrowdStrike将恶意软件描述为打包了一个多阶段、高度混淆的PowerShell加载程序,导致执行 .NET编译后门。

虽然以前的攻击使用了Docx2Rtf和Expert PDF等知名软件的合法二进制文件,但最新的攻击链使用了另一个名为Nitro Pro的PDF应用程序。攻击从部署超过100MB的MSI安装有效载荷开始,允许他们绕过防毒软件引擎检测,并使用第三方应用程序打包向导称为高级安装程序。

运行MSI有效载荷导致PowerShell加载程序嵌入到一个合法的Nitro Pro 13二进制文件中,其中两个变体已被观察到使用了属于波兰实际企业的有效证书签名,这表明可能是证书模拟或盗窃。在最后阶段,加载器解码并运行内存中的Jupyter . net模块。

Morphisec研究员Nadav Lorber 说:“从我们在2020年首次发现 Jupyter 信息窃取器/后门开始,它的演变证明了威胁行为者总是在创新的说法是正确的。” “VirusTotal对这种攻击的检测仍然很低或没有,这进一步表明威胁行为者逃避基于检测的解决方案的设施。”

通过以上结论发现,恶意软件渗入方式日益高明,它们可以轻易躲过传统网络安全产品的检测和防御,进而感染并攻击受害者的网络系统。因此,为了确保网络安全,提高软件自身防御攻击的能力是传统防护手段的重要补充!在软件开发过程中,使用静态代码检测技术不断查找并修复安全缺陷和漏洞,提高软件自身安全性,可以筑牢网络安全防御根基,提高网络抵御恶意软件攻击的能力。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=2ee31571ff3348639e33fbb729118def

https://thehackernews.com/2021/09/a-new-jupyter-malware-version-is-being.html