我认识了一个“给网络空间打疫苗”的人

浅友们好~我是史中,我的日常生活是开撩五湖四海的科技大牛,我会尝试各种姿势,把他们的无边脑洞和温情故事讲给你听。如果你想和我做朋友,不妨加微信(shizhongmax)。

我 认识 了一个“给网络空间打疫苗”的人

文 | 史 中

(零)不该犯的错

今年国庆节,我去堂哥家。

刚进门,就看到劲爆一幕:我哥在发飙,地上散落着雪白的卷子,侄子扶着桌角抹眼泪。

问了问缘由,其实很简单。前几天辅导侄子作业,有道数学题做错了,表哥专门给他掰开揉碎讲了一晚上,结果最近一次月考,同样的题换了个数,他儿子手一抖又给整错了。

“谁说错过的题就不允许再错了??”侄子振振有词。

“错过的题还错,你哪辈子能进步?!”他爹咆哮。

因为这个小小的低级失误触怒了我哥望子成龙的脆弱神经,侄子痛失去环球影城玩耍的机会。。。

中午吃饭时,刚吃到一半,堂哥手机弹出一条消息。他斜眼看到,把筷子一扔,冲到电脑前开始一顿操作。

半小时后,他翻着白眼走回来。

“国庆假期我值班,早晨我迷迷糊糊进内网维护,把参数给打错了,幸亏看到告警,差点系统就又挂了。。。”他解释。

“等等,你为什么要说‘又’?”我问。

“嗨,上个月弄错过一次。。。”他自言自语。

如核爆一般,侄子原地跳起来半米:“啊!!错过的题还错,你哪辈子能进步?!”

看着他们父慈子孝其乐融融,我陷入了沉思:

讲真,低级错误是不分年龄的,甚至也是不分人的,它更像是人类自带的 Bug,你我渺小的一生都如同奶酪一样——被低级错误的泡泡填满。

如果把进步之路看成马拉松,那么绝大多数人别说跑了,连走都不是——基本就是知错不改,下次还敢,像帕金森一样原地横跳。。。

如此说来,但凡能做到 “同款的坑不踩两次” ,走到最后都妥妥的是赢家啊!

我为啥想到这些了呢?

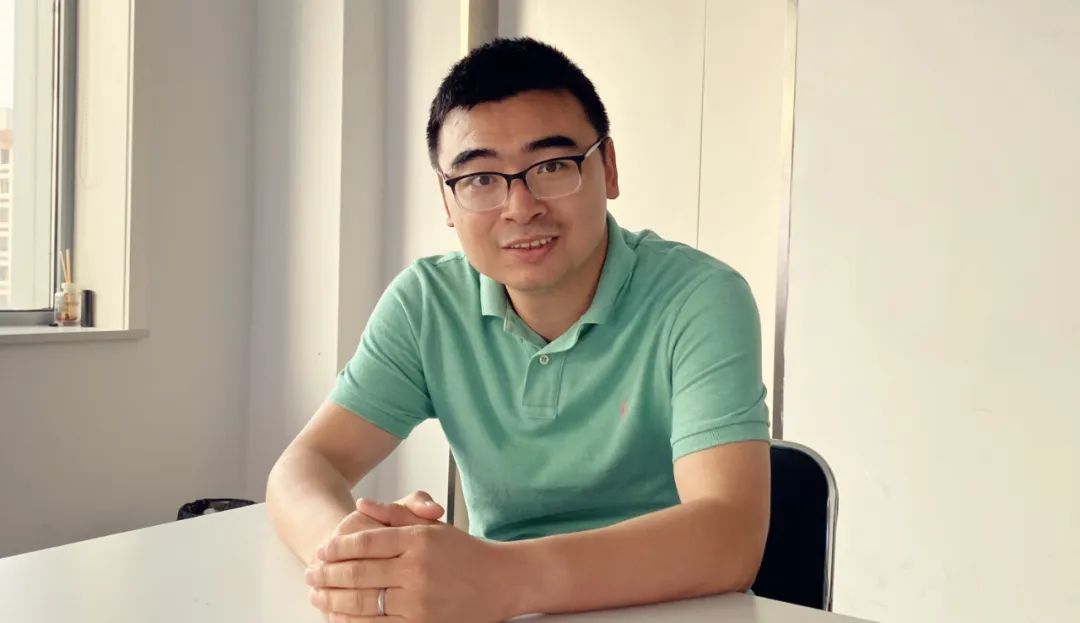

说来也巧,最近我遇到一位牛人,他叫聂君。

聂君被人尊为“君哥”,因为他不仅是征战网络安全疆场十几年的“老炮儿”,还是个网红。

从2016年开始,他就坚持干狠活儿——把自己每天的技术研究和点滴思考记录下来,发在自己的专栏“君哥的体历”上,意思就是“君哥的体验和经历”。

君哥的字里行间清楚地展示出他的人生哲学:

一旦从自己或别人的错误里总结出教训,就要记在错题本上反复研习,踩坑难免,但决不允许自己踩“见过的坑”。

传说中的知行合一,大概就是这个样子。

聂君

最近君哥创业了。

他干的事儿恰恰就是帮大公司也做到“知行合一”,具体来说就是——帮助各大银行、券商、运营商、能源企业、国企央企避免在和攻击者作战的过程中出现“不该有的失误”。

看到这,你可能有点想象不出到底要怎么干。。。

其实很简单,我举个栗子:

1、就拿一个银行来说,它有一个网络安全部门,每天巡逻守卫银行的网络空间,防止不轨黑客进来偷东西。

2、既然叫部门,就不会是一个人,而是分成好多小组——有“守大门”的,有“盯监控”的,有“汇总数据”的等等。

3、鉴于现在黑客横行,光有人还不够,每个人手下还带着很多“机器保安”,也就是各种网络安全设备。

4、这些“人+机器保安”共同构成了一家公司网络安全的“免疫系统”。

然而,安全团队的人也是普通人啊——和我堂哥一样,会犯低级错误。

比如把设备参数配置错误,比如看监控时忽略重要告警,比如检修防护体系的时候突然脑子秀逗搭错了线。

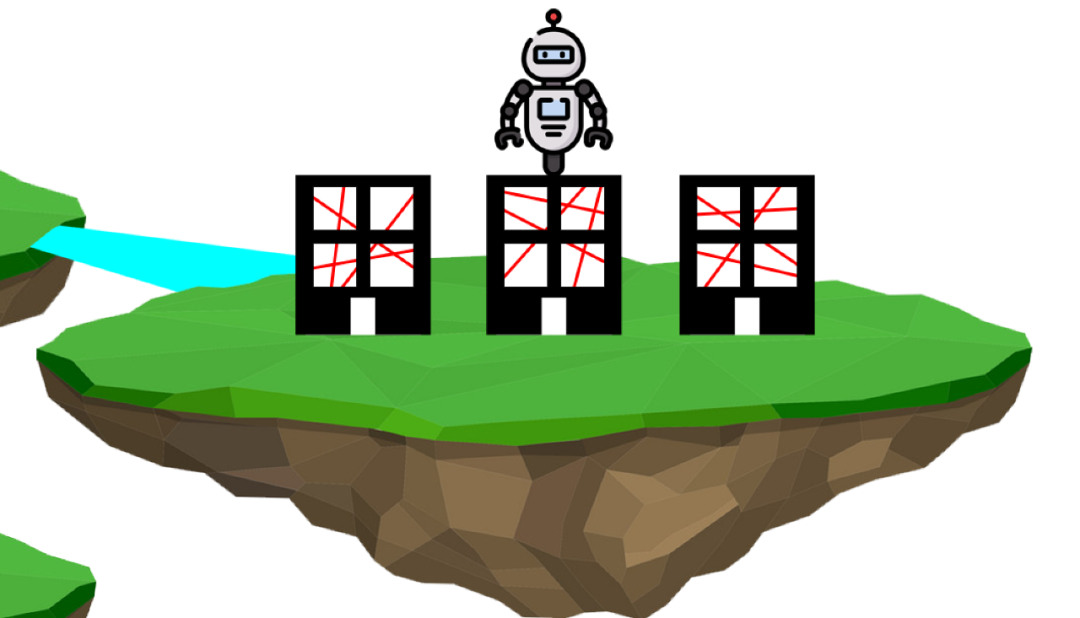

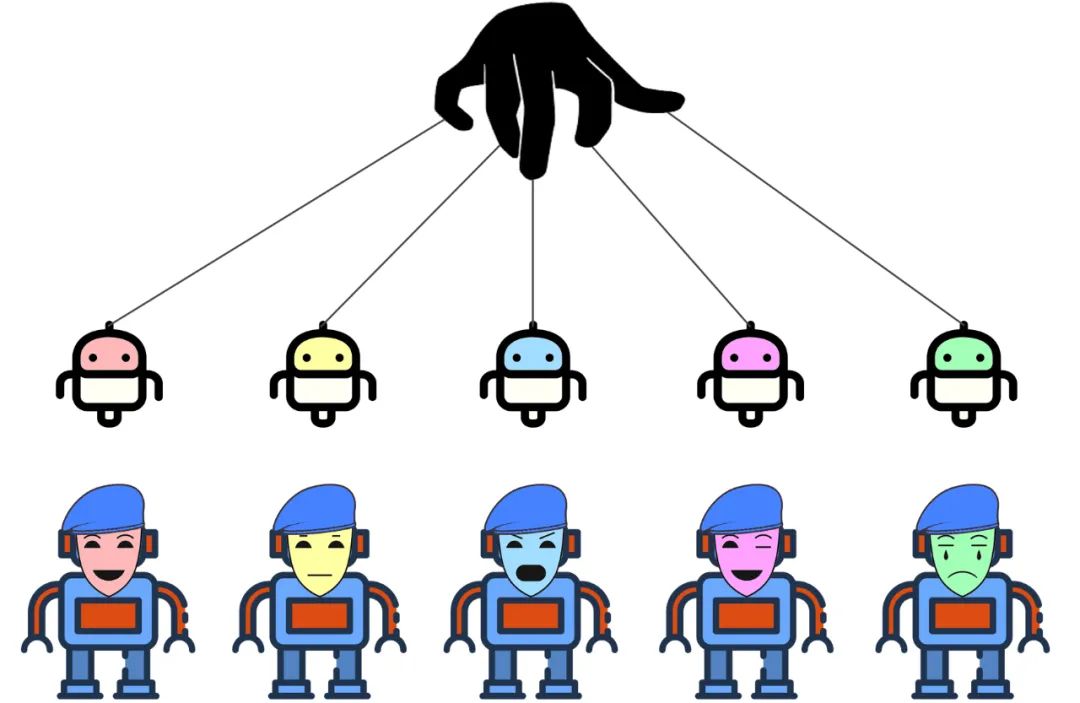

想想都知道,把这么多“普通人”手拉手串起来,公司的免疫系统也必然像“奶酪”一样,充斥着各种“错误气泡”⇩⇩⇩

一个人犯错,大概只影响自己的生活;如果银行的免疫系统犯错,那影响的必然是国计民生,上亿人的财产安全,事情就大了呀。。。

换句话说,对于大机构来说,它的安全体系是承受不起“失误”的。

君哥恰恰是为解决这件事儿而来,他的做法是:

搞一个自动化系统,每时每刻对公司网络发起模拟攻击,测试他们的“免疫系统”有没有失误。

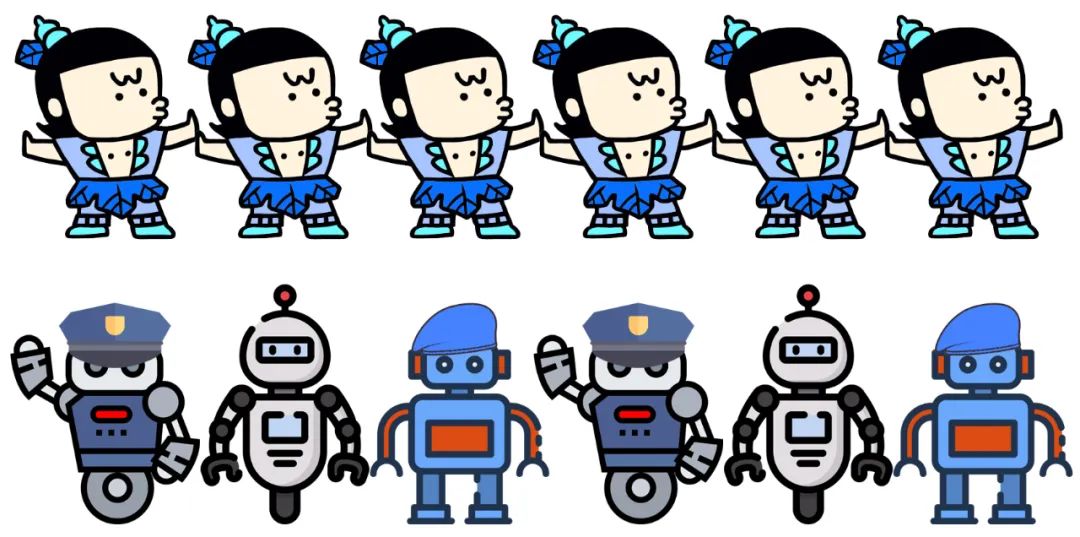

讲到这,你可能已经感受到了,君哥和我们之前介绍的那些大黑客思路不太一样:

大黑客练的是各种顶尖的武林秘籍,恨不得一招直接阿瓦达索命;而君哥却老老实实,每天练的是扎马步,关心基本功牢不牢靠。。。

这是为啥呢?

因为君哥过去十几年一直在大公司做网络安全部门的负责人。在他的经历中,安全系统出问题,十有八九不是神马高大上的原因,就是“失误”造成的,不客气点儿说,是“低级失误”造成的。

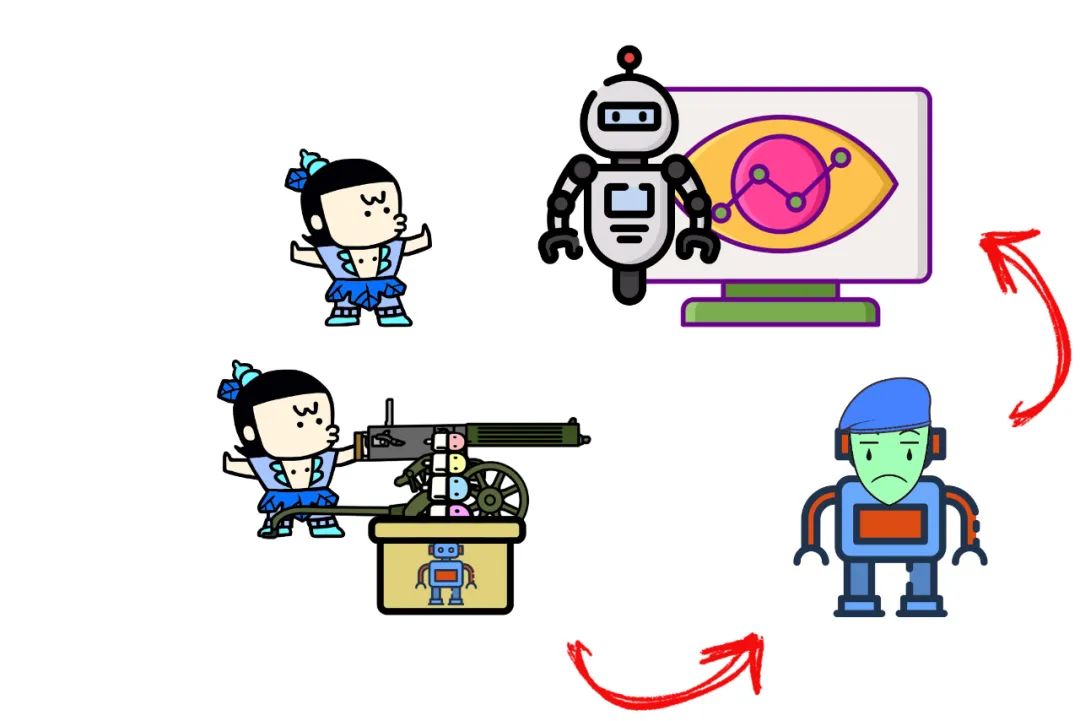

你以为的网络战争 ⇩⇩⇩

实际的网络战争⇩⇩⇩

额,,,所以说,,,君哥究竟经历了什么?

我们不妨把时光向前狂拉10年,回到那个名曰世界末日实则欣欣向荣的2012。

(一)“低级失误”血泪史

2012年的时候,君哥正在招商银行的网络安全团队里“服役”。

有的浅友可能对招行的技术没概念。

应该这么说:过去十几年,招商银行是公认的“吃螃蟹”小能手。招行如果没有来得及玩儿的技术,中国其他银行大概率也没有。

所以,看招行就能管中窥豹得知当时大企业网络安全的最高水准。

2012年时,招行不仅有一支网络安全队伍,也把各种“机器保安”(网络安全设备)都买齐了,还把这些机器保安的数据都汇总在一起,组成了一整套“态势感知系统”,可以实时感知整体的风险。

有了这些垫底,君哥他们拍着胸脯承诺:100%的安全告警我们都会处理,而且是在24 小时之内处理!

怎么样,听上去超有安全感吧?

可领导的灵魂拷问来了:你说你100%的告警都会处理,我相信。但是,万一一些攻击者摸进来,没有触发告警,肿么办?

君哥他们研究了一下,发现这也好办——招聘一两个王者段位的黑客,隔三差五真的攻击一下咱们的网络,不就知道“免疫系统”有没有效果了么?

这种操作就叫“红蓝对抗”:

负责进攻的叫蓝军,负责防守的(也就是日常的安全团队)叫红军。

很快,君哥就挖来了一位大黑客做蓝军攻击手。可他万万没想到,自己亲手请来了一个噩梦。。。

我们组织了好多次“红蓝对抗”,10次里有9次都会以防守方的失败而告终。可进攻的只有1个人,我们防守的有10个人。。。

君哥回忆。

最窝火的事情来了——红军输的9次里,大概有5次都是因为“低级错误”。

要搞明白君哥他们是怎么败的,我们不妨先来简单介绍一下“战场”长啥样。

一家银行的网络可能会划分为好几个区域:

比如“生产网”,里面跑着核心账目系统;

比如“测试网”,里面开发测试一些即将上线的新功能;

比如“办公网”,里面是银行日常行政办公的系统;

比如“DMZ”,里面跑的是“网银系统”。之所以要把网银系统单独隔出来,是因为像你我这样的普通人都能通过电脑(或手机)进入网银系统存钱取钱,导致这个区域鱼龙混杂,比较危险,不能跟其他网络区域混在一起,避免交叉感染。(DMZ 的意思就是非军事缓冲区)

这几个区域之间相互隔离,但不是完全“隔绝”,而是留了几个卡口,进行必要的数据传输。

好,战场介绍完了,现在我们来看看君哥他们当年是怎么被锤的。

Round1:

DMZ 区域是比较危险的区域,所以需要在它的外面建一层围墙,然后设立一个大门,这货就叫网络应用防火墙(WAF)——它像门卫一样,专门负责问进来的人你是谁?你从哪来?你到哪去?

门卫手里有一份实时更新的“通缉名单”,如果来人在通缉名单上,那妥妥地不能让进。

DMZ 区域里的每个大楼都是一个网址。

咱们在电脑上登陆银行的网址,就相当于通过大门(WAF)进入了院里的一个大楼;咱们登陆信用卡中心,就相当于通过大门进入了院里的另一座大楼。

银行里提供服务的网址有成百上千个,需要把这些网址一个不错地都围在防火墙里,防火墙才能对它们进行保护。

可问题来了,随着银行业务发展,会新增一些网址,或者原来的网址发生变化。负责运维的A同事一疏忽,没把这些变化的网址及时同步给防火墙。。。

这样一来,相当于有些大楼被落在了围墙外面,裸奔了。。。

蓝军就这样大摇大摆地进去,像搬家公司一样把东西拿出来。

演习结束复盘时,君哥他们看到蓝军的进攻方式,都快吐血了,赶紧亡羊补牢,重新再战。

Round2:

不管哪个网络区域,凡是重要的主机上都会安装入侵检测系统(HIDS)——它就像特工电影里的“红外线警报系统”那样,一旦被人触发,就会发出刺耳的警报 。

( HIDS 商业化产品在 2017 年之后才开始大规模在银行业部署,但 2012 年招行就合作开发了一套 HIDS 系统。 )

但刚才说过,“生产网”“办公网”“测试网”“DMZ”之间是相互隔离的,所以每一个区域都得有一套自己的警报系统(HIDS)。

这几套系统的数据都要汇总到中控屏(SOC)上,才方便统一查看和处理。

好巧不巧,偏偏一位B同事在配置数据连接的时候手抖,写错了一行代码——结果只有“办公网”和“测试网”的警报连通中控屏,而“生产网”的警报是断掉的。。。

这个情况就很尴尬了:大家盯着中控屏看,还以为生产网里没有报警,其实是。。。生产网里即使有报警也传不过来。

就这样,蓝军混进生产网,又把靶标数据给偷走了。。。

君哥他们又喷一次血,亡羊补牢,再接再厉。

Round3:

刚才说过,不同网域之间有关卡相连。在关卡处有一个叫 NTA(网络威胁检测)的设备,这家伙专门对网络里传送的数据进行审核。

有点像国道上的“检查站”,“警官”会把可疑车辆拦下来检查,一旦发现违禁品就马上查扣。

但是,网络中传输的数据大多是加密的,就像汽车开动时不会把行李挂在车顶,而是锁在后备箱里。

所以网络检测设备必须先拿到数据对应的秘钥,把它解密成明文之后再审核——就像警察蜀黍把你的钥匙要过来,把后备箱打开检查。

可这次,C同事又出了疏忽,在设置的时候没把所有的秘钥都传给 NTA,导致一部分流量解不开。。。“后备箱”都打不开,再牛的警察蜀黍也看不出问题啊。

你可能猜到了,黑客进攻的代码恰恰藏在了那部分加密的数据中,从阿sir的眼皮子底下大摇大摆地溜了过去。

蓝军叒成功了。。。君哥他们又是一通修。。。

别以为噩梦就此结束了,各种翻板转板梅花板的错误继续抵达战场:

比如:大门口保安(也就是网络应用防火墙WAF)的性能有限,如果有很多人一起涌进大门,保安就盘问不过来,会随机漏掉一些人——访问高峰期大概会漏掉30%。

有一次,蓝军就利用这一点,专门在访问高峰期混在人群里尝试进攻,多试几次,果然赶上了“保安失察”,就这么生生闯进来。

此时的君哥,脸都青了,这真是“出门就上当,当当不一样”,“低级失误千万款,总有一款适合我”啊!!

那两年,蓝军同事因为优异的表现,每次绩效都拿A;反过来看红军这些人,臊眉耷眼,天天被扣鸡腿。再也不敢拍胸脯吹牛了。。。

幸亏这只是演练,万一真的有黑客攻进来,那就不只是扣鸡腿的事儿了,估计自己坟头草都老高了!

现在回想起来,君哥得出血泪教训:

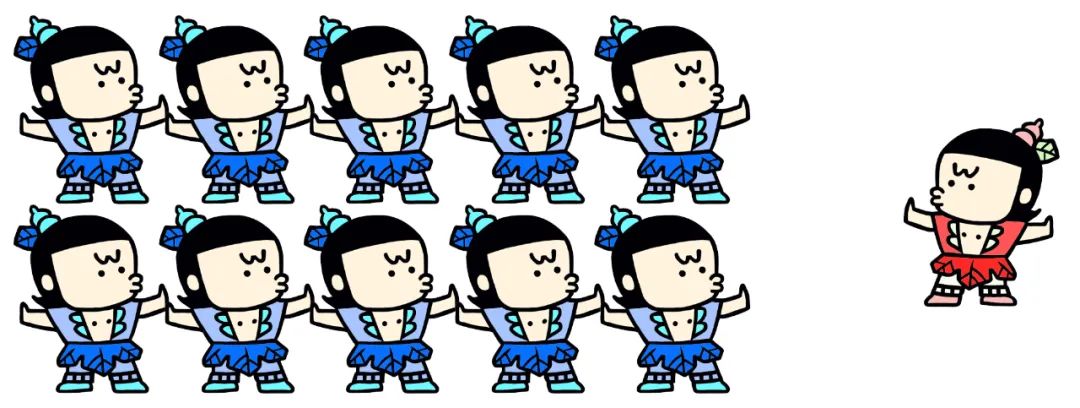

红蓝对抗这种测试,只是一种“片面”的测试。

就好像“条条大路通罗马”,蓝军每次只找到一条路进入罗马就完成任务。

这样的话,哪怕红蓝对抗上百次,也无法证明所有可能的路都被封死了,因为下一次蓝军还有可能找到新路,况且红军手一抖也可能把已经封死的路不小心又打开。。。

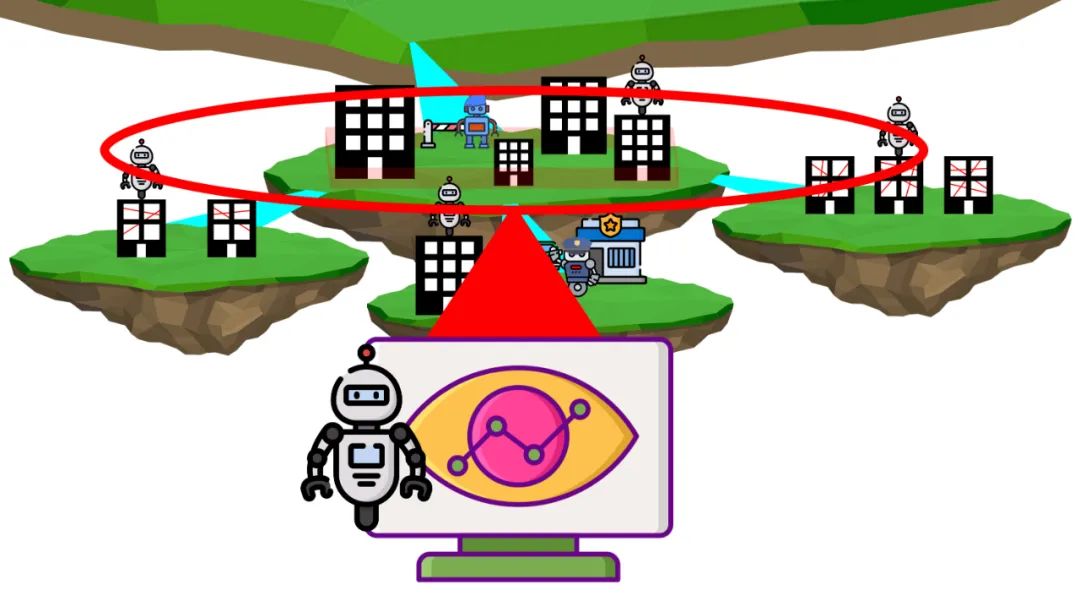

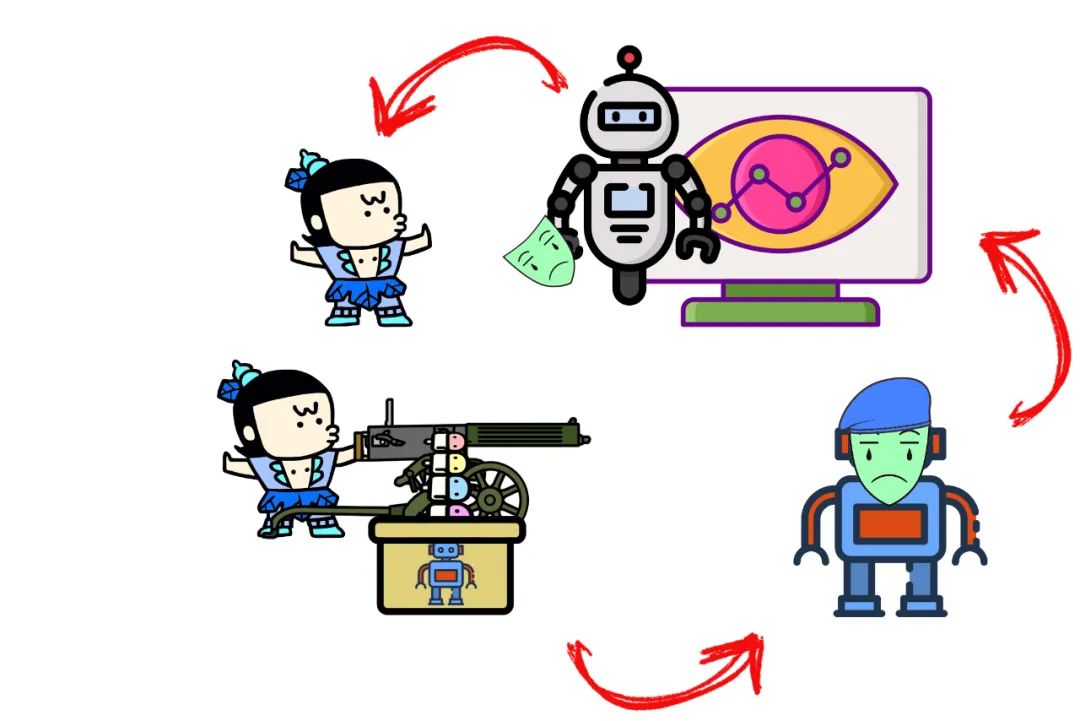

就像下面这样⇩⇩⇩

那有没有一种方式,别这么一条路一条路地试,而是把所有“通向罗马的路” 同时 查一遍?!

就像下面这样⇩⇩⇩

(二)“疫苗”

当时君哥首先想到的方法就是——写脚本。

啥是写脚本呢?

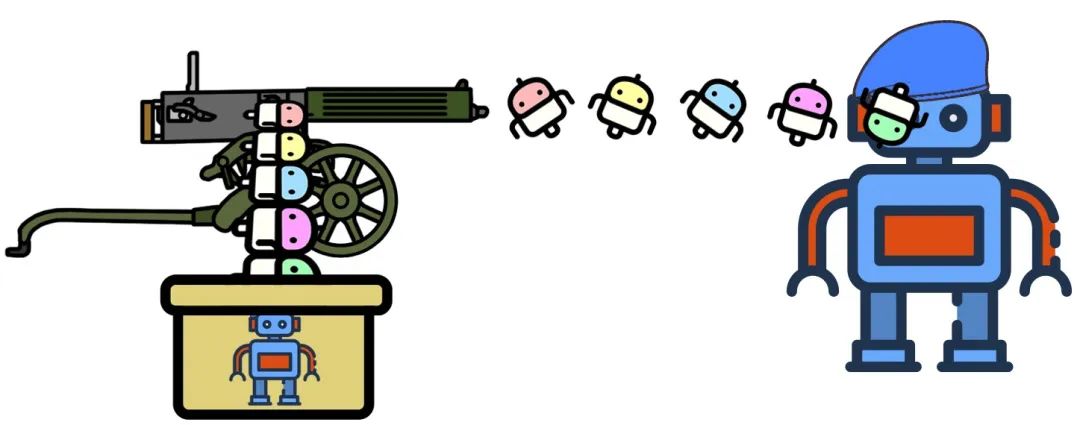

咱们就拿刚才说的“红外报警系统”(HIDS)举例。

你这个设备的工作原理不是一旦有人碰到“红外线”(触发安全规则)就会报警吗?

那我就派一个机器人,专门触发规则,看设备报警不报警就完事了。

你有1条规则我就搞一个机器人,你有10000条规则我就搞10000个机器人。反正机器人也不怕累。。。

控制这些机器人统一行动的,就是“脚本”——如同舞台剧上的人物一样,一丝不苟一幕接一幕表演下去直到完毕。

怎么样,听上去很简单吧。

君哥一开始也想得很简单,以为写脚本的难度最多跟搬搬砖差不多;但写着写着,他发现,这根本不是搬砖,而是建金字塔呀!!!

原因是酱的:

不要以为安全设备是“二极管”,只有“报警”和“不报警”两种状态。实际上,它们很细腻,面对不同的情况,设备的反应可以有很多。

就拿看大门的“网络应用防火墙(WAF)”来说吧,如果来访者是个好人,它就会给对方发一个通行证,写着“200 OK”;

如果判断来访者是一个“坏人”,WAF 可以给他返回空页面“403 NOT FOUND”;

但同样遇到一个坏人,完全可以也给他一个“200 OK”的通行证,但是让坏人进来之后看不到任何有效信息,而是继续看着他装X,暴露它的攻击意图。

这只是举个例子,如此类推,安全设备的反应还可以有几千甚至上万种。而且,只要稍稍改一下配置,设备对于各种攻击的反应也会发生相应变化。

君哥解释。

如此一来,测试代码就不那么好写了:

安全设备反应的种类之丰富,堪比女朋友的情绪种类——你要首先知道每一种攻击方法背后安全设备的反应 应该 是什么。这样才能验证安全设备是做对了还是做错了。

就像一张试卷,老师不仅要出题目,还得自己先算出标准答案,这样才能知道学生对错嘛。

“一套攻击组合”+“一套标准反应”,才组成一个完整的 “测试用例” 。

君哥解释。

这种磨性子的活儿正中君哥下怀,他就这样带着大伙儿一个个地写测试用例。

刚写出的测试用例有可能不准,还需要反复调试,才能让“预期反应”和“真实反应”完全一致。

就这样,神器铸成。每次红蓝对抗之前,君哥微微一笑,所有的测试用例每天都跑一遍,内心相当淡定,相当于给屁股上怼了几针疫苗——不亡羊,先补牢。

这招不要太好使,红军防守成功的次数直线上升。

君哥把这种“打疫苗”的操作总结成一个高大上的词,叫做“安全有效性验证”。他非常自豪,在“君哥的体历”发布的第二篇文章就详细介绍了这个操作。(可以参考原文:《金融业企业安全建设之路》)

话说正是凭着这些创造性贡献,君哥在29岁的时候就成为了招行总行安全内控处的处长(招行叫室经理),妥妥属于最年轻的主管之一。

后来每到一个新企业,他都先带着大家做“疫苗”。渐渐地,他对积累测试用例产生了一种蜜汁热情,越攒越多,从10个到100个,从100个到1000个,到今天为止已经攒了3000多个。

说到这里,君哥很兴奋:

首先,要写出测试用例,必须 特别了解大企 业会遭受哪些攻击;

其次,还要掌握企业安全系统针对这些攻击的防御检测的“最佳实践”,只有通过很长时间积累,才能打磨出足够准确的测试用例。

总之,这些用例组成的 “疫苗集” ,在他看来恰是不可多得的财富。

很长时间里,君哥这套疫苗都只服务于他所在的企业,属于“独善其身”。

他也安于现状——毕竟,安全系统的疫苗是非常专业的东西,只有网络空间复杂,对网络安全要求贼高的大企业(确切地说是大企业中的领头羊)才用得到。

不过,历史的车轮总是滚滚向前,事情慢慢变化。。。

(三)“模拟攻击”的春天

历史有两个车轮,一个叫“数据价值”,一个叫“国际形势”。

啥是“数据价值”的车轮呢?

大概从2016年开始,人们对数据的“冶炼技术”开始成熟,大大小小的公司都开始研发 App,利用大数据提供更个性的服务。数据在他们眼里成了新的“石油”。(可以参考《14亿人的生活琐事,正在成为永不枯竭的石油》)

这样一来,各大企业内部积攒的数据就陡然增多。

这么多“石油”,显然就是肥肉,黑客们闻着肉味就来了。于是黑客入侵偷数据的操作也陡然变多。

啥是“国际形势”的车轮呢?

那就是全球化的退潮,各个国家之间开始心存芥蒂,总想派点“海盗式黑客”去别人家的大公司里偷点机密数据。

境外黑客有个“护身符”,那就是咱们国家的法律鞭长莫及,没办法肉身抓获物理超度——要想挡住这些黑客,基本只能选择技术对抗。

这两个车轮滚滚向前,很多原本在角落里装小透明的企业开始被黑客追着锤,还没有还手之力。。。

眼看情况危急,2016年,俺们的国家开始组织真刀真枪的网络安全演习——所有重要的国计民生的企业都必须参与演习,并且承担“挨揍”的职责;全中国厉害的网络安全团队组成攻击队,对他们进行实战攻击。

这不是玩笑,而是全社会级别的演习,要是谁家的网络被攻破,在全国人民面前丢人事小,有关负责人去喝茶也是有可能的。。。

于是,企业们赶紧想办法补课。

有趣的是,他们的“进化路线”和当年君哥一模一样:

先是买一堆网络安全产品,然后建立一个网络安全保卫小分队,然后发现这个体系不一定好使,开始自己组织红蓝对抗。

然后他们自然而然发出了灵魂拷问:为啥对抗了一圈儿,蓝军还是总能轻易找到漏洞呢?

各个公司的技术负责人打听了一圈,听说君哥干这个事情有经验,于是纷纷来找他取经。

几乎在同时,国际著名的技术咨询机构 Gartner 发布了一个报告,提出了一个最新的网络安全技术趋势,叫做 BAS。全称是 Breach and Attack Simulation——入侵与攻击模拟。

简单来说,就是通过自动化的方法模拟黑客进攻的手法,测试网络安全体系有没有纰漏。

Gartner 报告中 BAS 正在火爆的状态

偶然看到这份报告,君哥虎躯一震:这不就是“安全有效性验证”么?

讲真,Gartner 一般是综合了很多公司一线调研才得出的技术研判。所以,如果他们提出了 BAS,那说明不止在中国,全球范围内,很多公司都面临安全“到底如何测试安全系统有没有效”的灵魂拷问。

看到自己研究了多年的领域突然成为世界追捧的热门,君哥有一种坐在冷板凳上十年, 突然被无数聚光灯照射,迎来全场欢呼的感觉。

他盘了盘自己这么多年攒下来的测试用例,家底殷实。是时候把宝贝拿出来“兼济天下”了!

正如公司名字“知其安”一样,知其安,才能知其所以安!君哥笑着说。

不过,很快一个问题就摆在面前:

每次测试一遍,都需要手动写一堆脚本来回收数据,这个操作效率有点低啊。

以前在甲方的时候,自己开发能力强,写脚本也没觉得累;现在成了提供服务的乙方, 就不能再让客户用脚本了,而是应该做成一个好用的 “自动测试平台” 。

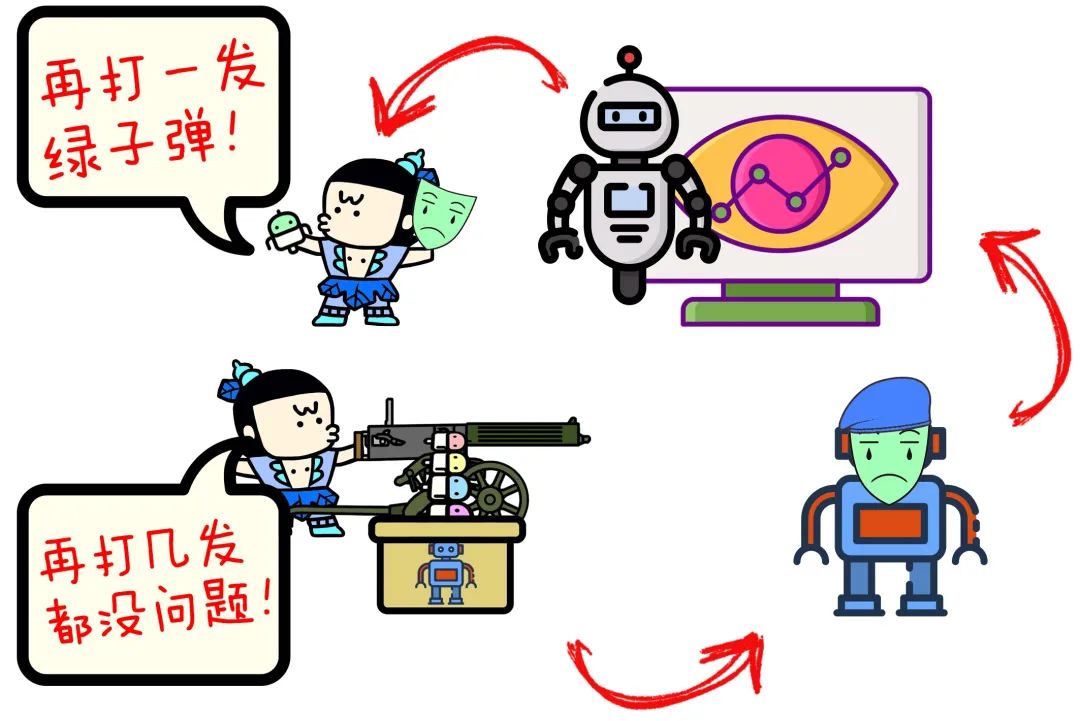

这么说吧,如果把脚本比作半自动步枪,那么“测试平台”就应该像——马克沁机枪。

(四)机枪配大佬

君哥举起大旗,招揽各方贤士,大家一起来建造这台“马克沁机枪”。

这个“机枪”到底该肿么设计呢?

君哥告诉我,如果拆开内部,它的工作原理应该分为六步:

1、平台下发攻击任务。

就是确定这次要揍哪个靶子(安全系统),用哪些弹药(测试用例)。

2、模拟攻击者使用“无害方式”攻击靶机。

这里只是为了验证安全系统的反应,所以没必要真的去攻击正在运行中的主机(万一真打坏了就会对系统造成影响),而是可以在安全系统保卫的网络里临时新建一台虚拟靶机,去打它,一样可以引起安全系统的反应。

3、日志传输到中控系统。

安全系统检测到攻击,就会做出相应反应。而这些安全事件日志会传送到我们之前说的“中控屏”(SOC)上。

4、告警传送回安全验证平台。

中控屏会汇总安全日志,然后产生具体的告警,传送给安全验证平台。

5、安全验证平台作比对。

把安全系统“应该有的反应”和“实际产生的反应”做对比,就知道安全系统有哪些地方失误了。

6、验证失败任务原因排查和分析。

把失误的地方再重做一下,确认不是偶发问题,然后返回给安全人员进行原因分析。

当然,刚才说的这六步是慢动作。

把动作连贯起来,加快,再加快,就成了一部射速极高的“机枪”。

只有枪还不够,接下来就是为它配套子弹——测试用例。

你可能会问:诶,之前不是说把测试用例都攒好了吗?

虽然攒好了,但却不是一劳永逸的。

把黑客进攻手法比喻成新冠病毒,就很容易理解了。

新冠病毒为了逃过免疫系统的追杀,会不断发生新的变异,从原始毒株到德尔塔到奥密克戎。用过去的疫苗对付最新变异的病毒,效果会大打折扣。

同样道理,黑客的进攻手法也会发生变异。过去的测试用例就像旧疫苗,只对过去的攻击手法最有效,随着时间推移会慢慢落伍,需要不断跟着最新黑客进攻手法升级才行。

君哥专门找来了十多位黑客大牛,没日没夜地跟踪全世界的网络安全动态,发现新的攻击方式,就把它整合到测试用例的“基因”里。

用这种跟踪变异的方法,不断保证“疫苗”总是最新的。

这一套打磨光亮的“机枪+子弹”,叫做“离朱”(相传离朱是黄帝的臣子,视力贼好)。

时不我待,离朱刚做好,君哥就拿着它去银行、证券、石化等等企业测试。

果然,经历了无数次红蓝演习,很多企业内部网络还是“条条大路通罗马”的状态。。。

君哥给我伸出三个手指头:“说来说去,主要原因有三个。”

第一个,就是能力不足,占所有原因的 10%。

比如某个关键的网络关口,是黑客的必争之地,本来应该买技术最好的流量审计设备,结果买了一个便宜货放在那里。

就像数学奥赛,本来应该让北大韦神去参加,结果派了中哥上场,就算我发挥到极限,也肯定是被吊打啊。。。

第二个,能力足够,就是覆盖度不够,占所有原因的 20%。

比如“蜜罐”这种东西,如果放在黑客进攻的路线上,本来能够吸引黑客落入陷阱。但是由于部署的不够全面,导致黑客经过的地方反而没放陷阱,这就很尴尬了。

第三个,能力和覆盖度都足够,就是君哥早年遇到最多的问题——使用不当,占所有原因的 70%。

比如配置错误:写错一行代码,接口给接错了,开关没打开等等低级错误;

比如性能不行:本来应该放两台防火墙的地方放了一台,结果处理能力不够,总会丢包。

君哥总结这类问题属于:低级错误、高级威胁。

跟我见面那天,君哥就刚刚从一家大企业做测试回来,风尘仆仆。

在我的印象中,既然要把东西卖给人家,那怎么说也是乙方,被客户爸爸各种质疑刁难也是难免吧。。。但君哥摆摆手,其实也没我想的那么难。

君哥做大企业的安全负责人十多年,甚至比很多客户负责人的从业经历都长,一开口就是“老甲方”了。他的杀手锏就是:对方关心的问题他都想到了,对方没来得及关心的问 题。 。 。 他也给想到了。 。 。

比如,很多企业的安全负责人关心“实时性”。

因为“免疫系统”是为“躯体”服务的,而企业的躯体是每时每刻都在发生变化的。

就拿银行举例,网银 App 的功能几天就会升级一次,内网也会隔三差五有些改动,每次哪怕只改动一点点,都没人敢打包票免疫系统还像之前那么滴水不漏。

当错误不可能百分百避免的时候,最好的方案当然是缩短纠错的周期。

可红蓝对抗又费人又费钱,最多一个月折腾一次。

换成自动化测试平台,就完全没关系,五毛钱一度电,随便跑啊——全天候7*24小时测试。一天打一遍完全没压力;甚至有些极其重要的系统,一小时测一遍都没问题。

如果你是银行的网络安全负责人,每个小时都能看到安全防护系统的实时健康度,那你心里肯定很踏实,吃饭都更香了。

除此之外,老炮儿君哥还给我讲了一个甲方安全负责人的难言之隐——“预算”。

很多安全负责人最重要的工作内容就是拿到安全预算。因为在老板看来,这一年年的好像也没发生啥事儿啊,你们为啥还跟我要几百万来买安全设备?

但看不到事儿不等于没事儿。。。看不到风险不等于没风险。。。

你还记得君哥早年遇到的问题吗?流量检测设备的性能不足,高峰时期就会漏检30%的流量。

解决这个问题没有好招,只能再加一台安全设备。

但老板又会反问安全负责人:凭啥你说性能不够就不够啊?我觉得够啊!

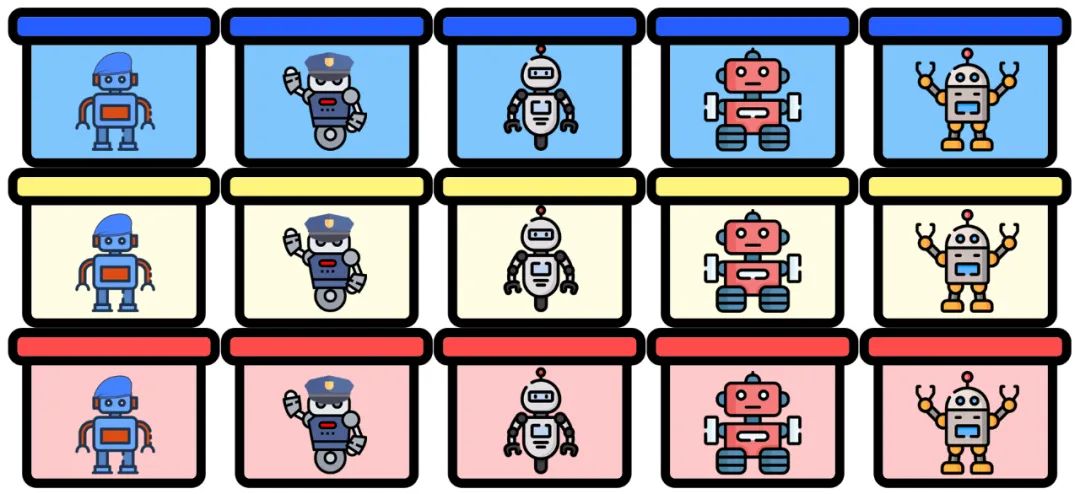

君哥深深理解这个痛处,专门在离朱里加上了一个“安全评分功能”⇩⇩⇩

比如,关键安全设备的性能不足,肯定会得到很低的分数。给领导一看, 其他位置分数都很高,唯有流量安全不及格。领导问为啥,安全负责人就能理直气壮地说:“因为预算不够呗。”

这并不是YY。

君哥告诉我,就在上个月,一个客户用这套评分系统,从领导那批了五百万的预算,一波解决了多年安全投入不足的问题。

真是累断腰跑断腿,不如数据动动嘴。。。

除了这些大功能,离朱安全验证平台还时不时搞一些小彩蛋。

每年的全国网络安全演习开打前,是君哥和团队最忙的时候,有很多企业对自己的安全防护能力心里没底,君哥他们专门拉出一个小分队,把历年演习中攻击队使用的攻击方式、攻击工具和高危漏洞做了整理,搞出了一个演习“高考真题库”。

先把“真题”都做一遍,就像突击复习一样,起码在考试中先把最该拿的分数拿到,接下来再慢慢提高嘛。

其实这么多年下来,我发现安全防御和打仗一样,信心和武器装备一样重要。对自己安全系统状态的越了解,你的信心才会越足嘛!

他总结陈词。

君哥忙着“拯救世界”,赶去下一场电话会议了,我和他的聊天也只能到此为止。

我多少有点失望,毕竟他刚刚创业,没多少坎坷的经历可以分享。

不过我强烈地怀疑,哪怕等他创业十年八年,他也未必有什么惊心动魄的故事——因为他每天心心念念做的事情正是“把危险都扼杀在萌芽中”。

但对于一个人来说,用虚拟的错误帮助自己进步,恐怕是代价最小的方式;对于一个国家的网络安全来说,用模拟进攻的方式来进步,恐怕也是代价最小的方案。

(五)高手选择赢

从君哥的办公室出来,我不知为何突然想起小时候看的一部电影《星河战队》。

新选拔出来的战士,在和异星虫族作战之前,由一位严厉的教官给大家做特训。

最开始,教官居教大家甩飞刀。

有新兵不解,问教官:现在都用飞机大炮,按个电钮核导弹就出去了,学飞刀作甚?

教官把新兵叫出来,反手一个飞刀把他的手钉在墙上,跟大家说:把敌人的手钉住,他就按不了电钮了!

对于企业来说,守卫网络空间固然需要“态势感知”、“零信任”这类高端的武器,甚至“高级威胁防护系统”这样的核武器,但是,一个保证一切有序工作的兢兢业业的“自动巡检系统”却是它们的基础。

只有先不问寒暑练十年马步,才有机会练成九阴真经。

只有先消灭了低级错误,才能能把精力放在更凶险的挑战之上。

正是想到这些,我才决定把君哥的故事讲给大家听。

网络安全博弈如同一个超大的棋局,追求华丽操作的棋手往往中局就因为失误而败落;真正的高手从不指望自己下出“神之一手”,99%的时间里都是无聊的布局、落子、权衡、反思。

很多时候,“赢”和“赢得漂亮”并不冲突,但如果真的只能选一样,高手选择赢。

再自我介绍一下吧。我叫史中,是一个倾心故事的科技记者。我的日常是和各路大神聊天。如果想和我做朋友,可以搜索微信: shizhongmax 。

哦对了,如果喜欢文章,请别吝惜你的 “在看” 或 “分享” 。让有趣的灵魂有机会相遇,会是一件很美好的事情。

Thx w ith in Beijing