技术分享 | 取证视角下的勒索病毒溯源

勒索病毒,是一种新型电脑病毒,主要以邮件/网页钓鱼、rdp爆破密码、操作系统/应用程序安全漏洞的形式进行传播。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。这种病毒利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。

前些天收到某个酒店服务器被勒索病毒镜像,客户希望能对攻击行为进行溯源为下一步侦察提供线索。

搜集基本信息

0 1

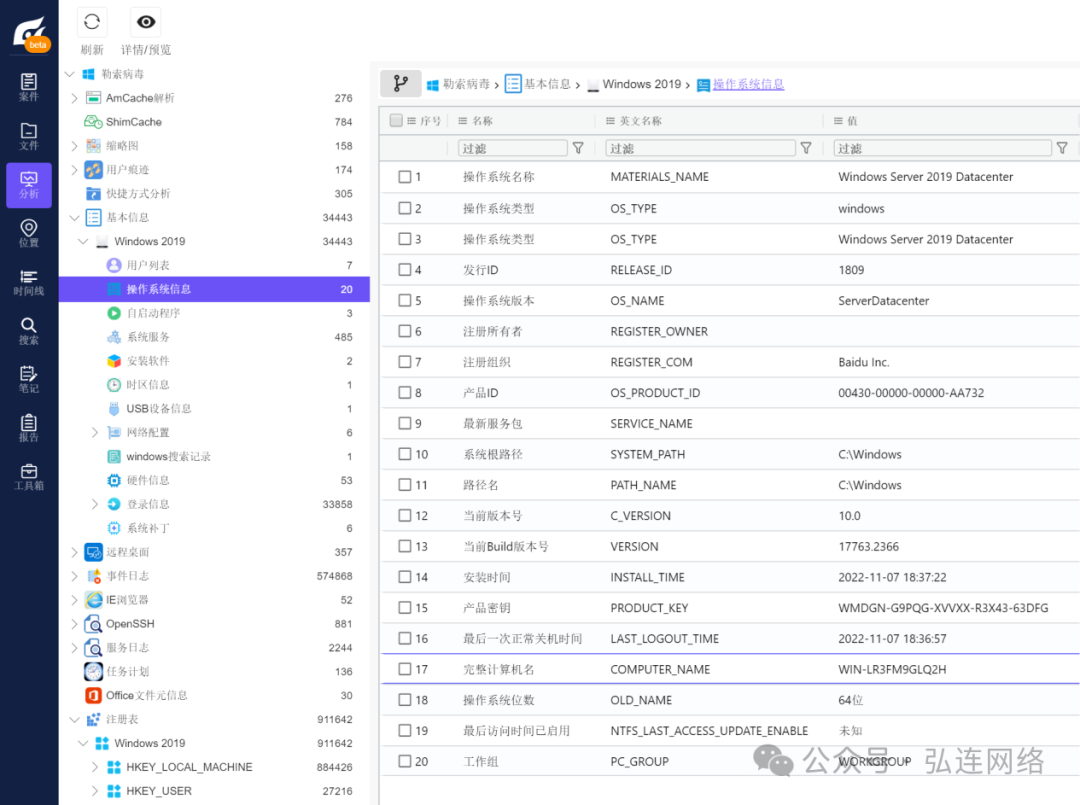

首先使用火眼证据分析加载镜像全部任务一把梭:

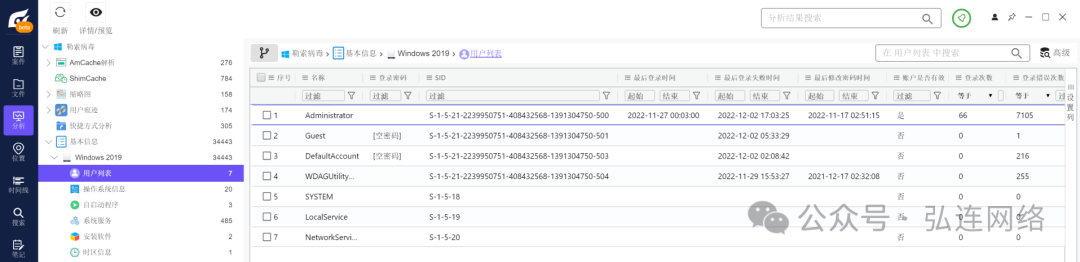

看完操作信息再看用户信息:

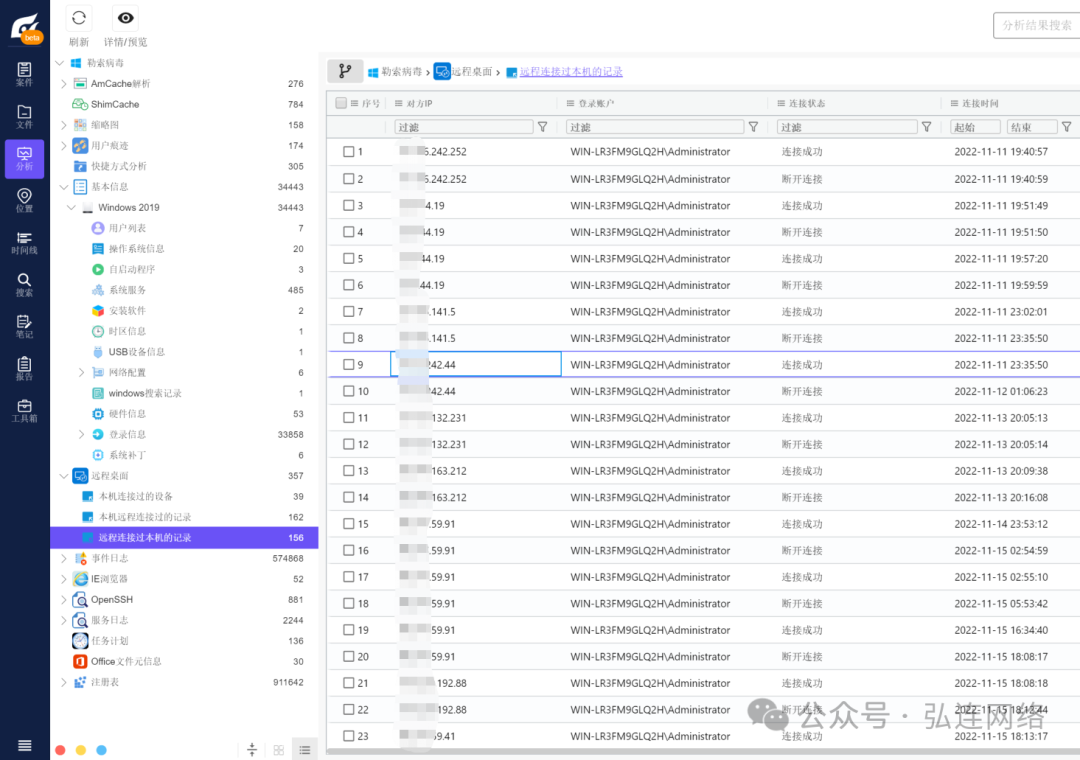

因为这是一台带独立公网ip的windows服务器,所以需要额外关注一下远程桌面中远程连接过本机的记录:

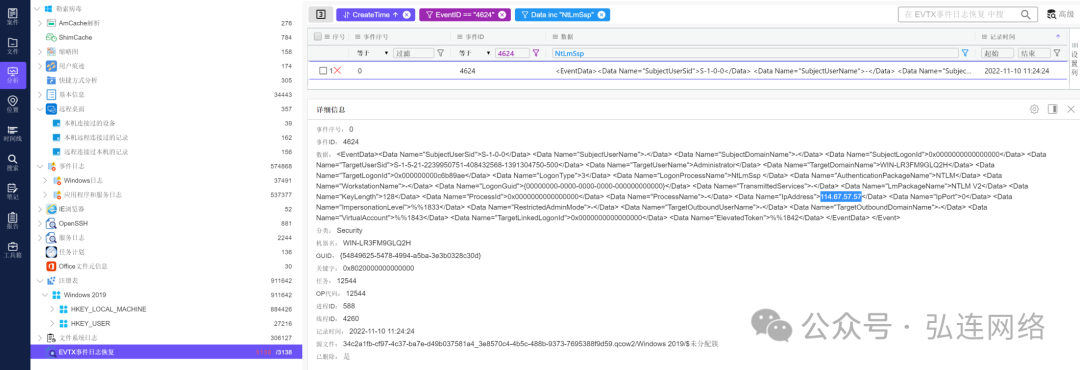

运行火眼证据分析的耗时任务中事件日志恢复任务,希望能得到更多的信息。

仿真动态分析

02

通过火眼证据分析的静态分析后,尝试使用火眼仿真动态分析。

直接在火眼仿真中加载镜像创建虚拟机,火眼仿真可以自动绕过密码:

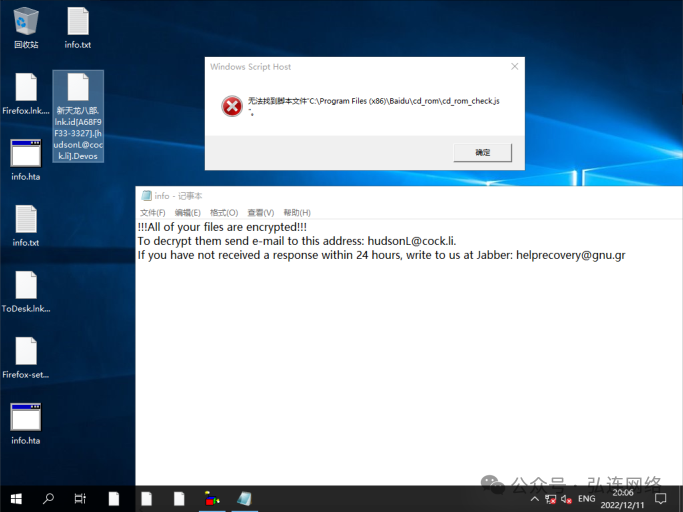

仿真成功后启动虚拟机看到桌面:

同时桌面很多文件的扩展名变为 .id[A68F9F33-3327].[hudsonL@cock.li].Devos

追踪勒索病毒运行时间

03

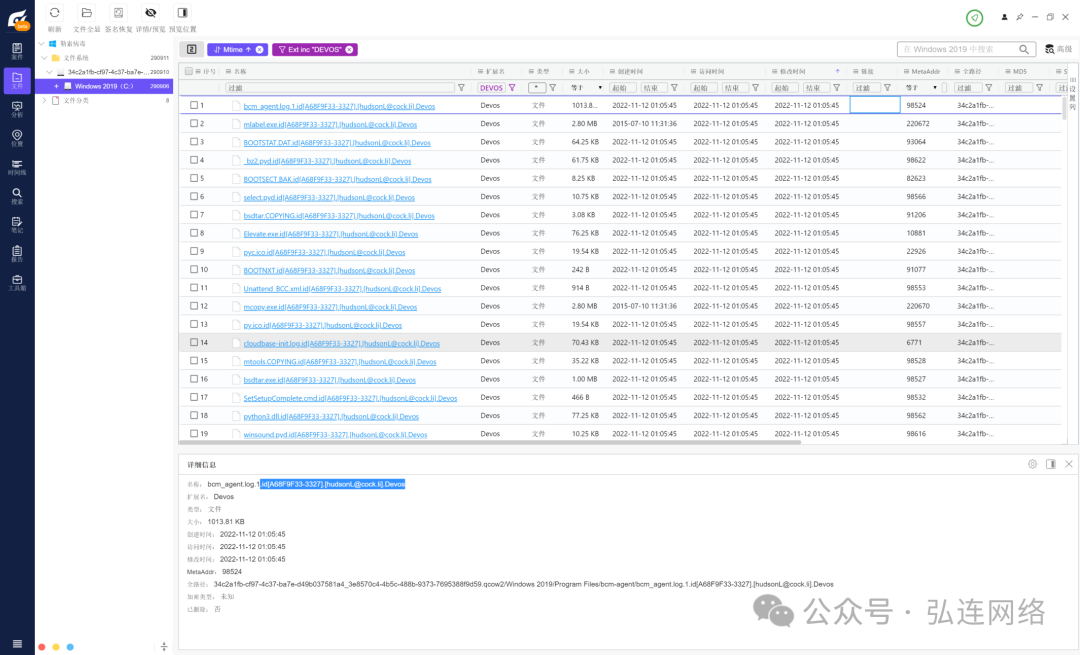

以 devos为扩展名在火眼文件页全盘搜索文件并且以最后修改时间排序:

结合之前分析的远程连接过本机记录,可以初步把嫌疑人的ip判定为 xxx.xx.242.44.因为这个ip的成功连接时间为 2022-11-11 23:35:50,断开连接时间为2022-11-12 01:06:23。其活动时间可以覆盖第一个加密文件出现的时间。

回溯嫌疑人操作行为

04

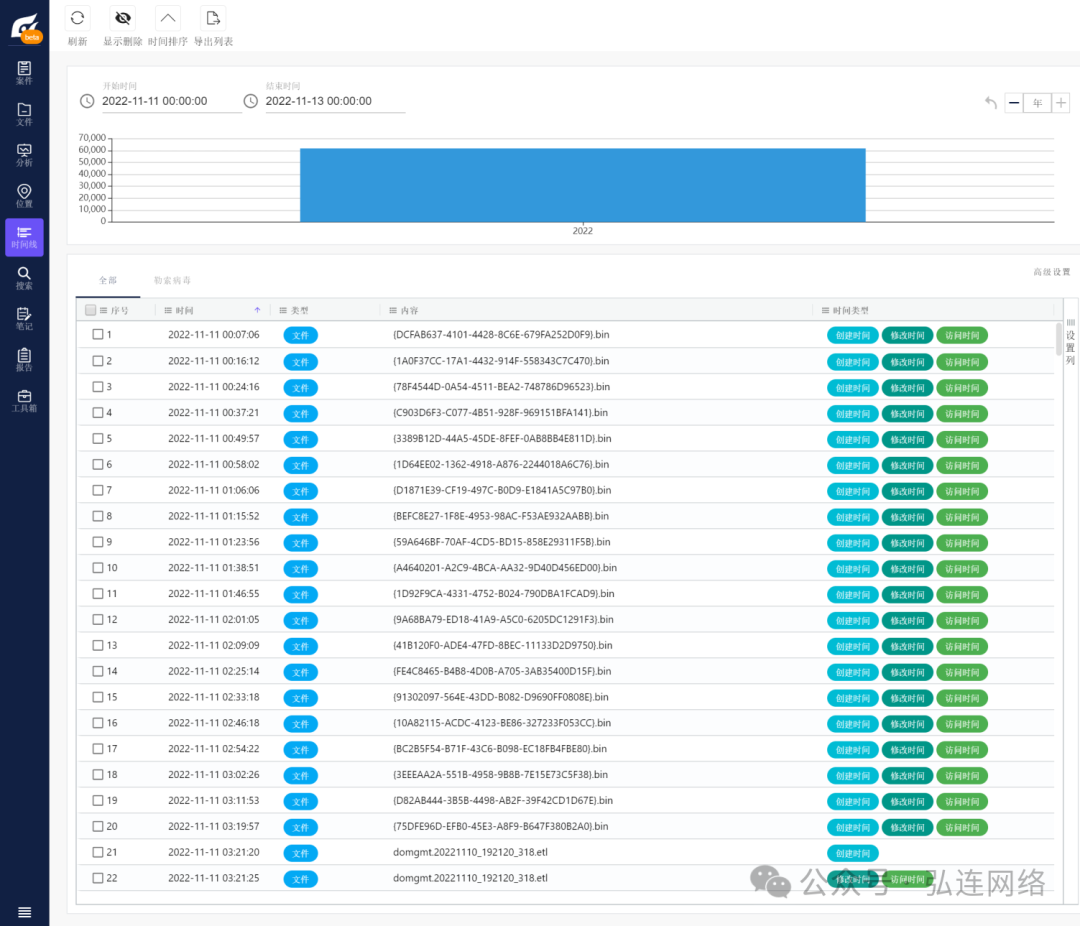

分析至此,我们怀疑嫌疑人远程桌面登录该设备并运行了勒索病毒进行加密文件,那么到底是不是这样呢?嫌疑人登录的这段时间到底发生了什么事情呢?这时候就要看火眼证据分析的时间线功能了。 为了缩小研究时间范围,我们将火眼证据分析中时间线的起始时间设置为2022-11-11 00:00:00,结束时间设置为 2022-11-13 00:00:00。

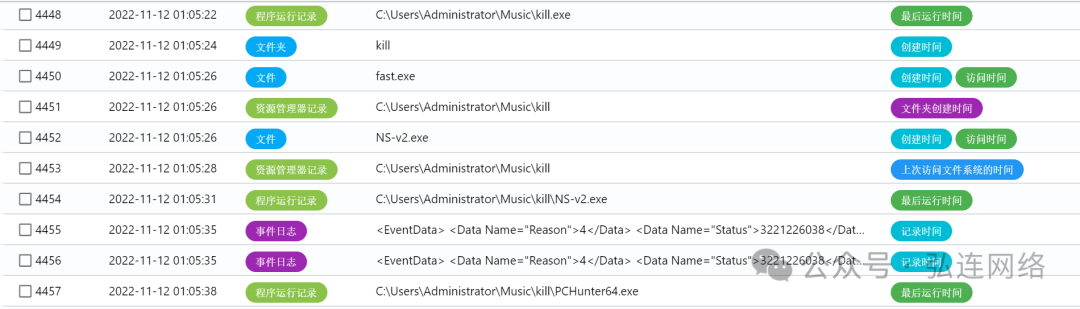

顺着时间线往下翻,发现一个有意思的事情:

顺着时间线往下翻,发现一个有意思的事情:

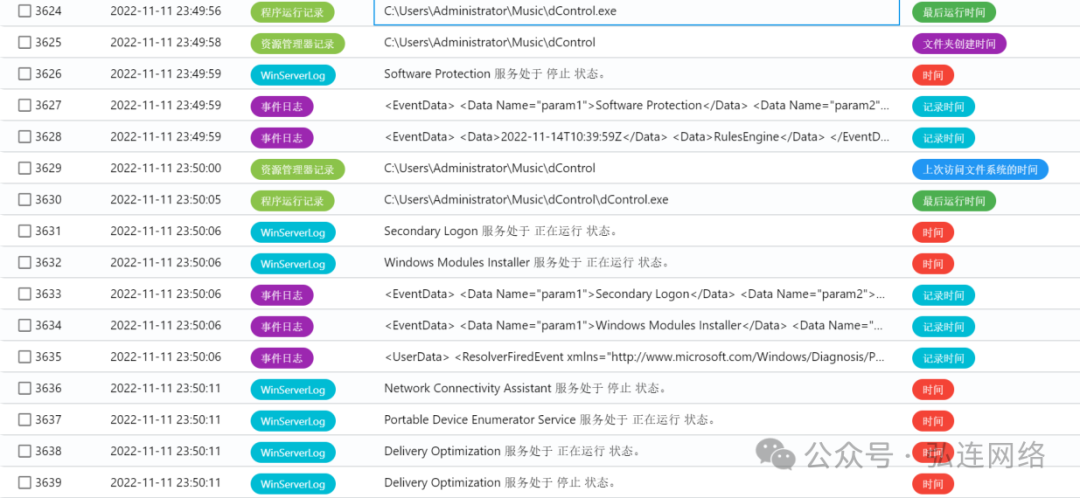

顺着时间线继续向下翻,当进入到嫌疑人ip登录成功后的时间范围时,程序运行记录就开始变得频繁,比如下图中出现的dControl.exe

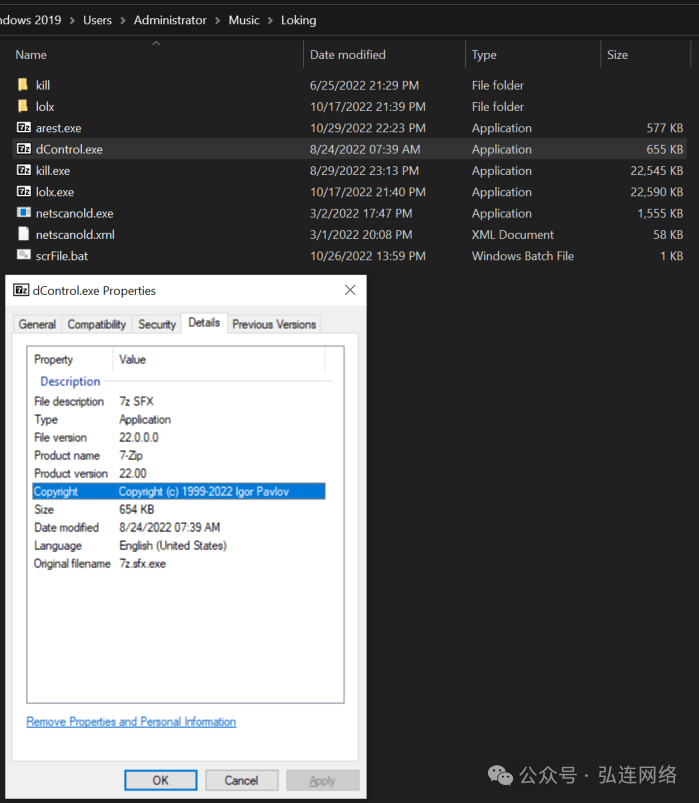

从行为看,外层的dControl.exe更像是一个自解压exe,运行后释放真正的dControl.exe。因为我真的在检材中发现一个使用7z SFX制作的自解压dControl.exe。

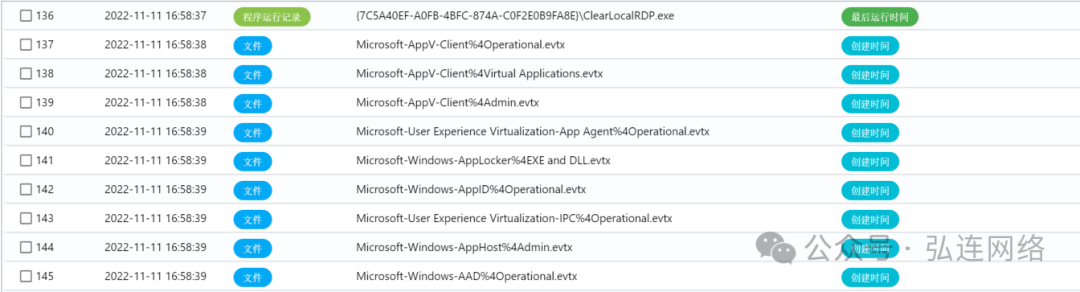

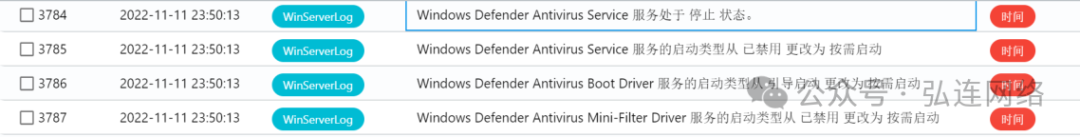

顺着时间线继续往下翻,可以看到 windows defender服务被干掉了

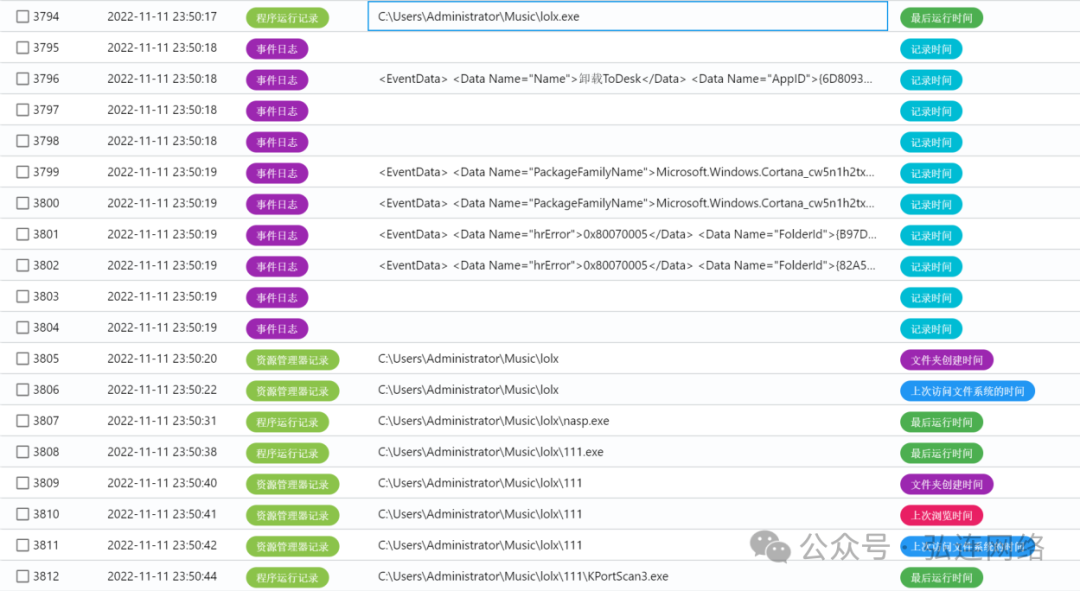

禁用完杀毒软件下面可以开始干正事了,于是又看到了一连串的的程序运行记录

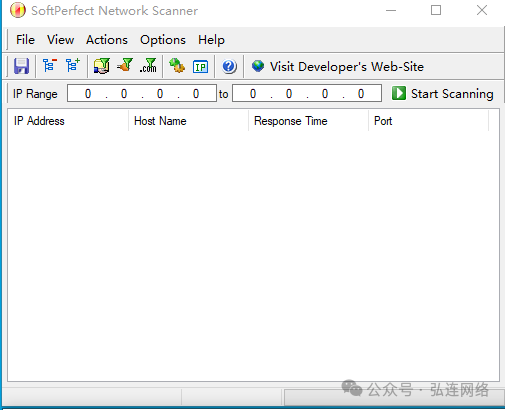

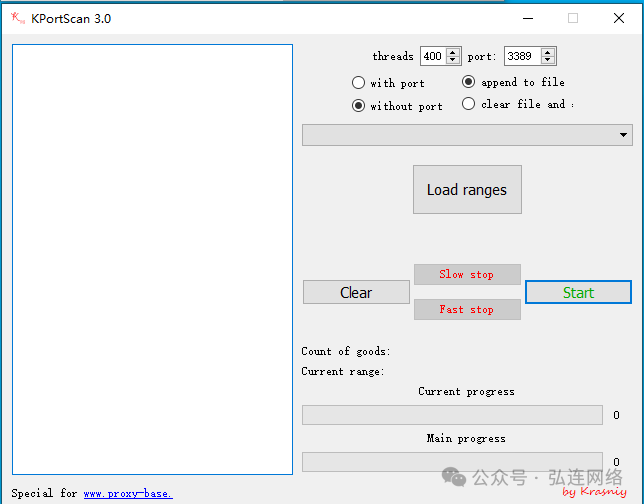

嫌疑人首先运行了lolx.exe得到了lolx文件夹,进入lolx文件夹后依次运行了nasp.exe和111.exe,其中111.exe生成了111文件夹,嫌疑人进入111目录后运行了KPortScan3.exe。我在虚拟机里运行了一下nasp.exe和KPortScan3.exe,截图如下:

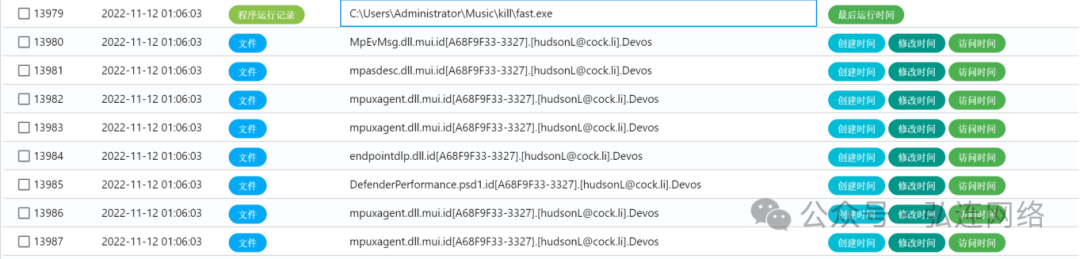

在2022年11月12日1点06分03秒发现fast.exe运行,这是勒索病毒程序。

需要特殊说明的是该记录是最后一次运行时间,不是第一次运行时间。fast.exe在运行过程中不断fork自身作为子进程,所以导致取证软件无法判断fast.exe的第一次运行时间。

其实从第二步使用火眼仿真查看加密文件后缀时就可以发现,这是一个经典的Devos勒索病毒。Devos勒索病毒隶属于Phobos勒索病毒家族的一种,文件特征:** {原文件名}.ID-<8字符>.<Email>.后缀Phobos:变种:.Devos .Eking . Harma .makop 等等** 一般为邮箱 加 随机字符 加 后缀。网上从安全防范的角度针对devos病毒分析已经很多,本文尝试从取证视角看一个勒索病毒案例,使用静态分析和动态分析方法尽可能的还原嫌疑人的攻击行为。 供稿:Spring

其实从第二步使用火眼仿真查看加密文件后缀时就可以发现,这是一个经典的Devos勒索病毒。Devos勒索病毒隶属于Phobos勒索病毒家族的一种,文件特征:** {原文件名}.ID-<8字符>.<Email>.后缀Phobos:变种:.Devos .Eking . Harma .makop 等等** 一般为邮箱 加 随机字符 加 后缀。网上从安全防范的角度针对devos病毒分析已经很多,本文尝试从取证视角看一个勒索病毒案例,使用静态分析和动态分析方法尽可能的还原嫌疑人的攻击行为。 供稿:Spring 编辑排版:Yvonne

审核:Spring