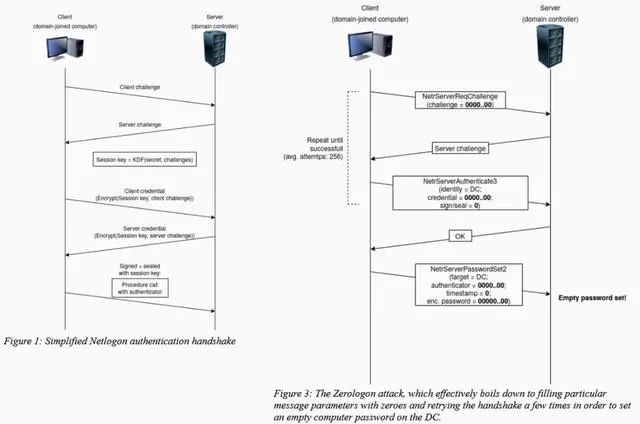

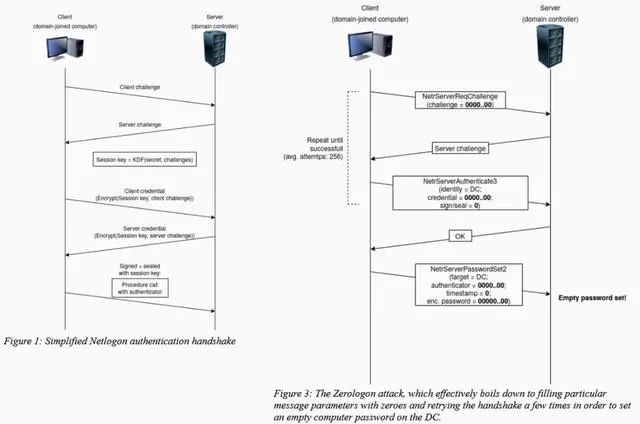

许多人不知道的是,就在8月份,微软修补了其有史以来最严重的漏洞之一。该漏洞的最高严重程度为10,但此前其细节从未公开,所以用户和IT管理员根本不知道问题的真正危险程度。直到9月份针对该漏洞的PoC出来,网络安全人员和黑客都忍不住大呼震惊了。原来,该漏洞可以让黑客只需要一个TCP连接就可以轻易提权接管整个Windows域包括域管理员密码。专业人士分析称,整个攻击非常快速,而且最多可以持续3秒钟。该漏洞为恶意软件和勒索软件团伙提供了便利——有了这个漏洞,他们通过感染公司网络中的一台电脑,然后传播到其他多台电脑的过程就大大简化了。这个漏洞,官方命名CVE-2020-1472,俗名Zerologon。该漏洞一经公布后,微软的Twitter评论立刻刷爆,不少网友都发表了自己的担忧。“Zerologon,有史以来最疯狂的漏洞!” 一位Windows用户写道。很快,该漏洞也引起了美国网络安全与基础设施安全局(简称CISA,负责各级政府的网络安全)的关注。CISA发布紧急指令20-04,要求联邦文职行政部门机构对所有域控制器应用微软Windows服务器完成2020年8月安全更新,及时打好补丁。

同时,CISA也强烈敦促州和地方政府、企业单位等都尽快完成这一安全更新。不幸的是,就在9月24日,微软官方连续发布警告称:“我们已经观测到有黑客利用Zerologon漏洞发起了攻击。”

不过,微软没有提供攻击的细节,只是提供了攻击者使用的文件数字签名。无独有偶,就在9月25日,在黑客使用有效的访问凭据对一家美国联邦机构进行了网络攻击。据CISA通告,此次攻击中黑客能够浏览文件目录,并复制了至少一个文件导致了数据泄露。此外,官方便没有透露更多有关黑客的细节了。CISA表示,黑客植入了恶意软件,该恶意软件逃避了该机构的保护系统,并通过对多个用户的Microsoft 365帐户和域管理员帐户使用有效的访问凭据来获得对网络的访问权限。修复Zerologon 漏洞对微软来说并不容易,因为微软必须改变数十亿连接到企业网络的设备的连接方式,这会影响无数企业的正常运行。第一步就是8月份微软发布的Zerologon漏洞的临时补丁。临时补丁启用了Netlogon认证的所有安全特征,有效地阻断了Zerologon漏洞利用。第二步是完整的补丁,计划于2021年2月发布。微软称完整的补丁可能会影响部分设备的认证。

https://www.secura.com/pathtoimg.php?id=2055来源公众号:扩展迷Extfans

最后分享一套2020年Python面试题及详细答案解析

完整面试题及答案地址获取

(一定要回复:500)否则啥也等不到

就有资源链接啦!

下载APP

下载APP