公司高管写出低级Bug,导致公司70GB数据泄露

关注【印象python】,阅读更多精彩内容

▽▽▽

这位因Bug而“一炮而红”的公司高管,正是全球开源社交媒体网站Gab的公司CTO。

据报道,上周末,黑客通过SQL注入漏洞入侵了Gab官网,并窃取了15000位用户的数据。

包括一些知名人士(比如特朗普)在内的、70GB大小的信息数据被泄露,公司还被黑客敲诈了50万美元。

令人没想到的是,在Gab内部进行了安全审查后发现,导致这场悲剧发生的漏洞,竟然来源于自家刚入职不到半年的CTO提交的代码。

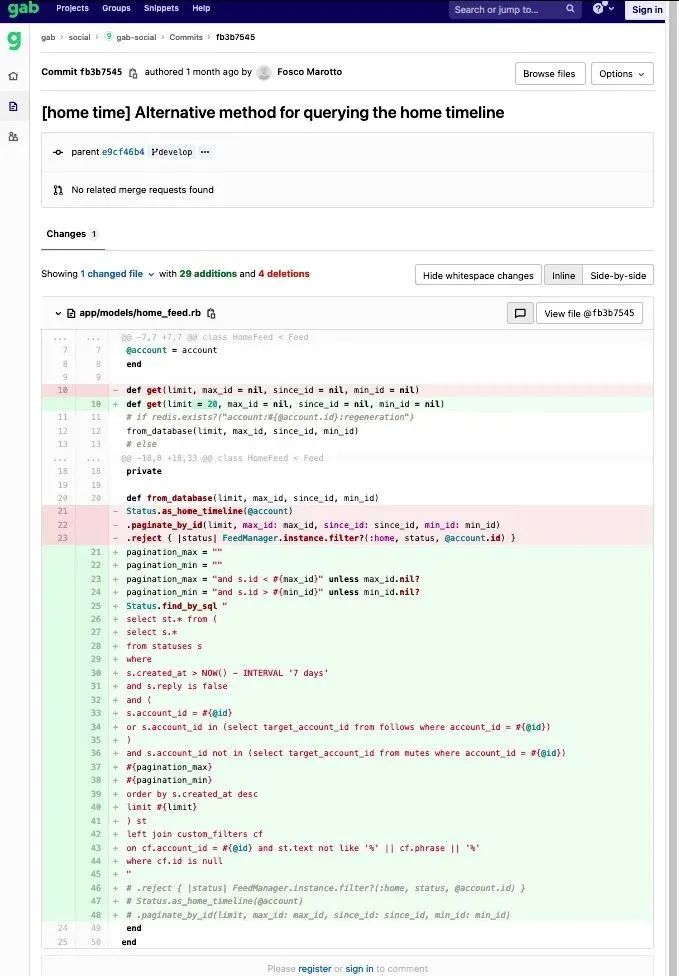

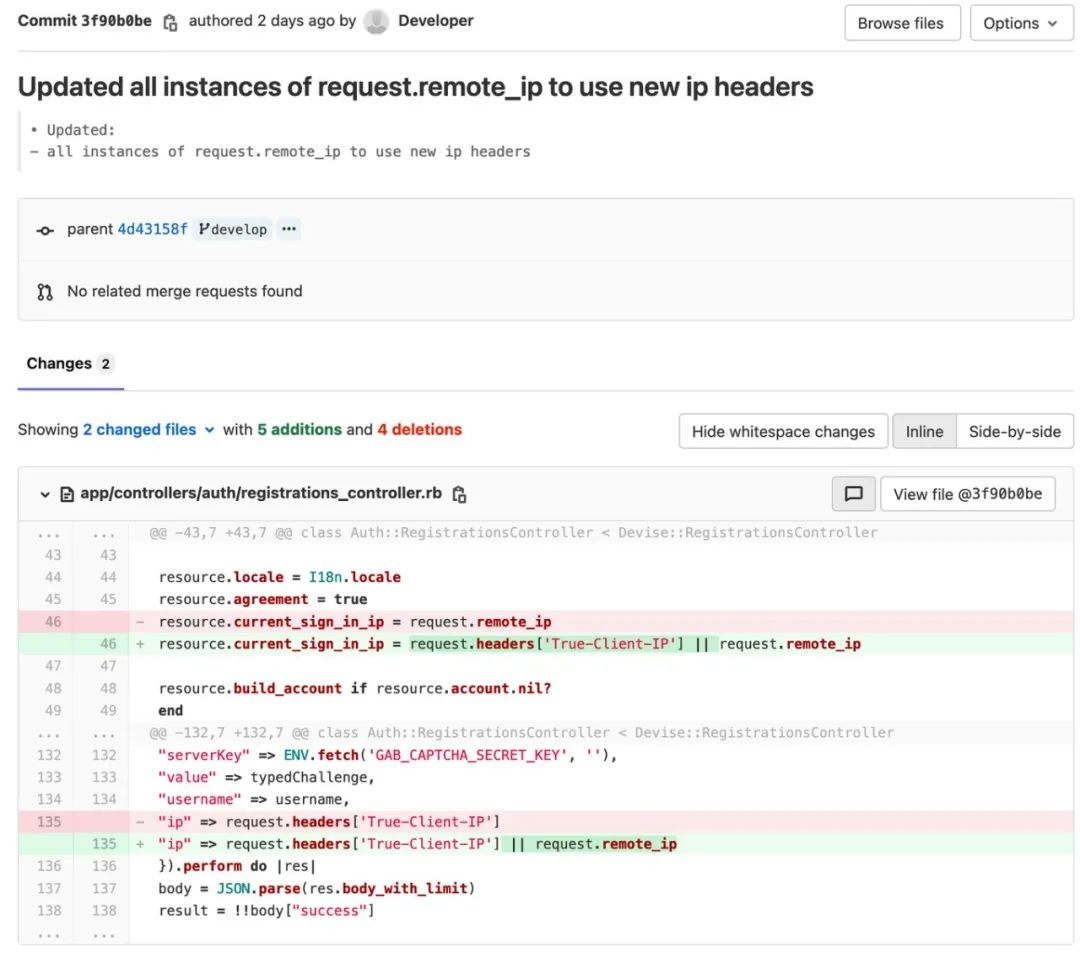

据外媒报道,通过查看Gab公司提交的git commit后发现,今年2月,有一个名为Fosco Marotto的开发者,提交了一份代码。

在这份代码中存在一个很明显的错误,而这往往是新手才容易犯的错误。

即第23行代码中,拆分了“reject”和“filter”代码,这两个API函数原本是用于拦截SQL注入漏洞攻击的。

而这位Fosco Marotto,正是Gab公司的CTO。

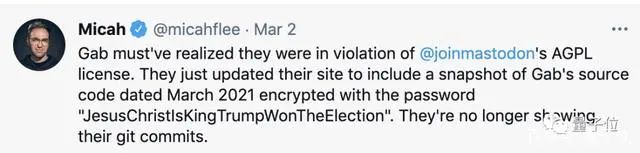

目前,这部分让黑客有机可乘的代码已经被删除,但还是有不少专家批评了公司事后删除git commit的行为。

Gab作为一家创业型的开源社交网络服务平台,一度被认为是推特的替代品。

因此它本次在没有任何解释的情况下直接删除提交的代码,引发业界不小争议。

“这种删除违反了‘分支源代码必须公开透明’的条款。”

还有人猜测,这次是CTO故意泄露数据的。

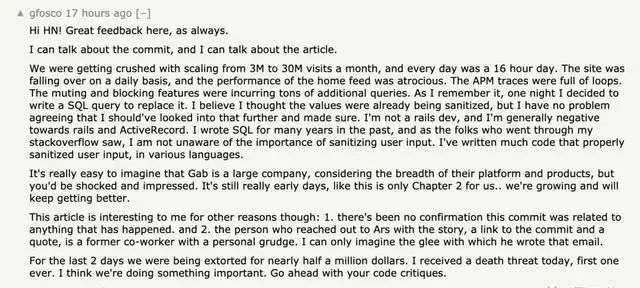

不久后,当事人本人Fosco Marotto也在HackerNews发表了个人声明。

他表示“自己生平第一次受到了死亡威胁”,同时辩解称,“目前没有任何证据显示,那次代码提交与这次黑客入侵有任何直接联系”。

不过话又说回来,这次事件的罪魁祸首Fosco Marotto,的确并非什么“水货”——他有着23年开发经验,上一家就业的公司还是Facebook。

不得不说这的确是糟糕的代码,但更令人吃惊的是,它是由经验丰富的前Facebook工程师写的。

颇具有讽刺意义的是,Fosco Marotto曾在2012年提醒过其他程序员,一定要使用参数化查询来防止SQL注入漏洞。

显然,Gab并没有雇佣到一位最优秀、最聪明的CTO。

截止目前,据Gab的git commit 显示,该公司的开发者也正在努力修复其易受攻击的代码,但尚未成功。

回复下方 「关键词」,获取优质资源

回复关键词 「linux」,即可获取 185 页 Linux 工具快速教程手册和154页的Linux笔记。

回复关键词 「Python进阶」,即可获取 106 页 Python 进阶文档 PDF

回复关键词 「Python面试题」,即可获取最新 100道 面试题 PDF

回复关键词 「python数据分析」,即可获取47页python数据分析与自然语言处理的 PDF

回复关键词 「python爬虫」,满满五份PPT爬虫教程和70多个案例

推荐我的微信号

来围观我的朋友圈,我的经验分享,技术更新,不定期送书,坑位有限,速速扫码添加!

备注:开发方向_昵称_城市,另送你10本Python电子书