无穷无尽!微软警告另一个未修补的Windows Print Spooler RCE漏洞

在发布星期二补丁更新的第二天,微软表示Windows Print Spooler 组件中的另一个远程代码执行漏洞(RCE),并补充道正在努力在即将发布的安全更新中修复该问题。

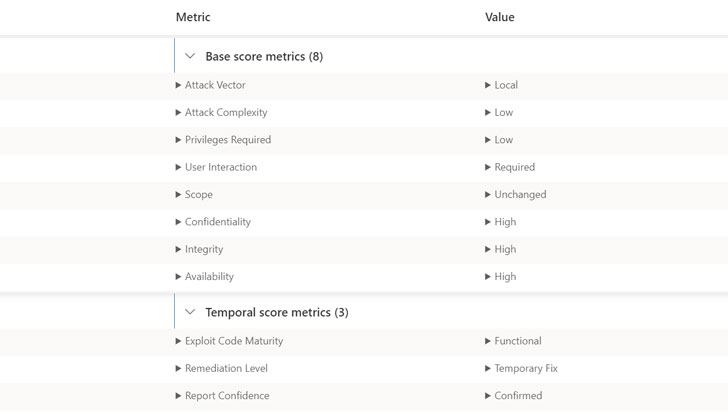

被追踪为CVE-2021-36958(CVSS 评分:7.3),这个未修复的漏洞是最近几个月被曝光的PrintNightmare bug列表中最新的一个。埃森哲安全公司人员因报告了该漏洞,他表示该问题已于2020年12月向微软披露。

该公司在其公告中表示:“当Windows Print Spooler服务不当执行特权文件操作时,就会存在远程代码执行漏洞。”该公告重复了CVE-2021-34481的漏洞细节。成功利用此漏洞的攻击者可以使用SYSTEM特权运行任意代码。然后攻击者就可以安装程序;查看、更改或删除数据;或者创建具有完全用户权限的新帐户。”

值得注意的是,Windows制造商此后发布更新以更改默认的指向和打印默认行为,有效地禁止非管理员用户使用远程计算机或服务器的驱动程序,安装或更新新的和现有的打印机驱动程序,而无需先将自己提升到管理员。

解决方案

Microsoft建议用户停止并禁用Print Spooler服务,以防止恶意行为者利用该漏洞。CERT协调中心在漏洞说明中还建议用户阻止出站SMB流量,以防止连接到恶意共享打印机。

由于禁用Print Spooler将阻止设备打印,更好的方法是仅允许设备从授权服务器安装打印机。

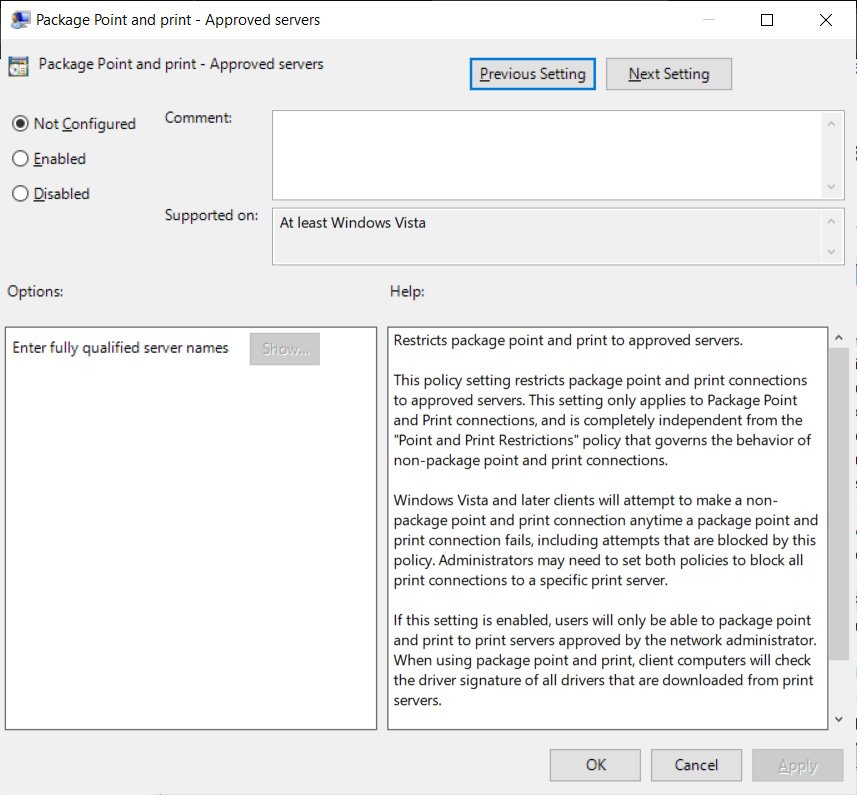

可以使用“打包指向和打印 - 批准的服务器”组策略来完成此限制,防止非管理用户使用指向和打印安装打印驱动程序,除非打印服务器在批准列表中。

要启用此策略,启动组策略编辑器 (gpedit.msc) 并导航到用户配置>管理模板>控制面板>打印机> Package Point and Print – Approved Servers。

切换策略时,输入希望允许用作打印服务器的服务器列表,然后按OK启用该策略。如果网络上没有打印服务器,可以输入一个假的服务器名称来启用该功能。

使用此组策略将提供针对CVE-2021-36958漏洞的最佳保护,但不会阻止威胁行为者使用恶意驱动程序接管授权打印服务器。

微软不断更新的漏洞补丁告诉我们,软件中的安全漏洞为企业遭到网络攻击提供了巨大的潜在风险。作为网络系统中最基础的部分,软件安全在网络安全中起到重要的作用。尤其网络犯罪团伙不断扫描网络系统中的安全漏洞加以利用,提升软件安全成为现有网络防护手段的重要补充。建议企业在软件开发过程中及时通过源代码安全检测查找代码缺陷及运行时的安全漏洞,在编码阶段将可见的安全漏洞扼杀在摇篮,不给犯罪分子留下可乘之机,同时也能将企业修复漏洞成本降至较低水平。

参读链接:

https://thehackernews.com/2021/08/microsoft-security-bulletin-warns-of.html