突发!Dubbo被爆多个版本存在高危漏洞!

原文地址:https://www.anquanke.com/post/id/245429

原文地址:https://www.anquanke.com/post/id/245429

作者:360CERT安全通告

0x01 漏洞简述

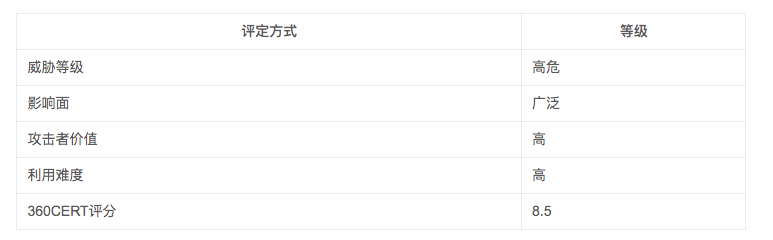

2021年06月24日,360CERT监测发现Github SecurityLab发布了Dubbo组件多个高危漏洞的风险通告,漏洞编号为CVE-2021-25641等,漏洞等级:高危,漏洞评分:8.5。

Apache Dubbo是一款高性能、轻量级的开源Java RPC框架,它提供了三大核心能力:面向接口的远程方法调用,智能容错和负载均衡,以及服务自动注册和发现。

漏洞的相关技术细节已由Github SecurityLab公开。

对此,360CERT建议广大用户及时将Apache Dubbo升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该漏洞的评定结果如下

0x03 漏洞详情

CVE-2021-25641: Dubbo 序列化漏洞

CVE: CVE-2021-25641

组件: Dubbo

漏洞类型: 序列化漏洞

影响: 代码执行,服务器接管

简述: Apache Dubbo 因支持Hessian2序列化框架,攻击者利用特制的数据包绕过Hessian2黑名单限制,实现任意代码执行。

CVE-2021-30179: Dubbo 验证绕过漏洞

CVE: CVE-2021-30179

组件: Dubbo

漏洞类型: 验证绕过漏洞

影响: 代码执行,服务器接管

简述: Apache Dubbo Generic filter存在过滤不严,攻击者可构造恶意请求调用恶意方法从而造成任意代码执行。

CVE-2021-32824: Dubbo 验证绕过漏洞

CVE: CVE-2021-32824

组件: Dubbo

漏洞类型: 验证绕过漏洞

影响: 代码执行,服务器接管

简述: Apache Dubbo Telnet handler在处理相关请求时,允许攻击者调用恶意方法从而造成远程代码执行。

CVE-2021-30180: Dubbo 序列化漏洞

CVE: CVE-2021-30180

组件: Dubbo

漏洞类型: 序列化漏洞

影响: 代码执行,服务器接管

简述: Apache Dubbo使用了yaml.load从外部加载数据内容及配置文件,攻击者在控制如ZooKeeper注册中心后可上传恶意配置文件,然后通过Dubbo调用RPC加载该配置文件从而造成了Yaml反序列化,实现任意代码执行。

CVE-2021-30181: Dubbo 代码执行漏洞

CVE: CVE-2021-30181

组件: Dubbo

漏洞类型: 代码执行

影响: 服务器接管

简述: Apache Dubbo 在和ZooKeeper进行协同通信的过程中存在漏洞,攻击者在控制如ZooKeeper注册中心后可构造恶意请求注入Nashorn脚本,造成任意代码执行。

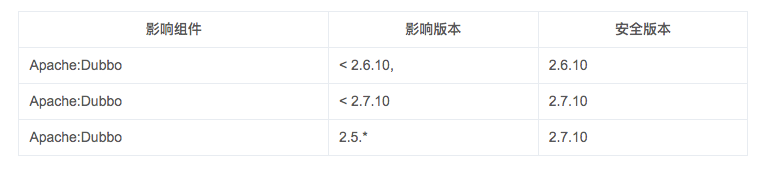

0x04 影响版本

0x05 修复建议

通用修补建议

根据安全版本前往 Github下载更新 Release

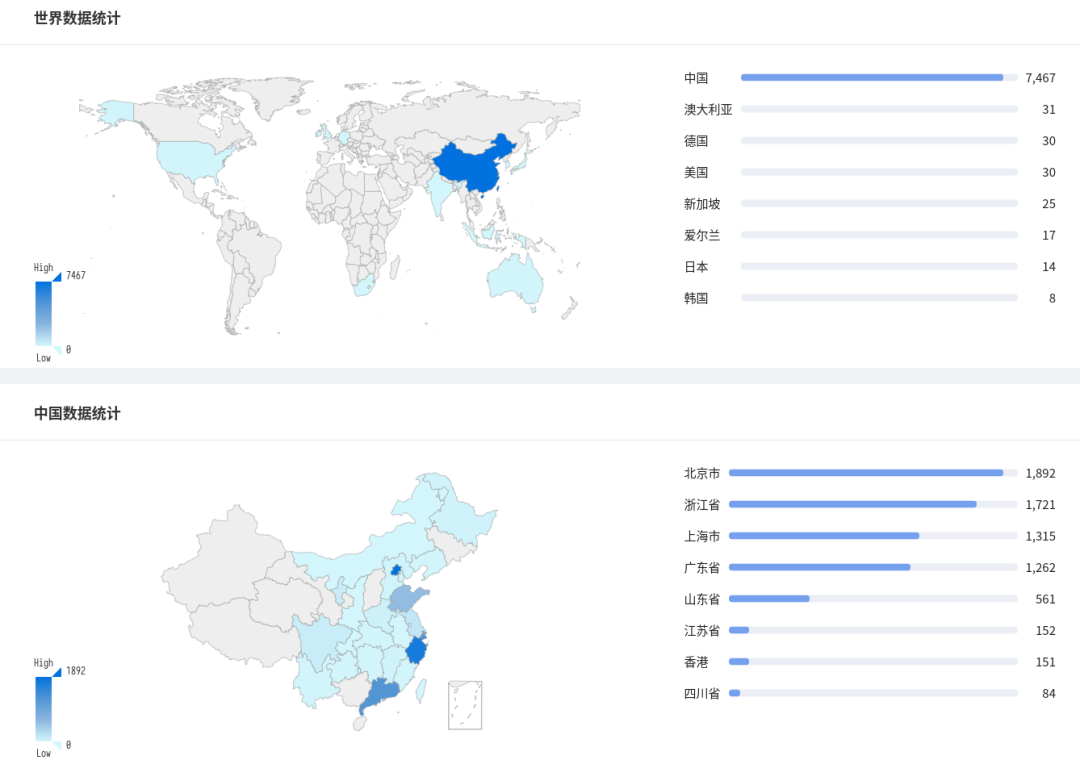

0x06 相关空间测绘数据

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现Dubbo,具体分布如下图所示。

Quake搜索表达式:app:"Apache_Dubbo"

0x07 时间线

2021-06-22 Github SecurityLab发布通告

2021-06-22 Github SecurityLab发布通告

2021-06-24 360CERT发布通告

推荐阅读:

喜欢我可以给我设为星标哦