软件供应链安全需重视,微软无意中签署带有恶意软件的Netfilte驱动程序

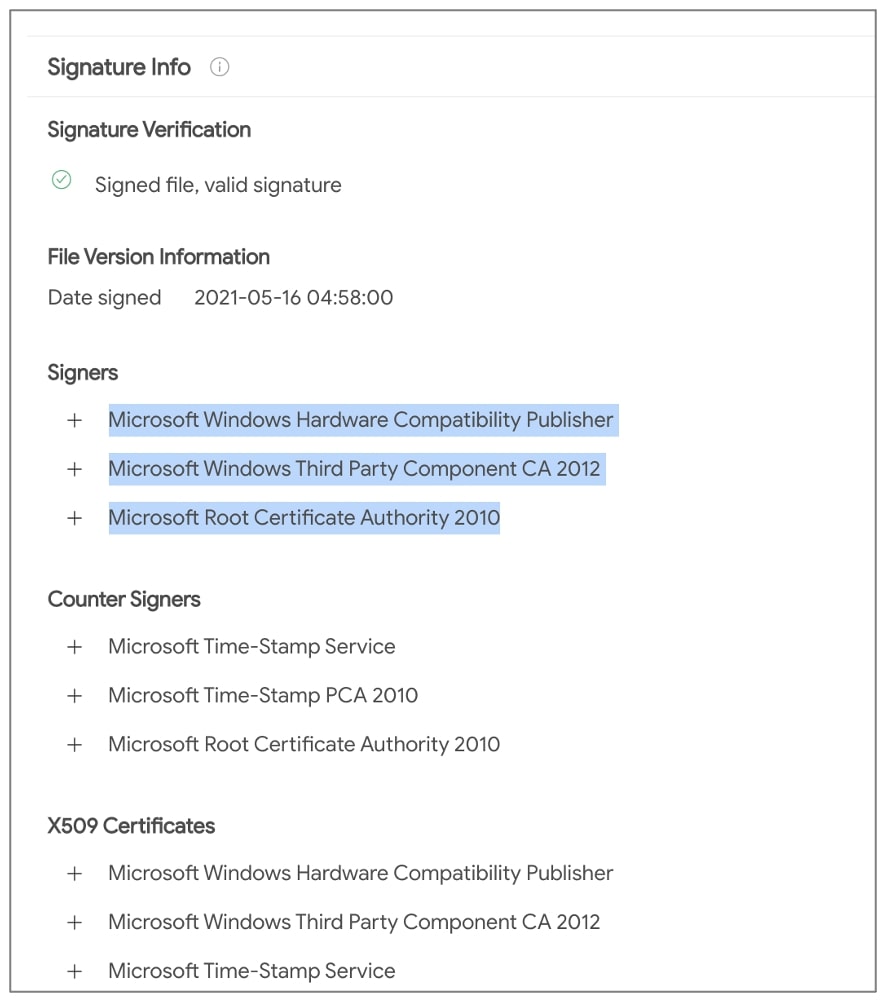

微软现已确认对在游戏环境中分发的恶意驱动程序进行签名。

这个名为“Netfilter”的驱动程序实际上是一个rootkit,这次事件再次暴露了对软件供应链安全的威胁,但这次它源于微软代码签名过程中的一个弱点。

“Netfilter”驱动程序是由微软签名的rootkit

上周,网络安全警报系统标记了一个看似误报,但实际上并非如此——微软签名的名为“Netfilter”的驱动程序。

“从Windows Vista开始,任何在内核模式下运行的代码都需要在公开发布之前进行静态安全测试和签名,以确保操作系统的稳定性。默认情况下无法安装没有Microsoft 证书的驱动程序,”网络安全研究人员称。

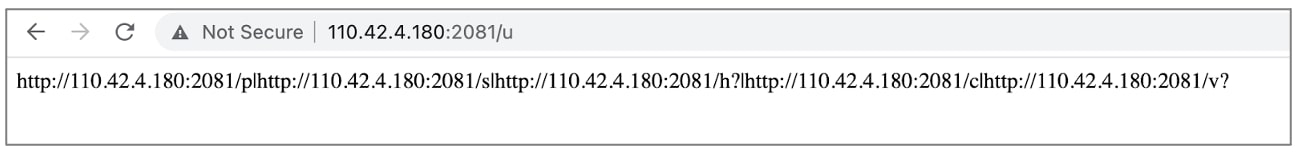

第一个 C2 URL 返回一组更多的路由(URL),由管道(“|”)符号分隔:

根据网络安全研究人员的说法,每一个都有一个目的:

· 以“/p”结尾的 URL 与代理设置相关联,

· "/s" 提供编码的重定向 IP,

· “/H?” 用于接收 CPU-ID,

· “/c”提供了根证书,并且

· “/v?” 与恶意软件的自我更新功能有关。

“/v?” path 提供了指向有问题的恶意Netfilter驱动程序的URL(位于“/d3”)

该样本有一个自我更新例程,通过hxxp://110.42.4.180:2081/v?v=6&m=将其自己的 MD5 哈希发送到服务器 。

示例请求如下所示:

hxxp://110.42.4.180:2081/v?v=6&m=921fa8a5442e9bf3fe727e770cded4ab

然后服务器用最新样本的URL进行响应,例如 hxxp://110.42.4.180:2081/d6 或者如果样本是最新的,则返回“OK”。恶意软件会相应地替换自己的文件。

Microsoft正在积极调查此事件,到目前为止没有证据表明使用了被盗的代码签名证书。

微软正在调查一个在游戏环境中分发恶意驱动程序的恶意行为者。攻击者通过Windows 硬件兼容性计划提交了驱动程序进行认证,目前已暂停该帐户并审查了他们提交的其他恶意软件迹象。

复杂的威胁行为者可能会滥用错误签名的二进制文件,以促进大规模的软件供应链攻击。这一特定事件暴露了合法代码签名过程中的弱点,威胁行为者利用该过程来获取 Microsoft签名的代码而不损害任何证书。

软件供应链攻击成新威胁

随着网络威胁者找到新方法来访问各种媒介的环境,网络安全形势发展更多面。在软件供应链攻击过程中,击者闯入并篡改复杂软件开发供应链中的软件,通过注入恶意代码来威胁供应链远端的目标,发生软件供应链攻击。这些注入的恶意代码可用于通过获取系统权限或直接投放恶意有效载荷或后门程序包,进一步篡改代码。也因此保障供应链环节中的任何一环安全成为关键。尤其在应用软件开发过程中,源代码安全关系着软件安全更关乎数据安全。

如何保障软件供应链安全?

除了警惕来自第三方公司软件漏洞造成的网络威胁,针对在开发软件时引入的第三方组件及开源代码等安全性的保障,同样需要注意是否存在安全风险,在日常开发过程中要:

1、提高网络安全防范意识,制定并执行健全的安全响应机制,确保在遭受网络攻击时可以迅速做出防护措施;

2、在软件开发过程中,对使用到的第三方组件或代码进行安全检测,通过静态代码检测工具及SCA、IAST等查找代码中存在的漏洞;

3、对应用进行安全测试。通过动态应用安全测试(DAST)等方式发现软件运行时出现的问题;

4、利用防火墙、入侵检测、病毒防御和系统防护等网络安全技术实时检测网络安全。

参读链接:https://www.woocoom.com/b021.html?id=54b3bdbb10bb4d5683254fe7c3a8a663