MISC题解

作者:tzzzez 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

本文题目来源于bmzctf靶场

白帽子社区团队 红色代码战队招人:

主要招web,pwn,逆向,密码,期待有意向的师傅加入!

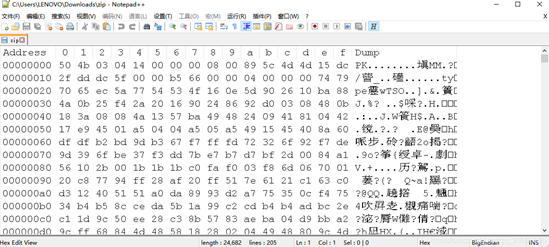

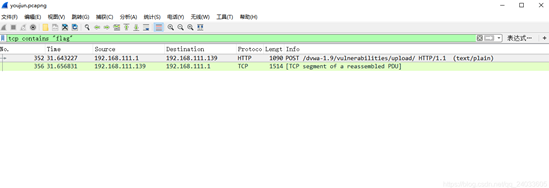

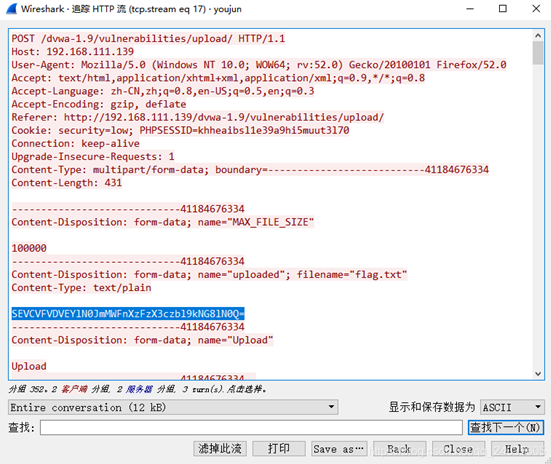

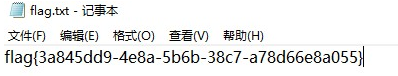

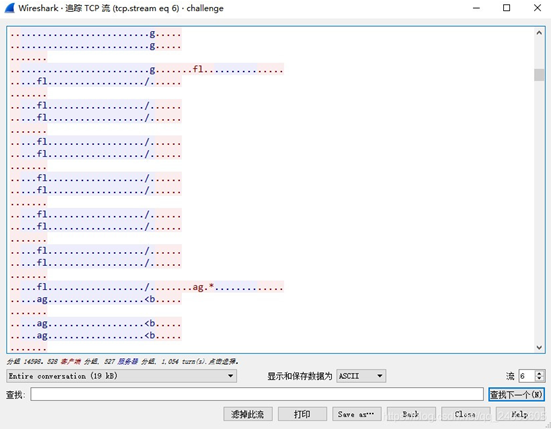

流量分析题,没有提示,大致浏览了一下协议种类,有tcp协议,直接通过tcp协议搜寻是否包含flag文件。

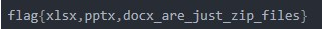

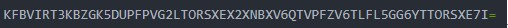

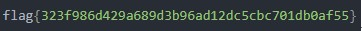

追踪第一个text文件的流量包,找到一段base64编码的密文,解码即可得到flag

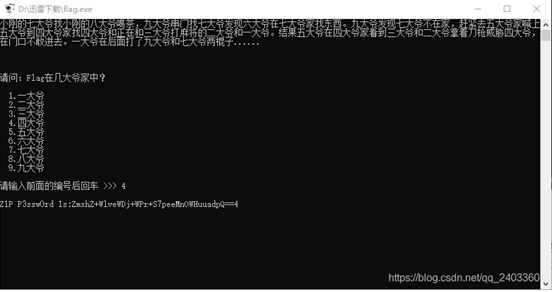

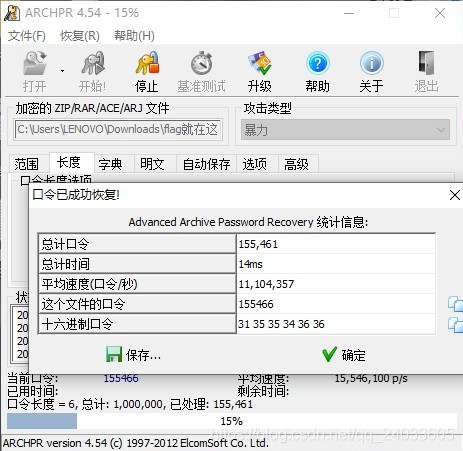

先随便尝试了一下,(可能出于叛逆心理),我先尝试的是选项以外的数字。得到一段base64密文,解码出来啥也不是。于是binwalk分析一下,包含加密的zip文件,但是一开始的密码不是正确的,于是又把数字挨个试了一遍。

只有小刚四大爷的密码不一样,成功解压得到三个文件,直接放进winhex中搜寻flag,flag藏在第三个数据库文件中。

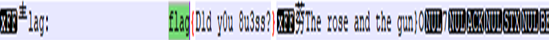

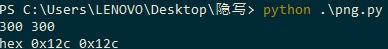

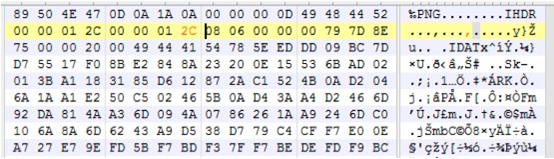

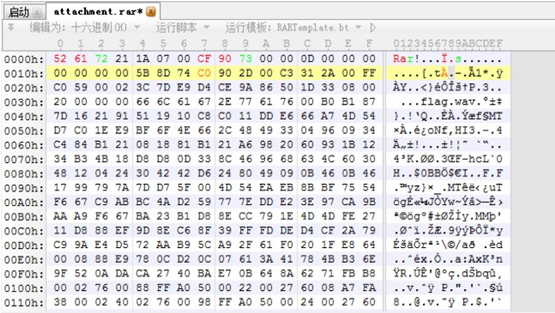

从图片观察,发现图片底下莫名其妙多了条横杠,猜测可能是文件的高度不对。先通过检查一下crc校验码是否有问题。再通过脚本爆破,最后修改高度可以看到flag。(flag藏得很小仔细看)

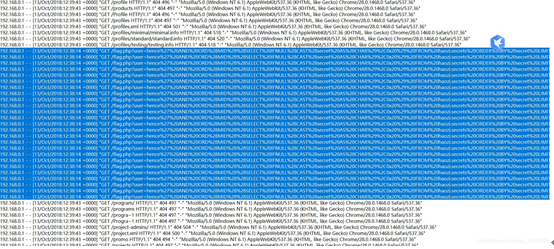

观察日志文件,找到一段sql注入的记录,先url解码,再解读sql注入即可得到flag。

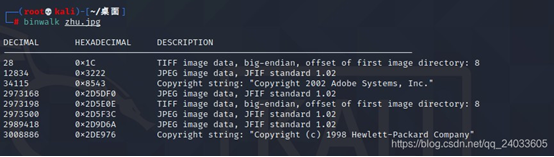

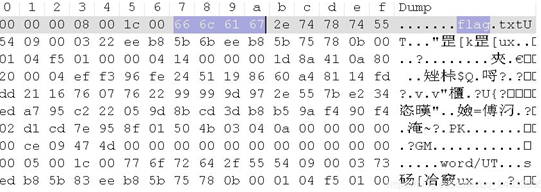

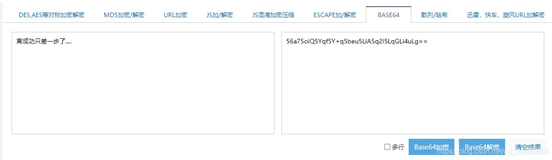

Binwalk分解出另一张二维码,扫一扫。

哦吼,眉头一皱不简单不简单。以16进制打开,搜寻flag没找到。于是Stegsolve打开,颜色修改一下,找到了flag。原来flag的颜色被调整了。

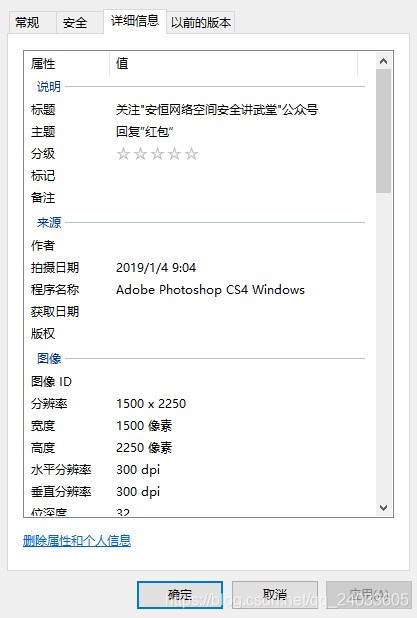

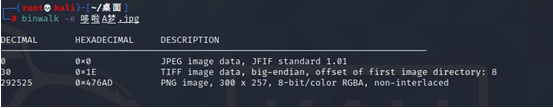

提示说文件少了点什么。第一反映就是crc校验码的问题,但图片是jpg格式,通过画图工具转一下,再检查,发现crc校验码是正确的。检查属性和16进制,都没有找到flag。Binwalk分析一下,分解出一张png图片。

根据提示,可能是这张图片的高度不对,先检查crc校验码,发现crc校验码不对,于是利用脚本爆破高度,修改高度,就能的看到图片底部缺少的二维码,扫一扫得到一段base64加密的密文,解码就可以得到flag。

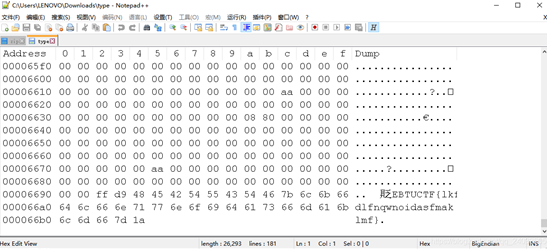

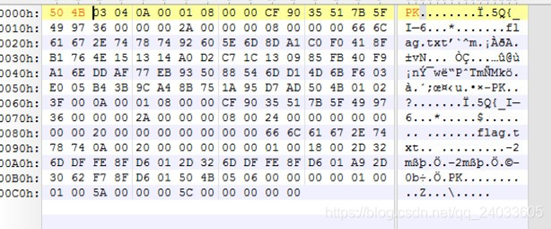

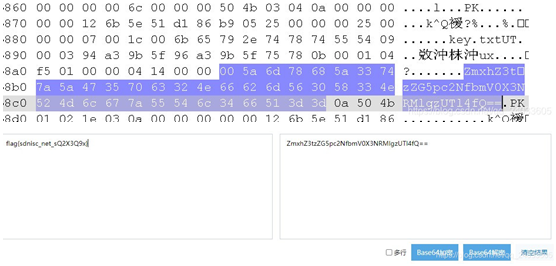

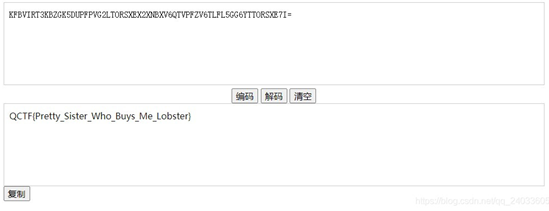

流量包无法用wireshark打开,不是流量包缺失,就是flag藏在16进制里。于是以16进制打开,在文件底部找到一段base64编码的密文,解码就得到了flag。

首先从整体上观察了三个文档。

第一个文档很小,一张图一句话。

第二个文件被加密了。

第三个文档很大,但内容里却是只有一张图一句话。

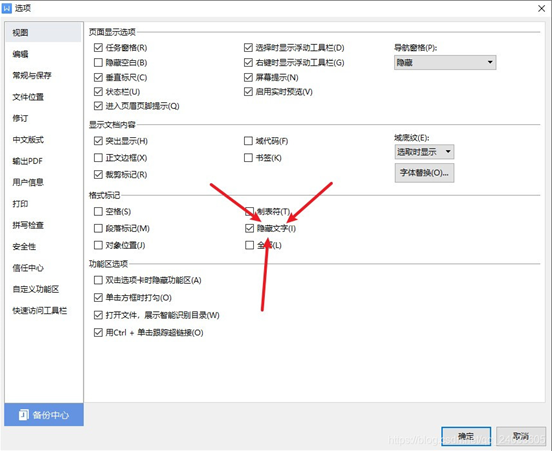

先处理第一个文档,查看属性和16进制,没找到flag踪影,于是打开文档的隐写功能,找到被隐藏的一句话。

这个提示应该是第二个加密文档的密码提示。

先找一找密码,不急着爆破。

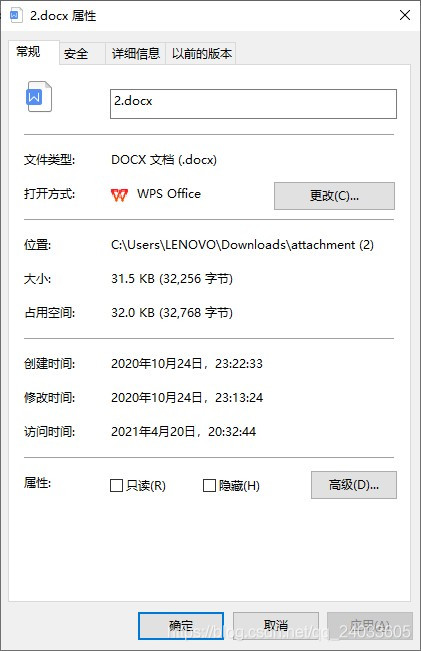

属性里除了时间就没有别的了,由于是8位,只能是年月日,小时分钟秒只有6位。那么只有可能是20201024和20210420。尝试一下,是第一个。

打开文档,没有隐写,图片底下也没有东西,可能颜色被调成了白色。CTRL+A,发现全选部分多了一块,调整颜色,找到一段只有A和B组成的培根密文,(由于之前做过培根密码的题目,知道是培根密码)。

解码培根密文,得到

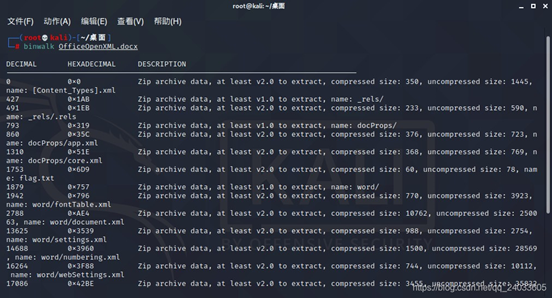

第三个文档里啥也没有,由于文件的很大,所以猜测是文件包含,用binwalk分析,分解出一张图片。

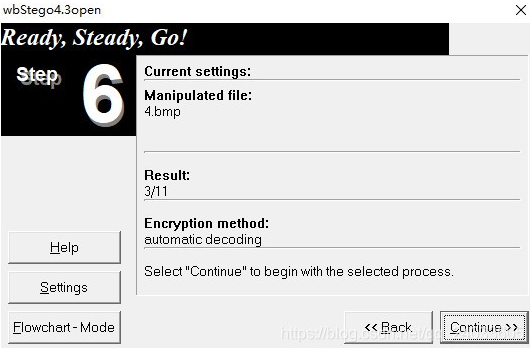

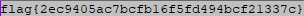

一张图片,一个密码,猜测wgsteg隐写,于是利用工具wgsteg工具分析。

分解出的文档里有flag。

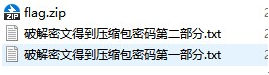

压缩包里一个txt文件和一个加密的压缩包。

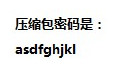

查看txt文件,发现是图片的base64编码,通过浏览器的url解析。

这应该是第二个压缩包的密码。

解压得到一段二进制密文,用二进制转字符串试试看。成功得到flag。

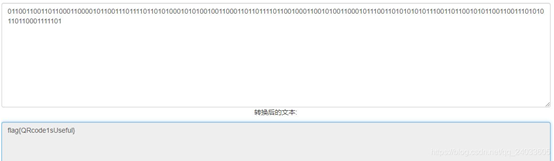

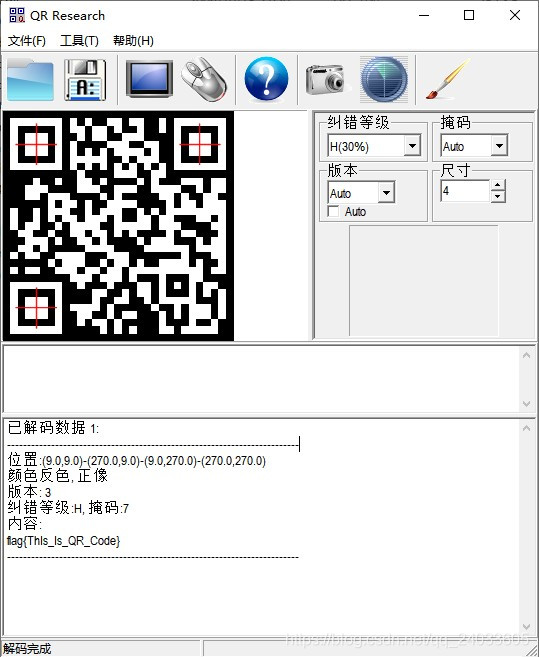

扫一眼描述和word文档里的内容,(虽然有字,但说了和没说一样)。查看16进制,找到有flag.txt,猜测可能是文件包含。

于是binwalk分析一下。

原来是披着word外衣的zip文件。修改后缀名就能找到flag。

一张二维码,先扫一扫吧。

再去binwalk分析一下,分解出一个加密的压缩包。

根据第一个二维码内容的提示,猜测密码:baobaobaobao和babybaby。尝试一下,第二个是密码。

解压得到两个文档,第一个文档中是base64加密的密文。

再以16进制打开第二个文档,发现这是png格式的文件,修改后缀名,又是一张二维码,扫一扫就得到flag。

查看文档内容。

(我觉得他说出了我的心声)

解压另一个压缩包,得到一个缺少两个定位点的图片,ps补全,扫一扫。

得到一段base32的密文,解码可得到flag。

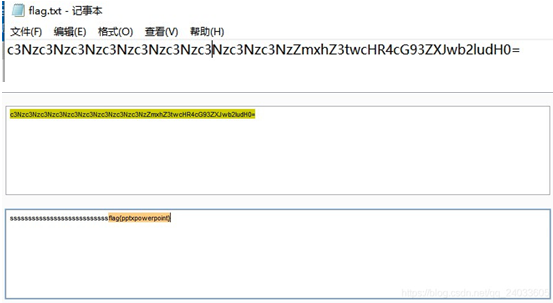

查看ppt内容,啥也没有,16进制打开,发现它的文件头是zip的文件头。

修改后缀名,解压压缩包。得到三个文件。

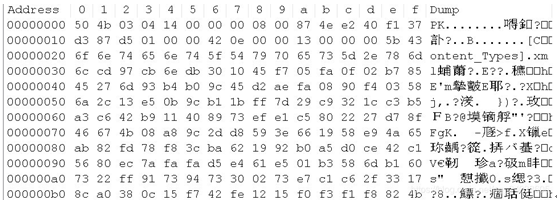

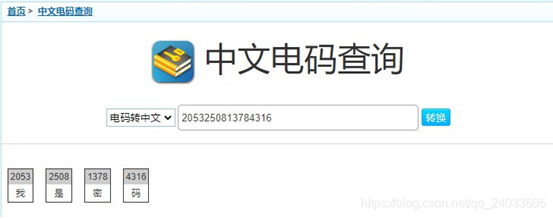

密文的第一个部分是电码加密。

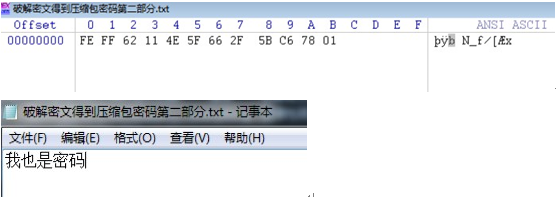

密文的第二个部分打开是乱码,查看文件头。发现文件头反了(文件头应该是FEFF),修改文件头。

(一个字,绝!)

解压压缩包又是一段base64加密的密文。解码得到flag。

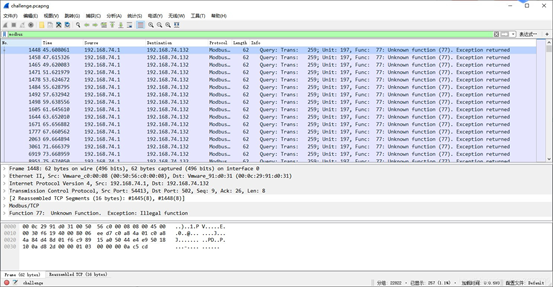

根据提示直接过滤modbus协议。

追踪tcp流。

把红色字体汇聚在一起就得到flag。

给了一张png图片,属性,16进制都检查了一遍,没发现什么特别之处。于是binwalk分析一下,发现包含zlib文件。

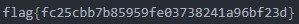

压缩包破损无法打开,初步猜测是伪加密导致错误。修改加密位。(rar压缩包加密位在第24个字符是4还是0,如果是4则是伪加密)。

成功解压得到一段音乐,但是从中听不出来什么。题目提示是进制反转,可能音乐反了,所以通过audicity打开(只能通过原始数据打开,在文件->导入->原始数据打开)。将效果调整为反向,再次打开qq音乐识别,即可得到歌名——《Too Good At Goodbyes》。

所以flag为BMZCTF{TOOGOODATGOODBYES}。