存在至少10年!主动利用的漏洞绕过数百万路由器上的身份验证

攻击者积极利用一个关键的认证绕过漏洞,影响带有Arcadyan固件的家庭路由器来接管它们,并部署Mirai僵尸网络恶意负载。

被跟踪为cve - 2022 -20090的漏洞是一个关键路径遍历漏洞(级别9.9/10),存在于带有Arcadyan固件的路由器的web界面上,可能允许未经身份验证的远程攻击者绕过身份验证。

自今年2月以来,瞻博威胁实验室(Juniper Threat Labs)的研究人员在监控一个以网络和物联网设备为目标的威胁行动者的活动时发现了这些持续的攻击。

数以百万计的路由器可能面临攻击

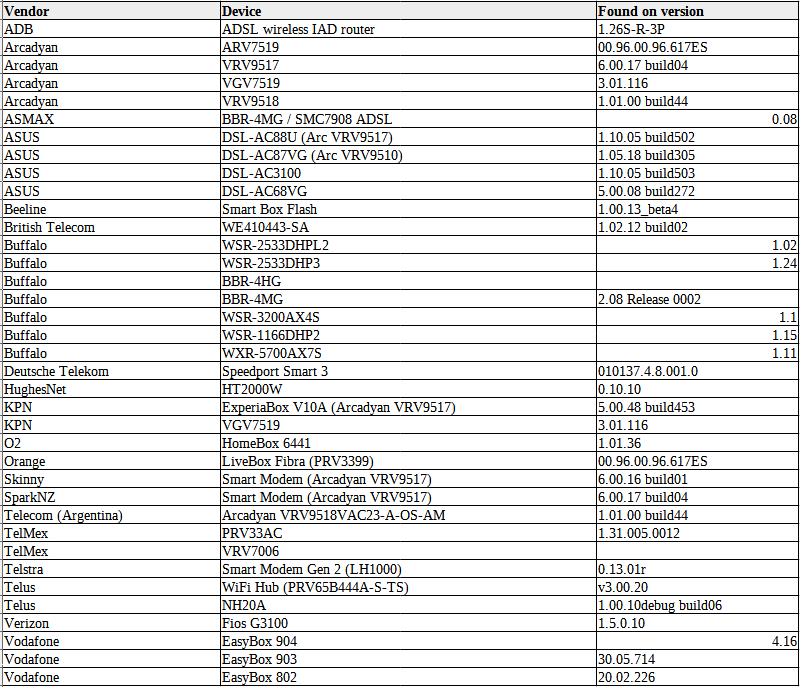

易受攻击的设备包括来自多个供应商和ISP的数十种路由器型号,包括包括华硕、英国电信、德国电信、Orange、O2 (Telefonica)、Verizon、沃达丰、澳大利亚电信和Telus。

根据路由器型号的数量和受此漏洞影响的众多供应商,暴露在攻击中的设备总数可能达到数百万台路由器。

该安全漏洞是由Tenable发现的,该公司于4月26日发布安全公告,并于8月3日星期二添加了概念验证代码。

Arcadyan固件中的这个漏洞已经存在至少10年,因此已通过供应链进入了17个不同供应商的至少20个模型中。

下面列出了所有已知的受影响设备和供应商(包括易受攻击的固件版本)。

鉴于目前大多数人可能没有意识到安全风险,并且不会很快升级他们的设备,企业极其容易受到攻击且成功率非常高,建议相关企业尽管做好补丁升级或安全防御措施。

数据显示,超过六成的安全漏洞与代码有关,在软件开发阶段利用静态代码安全检测可以帮助用户减少30-70%的安全漏洞,大大提高软件的安全性。在软件开发过程中,如果将问题发现和修复代码移至编码阶段可以为企业节省20%成本,而在产品发布后,修改缺陷成本则将增加五倍。这也是很多企业正在意识到的一点,因此更加愿意选择利用静态代码分析工具从源头减少bug的出现,减少修改错误的时间与成本,同时降低后续发生网络安全事件对公司的影响。

中科天齐Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=9942554fb479473193997f8f22501399

https://www.bleepingcomputer.com/news/security/actively-exploited-bug-bypasses-authentication-on-millions-of-routers/