MySQL 中一个双引号的错位引发的血案

点击上方SQL数据库开发,关注获取SQL视频教程

SQL专栏

一、前言

二、过程

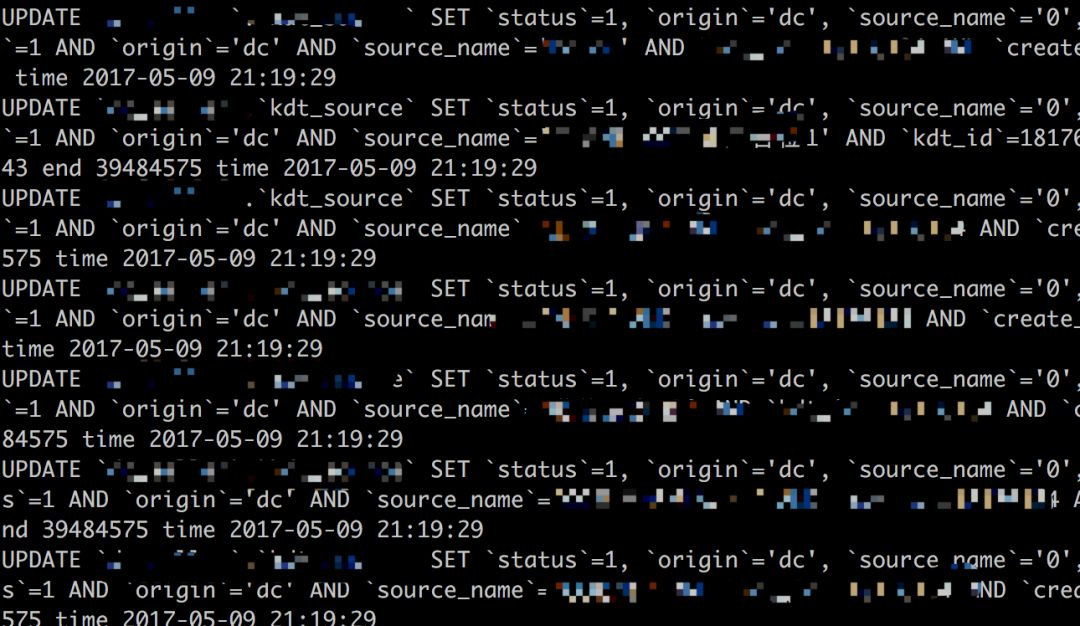

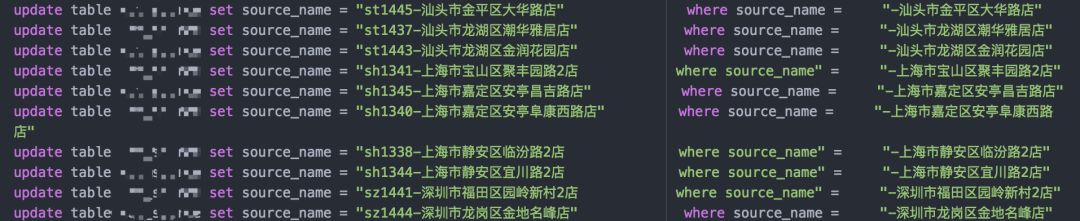

update tablename set source_name = "bj1062-北京市朝阳区常营北辰福第"

where source_name ="-北京市朝阳区常营北辰福第"Harvey,我执行了update,where条件都是对的,set的值也是对的,但是set后的字段全部都变成了0,你赶紧帮我看看,看看能不能恢复数据。

这几条SQL的引号位置跑到了where 字段名字后面,简化后的SQL变成了:

update tbl_name set str_col="xxx" = "yyy"那么这个SQL在MySQL他是如何进行语义转化的呢?

可能是下面这样的么?

update tbl_name set (str_col="xxx" )= "yyy"这样就语法错误了,那么只会是下面这样的形式,

update tbl_name set str_col=("xxx" = "yyy")而

select "xxx" = "yyy"的值是0,所以

update tbl_name set str_col="xxx" = "yyy"等价于

update tbl_name set str_col=0所以就导致了source_name字段全部更新成了0.

我们再研究下select形式这种语句会怎么样。

mysql [localhost] {msandbox} (test) >

select id,str_col from tbl_name where str_col="xxx" = "yyy";

+----+---------+

| id | str_col |

+----+---------+

| 1 | aaa |

| 2 | aaa |

| 3 | aaa |

| 4 | aaa |

+----+---------+我们发现,这个SQL将str_col='aaa'的记录也查找出来了,为什么呢?

mysql [localhost] {msandbox} (test) > warnings

Show warnings enabled.

mysql [localhost] {msandbox} (test) > explain extended select id,str_col from tbl_name where str_col="xxx" = "yyy"\G

*************************** 1. row ***************************

id: 1

select_type: SIMPLE

table: tbl_name

type: index

possible_keys: NULL

key: idx_str

key_len: 33

ref: NULL

rows: 4

filtered: 100.00

Extra: Using where; Using index

1 row in set, 1 warning (0.00 sec)

Note (Code 1003): /* select#1 */

select `test`.`tbl_name`.`id` AS `id`,

`test`.`tbl_name`.`str_col` AS `str_col`

from `test`.`tbl_name`

where ((`test`.`tbl_name`.`str_col` = 'xxx') = 'yyy')

((`test`.`tbl_name`.`str_col` = 'xxx') = 'yyy')然后0或者1再和和'yyy'进行判断,由于等号一边是int,另外一边是字符串,两边都转化为float进行比较, 'yyy'转化为浮点型为0,0和0比较恒等于1

mysql [localhost] {msandbox} (test) > select 'yyy'+0.0;

+-----------+

| 'yyy'+0.0 |

+-----------+

| 0 |

+-----------+

1 row in set, 1 warning (0.00 sec)

mysql [localhost] {msandbox} (test) > select 0=0;

+-----+

| 0=0 |

+-----+

| 1 |

+-----+

1 row in set (0.00 sec)这样导致结果恒成立,也就是select语句等价于以下SQL

select id,str_col from tbl_name where 1=1;将查询出所有的记录。

三、小结

来源:For DBA

www.fordba.com/mysql-double-quotation-marks-accident.html

——End——

后台回复关键字:1024,获取一份精心整理的技术干货 后台回复关键字:进群,带你进入高手如云的交流群。 推荐阅读 这是一个能学到技术的公众号,欢迎关注

评论