Microsoft Azure SFX中严重的“Super FabriXss”漏洞

关于Azure服务结构资源管理器(SFX)中一个现已修补的漏洞的详细信息已经出现,该漏洞可能导致未经身份验证的远程代码执行。

该问题被追踪为 CVE-2023-23383(CVSS 分数:8.2),被Orca Security称为“Super FabriXss”,这是对微软在2022年10月修复的FabriXss漏洞(CVE-2022-35829, CVSS评分:6.2)的认可。

安全研究员在一份报告中说:“Super FabriXss漏洞使远程攻击者能够利用XSS漏洞在Service Fabric节点上托管的容器上实现远程代码执行,而不需要身份验证。”

XSS指的是一种客户端代码注入攻击,可以将恶意脚本上传到其他可信任的网站。然后,每当受害者访问受感染的网站时,脚本就会被执行,从而导致意想不到的后果。

虽然FabriXss和Super FabriXss都是XSS缺陷,但Super FabriXss具有更严重的影响,因为它可能被武器化来执行代码,并可能获得对易受影响系统的控制。

Super FabriXss位于用户界面中与集群中每个节点关联的“Events”选项卡中,也是一个映射的XSS缺陷,这意味着脚本嵌入到链接中,并且仅在单击链接时触发。

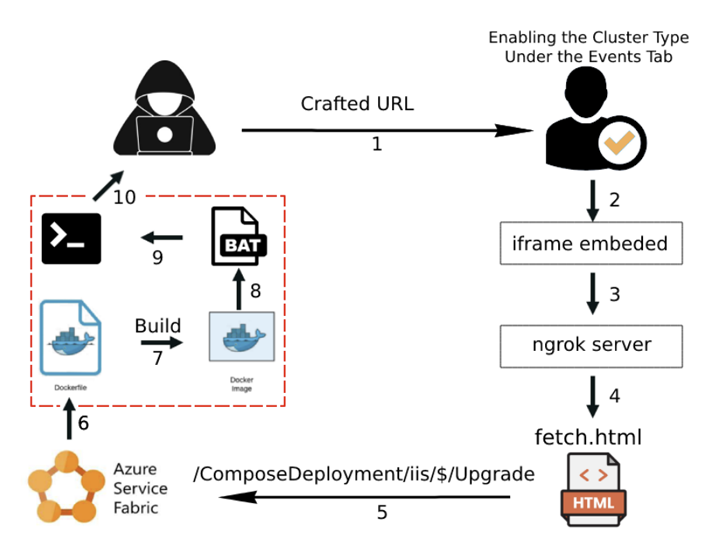

研究人员解释说:“这种攻击利用了Service Fabric平台事件选项卡下的集群类型切换选项,允许攻击者通过触发XSS漏洞特制的URL升级来覆盖现有的Compose部署。”

“通过这种方式控制合法应用程序,攻击者就可以将其作为平台发起进一步攻击或获取敏感数据或资源。”

根据Orca的说法,该漏洞影响Azure Service Fabric Explorer版本9.1.1436.9590或更早版本。此后,微软在其2023年3月的周二补丁更新中解决了这个问题,将其描述为欺骗漏洞。

微软在其报告中指出:“漏洞存在于web客户端中,但在受害者浏览器中执行的恶意脚本会转化为在(远程)集群中执行的操作。”“受害用户必须点击攻击者注入的存储的XSS有效载荷才能被入侵。”

来源:

https://thehackernews.com/2023/03/researchers-detail-severe-super.html