即将发布的 Windows 11 和Linux中新漏洞允许攻击者获得最高系统权限

微软的Windows 10 和即将发布的 Windows 11 版本被发现存在一个新的本地提权漏洞,该漏洞允许具有低级别权限的用户访问 Windows 系统文件,进而使他们能够解密操作系统安装密码的掩码,甚至解密私钥。

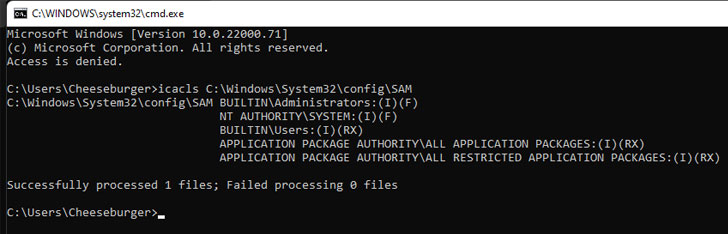

CERT协调中心 (CERT/CC)在周一发布的漏洞说明中表示:从Windows 10 build 1809开始,非管理用户被授予访问SAM、SYSTEM和SECURITY 注册表配置单元文件的权限,这可以允许本地权限提升(LPE)。”

有问题的文件如下 -

c:\Windows\System32\config\sam

c:\Windows\System32\config\system

c:\Windows\System32\config\security

微软正在跟踪标识符为CVE-2021-36934 的漏洞,并承认存在该问题,但尚未推出补丁或提供修复何时可用的时间表。

Windows制造商指出:“由于对多个系统文件(包括安全帐户管理器 ( SAM ) 数据库)上的访问控制列表 (ACL) 过于宽松,因此存在特权提升漏洞。” “成功利用此漏洞的攻击者可以使用 SYSTEM 权限运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。

然而,成功利用该漏洞需要攻击者已经有立足点,并拥有在受害系统上执行代码的能力。在此期间,CERT/CC 建议用户限制对sam、系统和安全文件的访问,并删除系统驱动器的VSS卷影副本。

现在可用的解决方法

由该漏洞暴露给用户访问的数据库(即SYSTEM、SECURITY、SAM、DEFAULT 和 SOFTWARE)存储在C:\Windows\system32\config 文件夹下。任何人都可以轻松利用不正确的文件权限来窃取提升帐户的NTLM哈希密码,并通过哈希传递攻击获得更高的权限。

虽然攻击者不能直接访问数据库,因为操作系统一直在使用的文件会触发访问违规,但他们可以通过影子卷副本访问数据库。微软建议限制对有问题的文件夹的访问,并删除卷影拷贝服务(VSS)的影子副本来缓解这个问题。

需要注意的是,从系统中删除影子副本可能会影响系统和文件恢复操作,比如使用第三方备份应用程序恢复数据。

以下是暂时阻止利用此漏洞所需的步骤:

限制对 %windir%\system32\config 内容的访问:

以管理员身份打开命令提示符或Windows PowerShell。

运行此命令:icacls %windir%\system32\config\*.* /inheritance:e

删除卷影复制服务 (VSS) 卷影副本:

删除限制访问%windir%\system32\config之前存在的任何系统还原点和卷影卷。

创建一个新的系统恢复点(如果需要)。

微软仍在调查该漏洞,并正在开发一个补丁,该补丁很可能会在本周晚些时候更新发布。

Linux发行版遭遇“Sequoia”提权漏洞

这个问题不仅仅存在于Windows。针对2014年以来影响所有Linux内核版本的安全漏洞发布了补救措施,该缺陷可能被恶意用户和已经部署在系统上的恶意软件利用,以获得root级别的权限。

该问题被网络安全公司研究人员称为“Sequoia”,其标识符为CVE-2021-33909,会影响Ubuntu 20.04、Ubuntu 20.10、Ubuntu 21.04、Debian 11和Fedora 34 Workstation的默认安装。Red Hat Enterprise Linux 版本6、7和8也受此漏洞影响。

具体而言,该漏洞涉及Linux Kernel的“seq_file”文件系统接口中的size_t-to-int类型转换漏洞,允许无权限的本地攻击者创建、挂载和删除总路径长度超过1GB的深层目录结构,导致在易受攻击的主机上提权。

另外网络安全人员还披露了systemd中的堆栈耗尽拒绝服务漏洞( CVE-2021-33910 ),无特权的攻击者可以利用该漏洞使软件套件崩溃并触发内核恐慌。

DevSecOps助力软件安全开发

数据显示,从 2021年2月至4月,共登记了4969个新的常见漏洞 (CVE) 编号,而因漏洞导致的网络攻击数也在不断增加,这也说明减少软件安全漏洞,在一定程度上可以使企业避免遭到网络攻击。

尤其随着软件应用爆发时增长,开发流程的快速发展,公司很可能难以确保其网络安全标准与最佳做法保持一致,以最大程度地降低安全风险。当公司产品开发环境的许多方面不断变化时,即使是最好的网络安全专业人员也几乎无法跟上。DevSecOps工具通过将安全任务放到DevOps管道中来帮助纠正这种可能的风险。

DevSecOps软件的主要目标是可以帮助检测和补救任何当前和将来的安全漏洞。这使DevOps团队可以保持敏捷,同时DevSecOps工具所带来的安全感也会让团队受益。

如果没有DevSecOps工具,网络安全人员必须不断检查代码变更以及与开发相关的其他更新,如此才能确保维持高安全性标准。产品的更新通常会引入一些新漏洞,这些漏洞也必须予以解决。DevSecOps工具可自动进行许多审查,以进行适当的网络安全维护,并在出现安全问题时立即提醒用户注意。这减轻了网络安全人员的工作量,并使他们能够在DevOps环境中扮演更加积极、即时的角色。

参读链接:

https://thehackernews.com/2021/07/new-windows-and-linux-flaws-give.html