恶意样本基础分析技巧

当服务器发生病毒入侵,使用杀毒软件检测到一个恶意程序,你删除了它。但是过了几天又发生了同样的安全事件,很显然恶意程序被没有被清除干净。我们需要知道这个恶意代码到底做了什么,如何进行有效检测,才能进一步消除它带来的影响。

本文主要通过几个简单的步骤,分享恶意样本分析的基本方法。

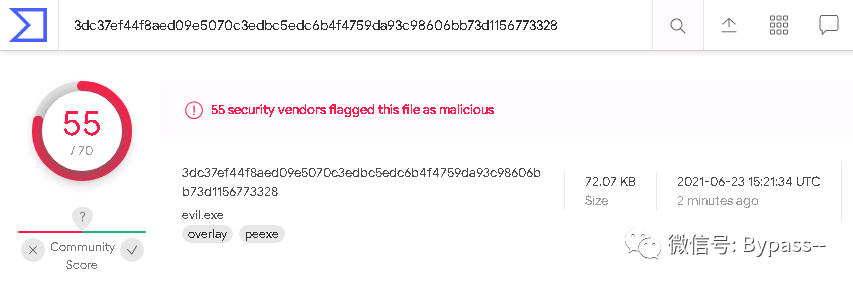

1、多引擎在线病毒扫描

找到了一个恶意样本程序,通过多病毒引擎进行安全扫描,可以帮助你判断文件是否为恶意程序。

VirSCAN:免费多引擎在线病毒扫描1.02版,支持47个杀毒引擎。

https://www.virscan.org/

VirusTotal:一个在线多杀毒引擎扫描的网站,使用70多种防病毒扫描程序进行检测。

https://www.virustotal.com/gui/

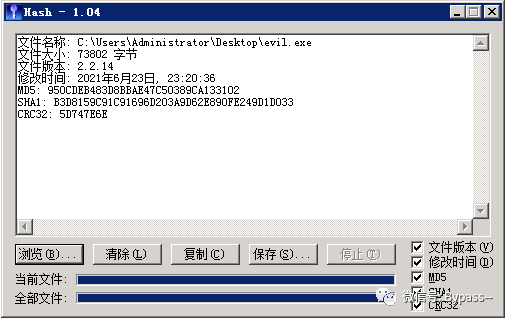

2、文件哈希值

文件哈希值是恶意代码的指纹,通过它用来确认文件是否被篡改,也可以通过HASH值查找恶意样本,一般我们也可以使用多种哈希验证文件的唯一性。

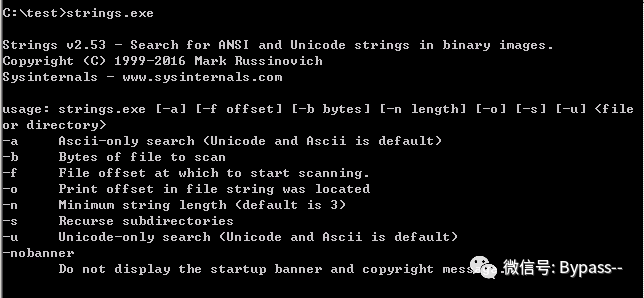

3、查找字符串

通过对程序中的字符串进行搜索,从而获取程序功能提示。

Strings:

https://docs.microsoft.com/en-us/sysinternals/downloads/strings

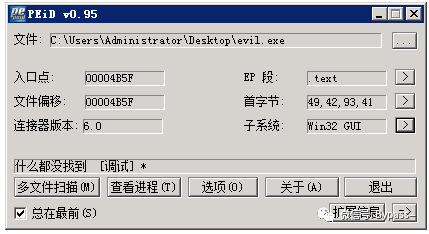

4、病毒查壳

使用PEiD检测加壳,脱壳过程往往是很复杂的。

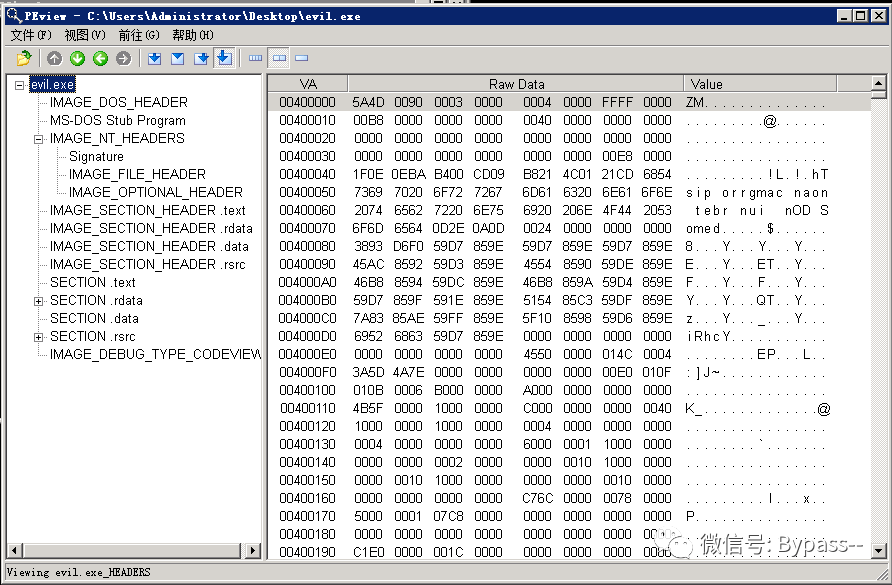

5、PE文件头

PE文件头包含了很多比较有用的信息,比如导入/导出函数、时间戳、资源节等信息。可通过获取关键信息,来猜测恶意代码的功能。

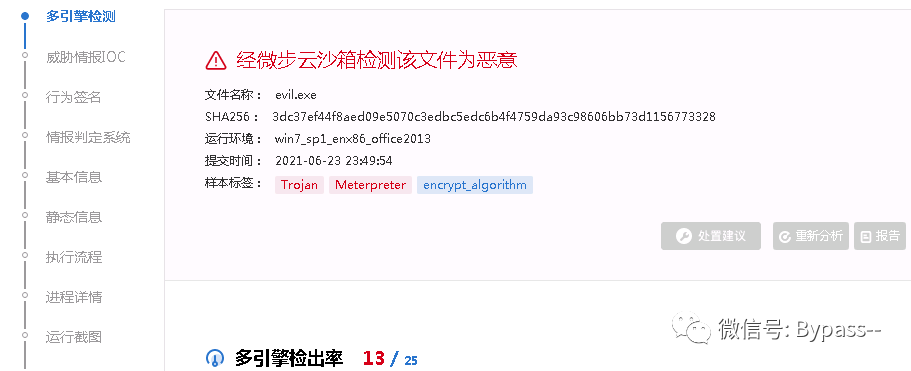

6、云沙箱分析

将恶意样本上传到微步云沙箱,通过威胁情报、静态和动态行为分析,以发现恶意程序存在的异常。

微步云沙箱:

https://s.threatbook.cn/

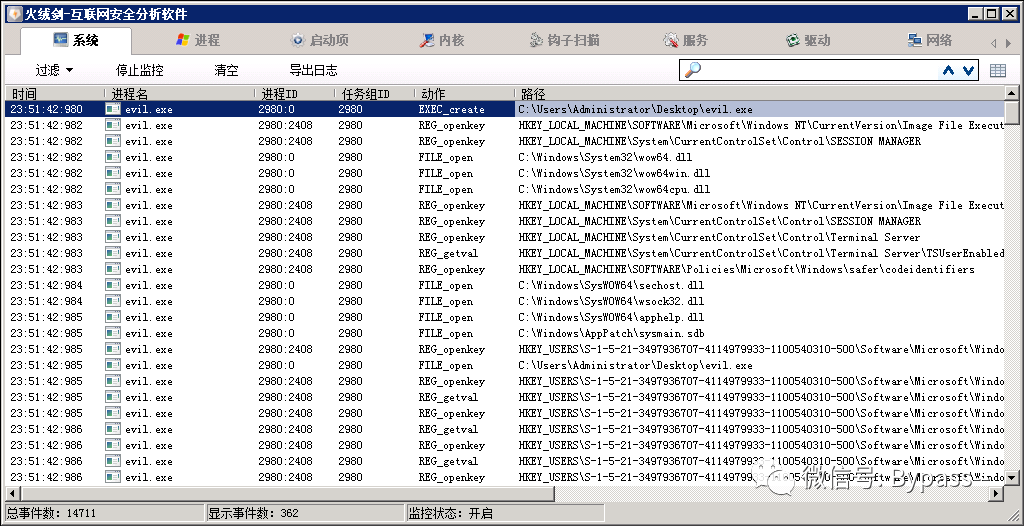

7、动态行为分析

通过火绒剑对文件行为、注册表行为、进程行为、网络行为进行分析,捕获恶意样本特征。

评论