从吴某凡事件中理解什么是"中间人攻击"

中间人攻击(Man-in-the-middle attack,缩写:MITM)在密码学和计算机安全领域中是指攻击者与通讯的两端分别创建独立的联系,并交换其所收到的数据,使通讯的两端认为他们正在通过一个私密的连接与对方直接对话,但事实上整个会话都被攻击者完全控制。

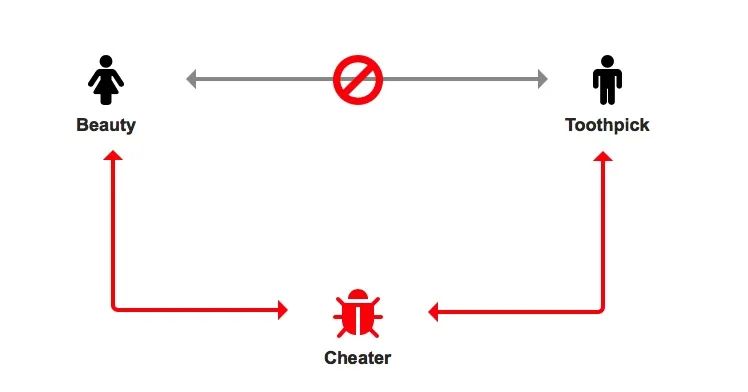

假设都某(Beauty)希望与吴某(Toothpick)通信。同时,刘某(Cheater)希望拦截窃会话以进行窃听并可能在某些时候传送给吴某一个虚假的消息。

整个过程如下:

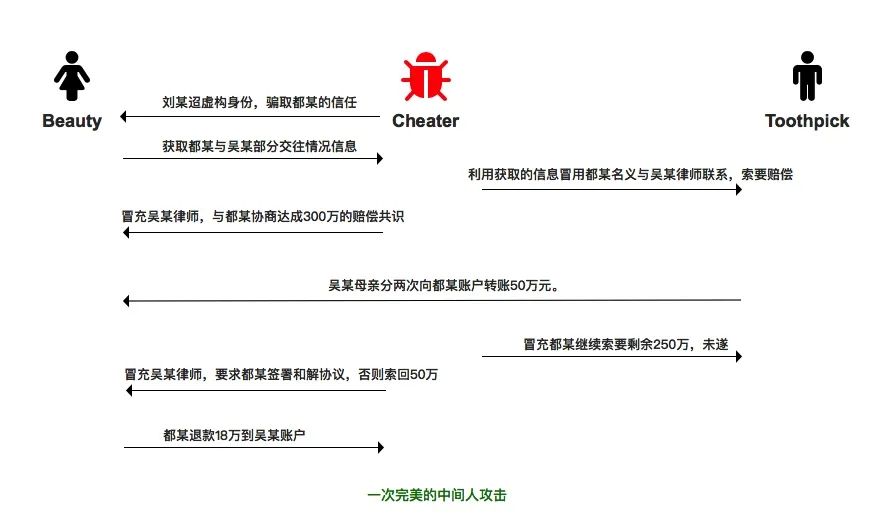

1.都某在网络平台发布网络炒作信息,被刘某发现。(服务器向客户端发送公钥,中间人截获公钥)

2.刘某虚构身份,骗取都某的信任,微信上都某联系,获取都某与吴某部分交往情况信息。(中间人伪造身份,骗取服务端的私钥)

3.刘某利用获取的信息冒用都某名义与吴某律师联系,索要赔偿(中间人冒充服务端与客户端通信,并骗取客户端公钥与私钥)

4.刘某自称系吴某律师,与都某协商达成300万元的和解赔偿,但双方未签署和解协议。(中间人冒充客户端端与服务端通信)

5.刘某继续冒充都某,向吴某律师索要250万元未遂。(中间人冒充服务端与客户端通信)

6.刘某冒充吴某律师要求都某签署和解协议,否则索回50万元。(中间人冒充客户端端与服务端通信)

7.都某同意退款后,刘某冒充吴某律师将本人的支付宝账号提供给都某,都某陆续向该账号转账18万元。(中间人冒充客户端与服务端通信)

主要过程就是中间人通过拦截正常的网络通信数据,并进行数据篡改,而通信的双方却毫不知情。

中间人攻击是一种比较常见的攻击手段,根据攻击的方式不同,可以分成以下几种:

Wi-Fi欺骗:攻击者可以创建与本地免费Wi-Fi同名的虚假Wi-Fi接入点(AP)。

例如,在上例的咖啡馆中,攻击者会模仿创建一个和墙上贴着Wi-Fi信息同名“Guest Wi-Fi”。一旦您连接上去,您的一切在线网络行为,将尽在攻击者的监控和掌握之中。

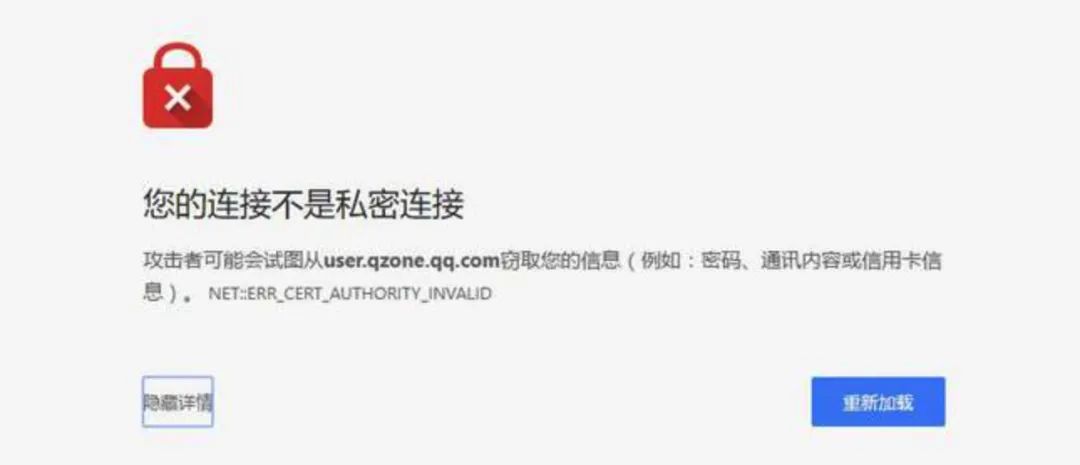

HTTPS欺骗:攻击者通过欺骗您的浏览器,使您认为自己访问的是可信任站点。

当您输入与该站点相关的登录凭据时,您的流量将被重定向到攻击者自建的非安全站点处。

SSL劫持:通常,当您尝试连接或访问不安全的HTTP://站点时,您的浏览器会自己将您重定向到安全的HTTPS://处。

此时,攻击者则可以劫持该重定向的过程,将指向其自建服务器的链接植入其中,进而窃取您的敏感数据、以及输入的所有信任凭据。

DNS欺骗:为了准确地浏览到目标网站,域名系统会将地址栏中的URL,从人类易于识别的文本格式,转换为计算机易于识别的IP地址。

然而,DNS欺骗则会迫使您的浏览器,在攻击者的控制下,发生转换异常,而去访问那些被伪造的地址。

电子邮件劫持:如果攻击者获得了受信任机构(例如银行)的邮箱、甚至是邮件服务器的访问权限,那么他们就能够拦截包含敏感信息的客户电子邮件,甚至以该机构的身份发送各种电子邮件。

dsniff - 一个实现SSH和SSL中间人攻击的工具

Cain and Abel - Windows图形界面的工具,它可以执行中间人攻击,嗅探和ARP投毒

Ettercap - 一个基于局域网的中间人攻击工具

Karma - 一个使用802.11 Evil Twin以执行MITM攻击的工具

AirJack -一个演示802.11 MITM攻击的工具

SSLStrip一个基于SSL的MITM攻击的工具。

SSLSniff一个基于SSL的MITM攻击的工具。原本是利用一个在Internet Explorer上缺陷实现的。

csploit -一个在android系统上实现的MITM攻击工具包。

Mallory - 一个透明的TCP和UDP MiTMing代理。扩展到MITM SSL,SSH和许多其他协议。

wsniff - 一个802.11HTTP / HTTPS的基于MITM攻击的工具

安装在自动取款机银行卡插槽上的附加读卡器和安装在键盘上的附加密码记录器。

zanti-一款在android系统上的多功能网络渗透包。

不要使用公共Wi-Fi:如果可以的话,尽量不要使用公共Wi-Fi。

同时,在使用公共Wi-Fi连接时,请留意浏览器的安全警告。如果警告的数量突然猛增,那么很可能就表明某个漏洞遭到了中间人攻击。

使用HTTPS:尽量访问那些使用着HTTPS的网站,因为HTTPS对于网络攻击做了很多防护。

不要忽略警告:如果您的浏览器提示,您正在访问的网站存在着安全问题,那么就请引起足够的重视。

毕竟安全证书警告可以帮您直观地判定,您的登录凭据是否会被攻击者截获。

运行并更新防病毒软件:请确保安装防病毒软件并且及时更新至最新状态

往期精彩文章:

API网关才是大势所趋?SpringCloud Gateway保姆级入门教程