2021 OWASP Top 10发布——Broken Access Control 跃居榜首

OWASP Top 10 是面向开发人员和 Web 应用程序安全性的标准意识文档。它代表了对 Web 应用程序最关键的安全风险的广泛共识。

OWASP Top 10是每个Web应用程序的最低或基本安全测试要求。

OWASP Top 10于2003年首次推出,经过多次修订,当前提供的是2021年的报告草案。

OWASP表示, “OWASP Top 10 2021是一个良好的开端,可以用其作为检查缺陷漏洞等的基本标准,但仅靠这一项还不够”。

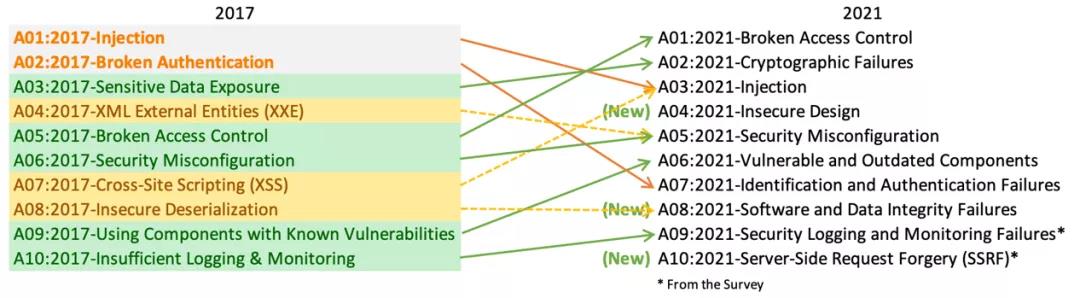

2021年前10名发生了什么变化

有三个新类别,四个类别的命名和范围发生了变化,并在 2021 年的前 10 名中进行了一些合并。

2021年OWASP前10名

A01:2021 – 损坏的访问控制

A01:2021-Broken Access Control从第五位上升,它也被称为授权,它定义了 Web 应用程序如何向某些用户而不是其他用户授予对内容和功能的访问权限。

94%的应用程序都经过了某种形式的破坏访问控制的测试。映射到Broken Access Control的34个CWE在应用程序中出现的次数比任何其他类别都多。

A02:2021 – 加密失败

A02:2021-Cryptographic Failures 上移一位至 #2,以前称为敏感数据暴露,缺乏加密通常会导致敏感数据暴露或系统受损。此处重新关注与密码学相关的故障,这些故障通常会导致敏感数据暴露或系统受损。

A03:2021-注入

A03:2021-Injection从第一名下降到第三名。94% 的应用程序都针对某种形式的注入进行了测试,映射到此类别的33个CWE在应用程序中出现次数第二多。跨站点脚本编写现在是此版本中此类别的一部分。它是一种攻击者利用未经验证的输入漏洞并通过在后端数据库中执行的 Web 应用程序注入SQL命令的技术。

A04:2021 – 不安全的设计

A04:2021-不安全设计是2021 年的一个新类别,重点关注与设计缺陷相关的风险。如果我们真的想“安全左移”,就需要更多地使用威胁建模、安全设计模式和原则以及参考架构。

A05:2021 – 安全配置错误

A05:2021-安全配置错误从上一版的第 6 位上升至第5;90% 的应用程序都经过了某种形式的错误配置测试。随着更多转向高度可配置的软件,看到这一类别上升也就不足为奇了。XML外部实体 (XXE) 的前一个类别现在属于此类别。它侧重于跨应用程序堆栈的安全加固或对云服务的权限配置不当。

A06:2021 – 易受攻击和过时的组件

A06:2021-Vulnerable and Outdated Components之前的标题是 使用具有已知漏洞的组件,在行业调查中排名第二。该类别从2017年的第9位上升,是我们难以测试和评估风险的已知问题。它是唯一没有任何CVE映射到包含的CWE的类别,因此默认的利用和影响权重分数计5.0。因为没有足够的攻击数据可用,此类别重点关注客户端和服务器端使用的所有组件的易受攻击版本。

A07:2021 – 识别和认证失败

A07:2021-Identification and Authentication Failures以前是 Broken Authentication并且从第二位下滑,现在侧重于身份验证失败相关的CWE。它会导致自动攻击,例如攻击者使用用户名和密码列表的凭据填充。这个类别仍然是前10名的一个组成部分,但标准化框架的可用性增加似乎有所帮助。

A08:2021 – 软件和数据完整性故障

A08:2021-软件和数据完整性故障是 .2021 年的一个新类别,专注于在不验证完整性的情况下做出与软件更新、关键数据和 CI/CD 管道相关的假设。CVE/CVSS 数据的最高加权影响之一映射到此类别中的10个CWE。2017 年的不安全反序列化现在是这一更大类别的一部分。

A09:2021 – 安全日志记录和监控失败

A09:2021-安全日志记录和监控失败以前是 日志记录和监控不足,是从行业调查 (#3) 中添加的,从之前的#10上升。此类别已扩展为包括更多类型的故障,如难以测试,并且在CVE/CVSS 数据中没有得到很好的体现。此类别有助于检测、升级和响应活动的违规行为。

A10:2021 – 服务器端请求伪造 (SSRF)

A10:2021-Server-Side Request Forgery是从行业调查 (#1) 中添加的。数据显示发生率相对较低,测试覆盖率高于平均水平,并且利用和影响潜力的评级高于平均水平。此类别侧重于保护 Web 应用程序在不验证用户提供的 URL 的情况下获取远程资源的连接。

可以发现,在OWASP Top 10中,一些安全漏洞是可以提前检测和发现的,这在一定程度上有助于提高软件安全性。如使用静态代码分析工具可以查找是否没有日志记录。

尤其随着对软件安全愈加重视开发团队逐渐“安全左移”,OWASP Top 10可以作为安全代码审查和编码标准的最低限度,以检测代码缺陷及问题,利于开发人员发现问题缺陷和安全漏洞,在软件开发期间及时修改缺陷,提高软件自身安全性,为网络安全防御做好重要补充工作。Wukong(悟空)静态代码检测工具,从源码开始,为您的软件安全保驾护航!

参读链接:

https://www.woocoom.com/b021.html?id=9d21aa515aba4304932a1e0fa9ab8bf6

https://owasp.org/Top10/

https://gbhackers.com/owasp-top-10-2021/