防毒软件”失职“还是恶意软件太”狡猾“?恶意软件可绕过Android防护系统

网络安全研究学者最新研究发现,Android即便安装防毒软件仍然容易受到各种恶意软件的攻击,这将带来严重的风险,因为网络攻击者会改进其工具即以更轻易地逃避分析。

恶意软件手法

恶意软件编写者使用隐形突变(变形/混淆)来不断开发恶意软件的克隆,阻止基于签名检测器的检测,这种克隆攻击严重威胁到所有移动平台尤其是Android。

与IOS不同的是,Android设备上的应用程序可以从第三方来源下载,这增加了不知情用户安装未经安全验证、外观相似的应用程序的可能性,这些应用程序克隆了合法应用程序的功能,但其目的是诱使目标用户下载带有欺诈代码的应用程序,这些欺诈代码将窃取敏感信息。

更重要的是,恶意软件编写者可以扩展这种技术,以开发具有不同抽象和混淆级别的多个流氓软件的克隆,绕过杀毒软件并掩盖其真实意图。

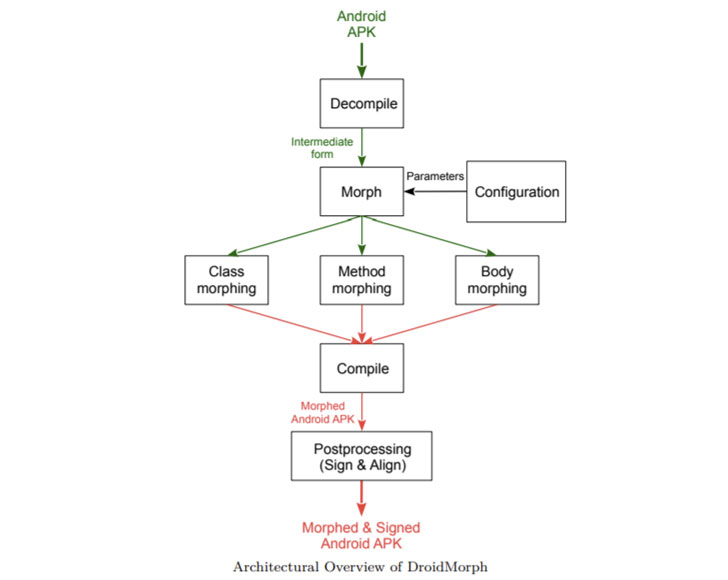

为了测试和评估商业上可用的防毒软件产品抵御这种攻击的弹性,研究人员开发了一个名为DroidMorph的工具,它允许Android应用程序(APKs)通过将文件反编译成中间形式进行“变形”,然后对其进行修改和编译以创建恶意软件。

研究人员指出,变形可以在不同层级上进行,比如改变源代码中的类和方法名,或者改变程序执行流程(包括调用图和控制流图)的重要内容。

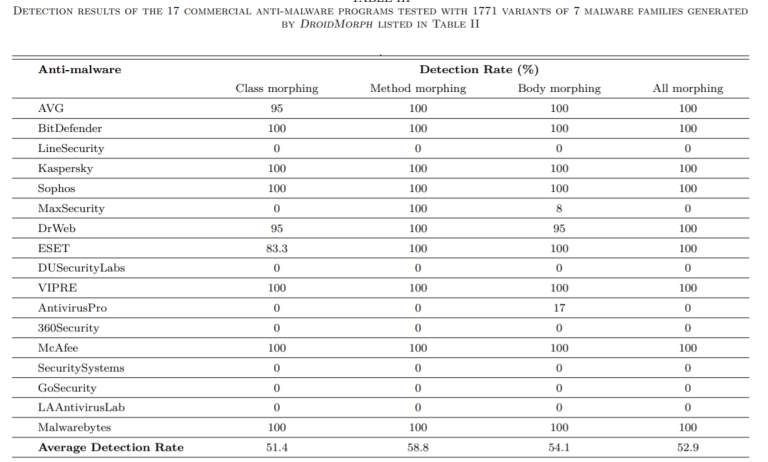

在使用DroidMorph生成的1771个变形APK变体的测试中,研究人员发现,17个领先的商业防毒软件程序中有8个未能检测到任何克隆应用程序,类变形的平均检测率为51.4%,方法变形的平均检测率为58.8%,所有程序中观察到的主体变形为 54.1%。

被成功绕过的防病毒软件程序包括Line Security、Max Security、DU Security Labs、Antivirus Pro、360Security、Security Systems、Go Security和LA Antivirus Lab。

传统Android杀毒软件并不能做到万无一失。但这种现象并不仅存在于这一系统中。Google也面临同样问题。2019年防病毒测试组AV-Comparatives在测试了Google Play商店中提供的250个防病毒软件安全应用程序后,其中138个应用程序检测不到30%的恶意软件样本,包括一些安全应用程序似乎也是假的。

防毒软件”失职“还是恶意软件太”狡猾“?

早在2014年威胁防护公司Damballa发布的《感染状态报告》中就指出了以预防为主的安全手段存在局限之处。报告显示,在提交检测的第一个小时之内,杀毒软件产品会“错过”近70%的恶意软件。当再次扫描以鉴别恶意软件签名,仅66%能够在24小时内被识别。防病毒软件主要是通过对系统监控,防止病毒进入系统并对关键部位进行恶意改动,在病毒启动前对病毒进行阻拦,在病毒侵入时进行截杀以实现对系统的保护。但对于针对性的绕过安全防护的恶意软件来说,防病毒软件形同虚设。

同时,随着网络攻击者攻击手段不断改进,一些恶意软件利用防病毒软件中存在的漏洞实施入侵,这也给网络安全防御造成困扰。

DevsecOps助力应用程序自身”免疫“

DevSecOps包括创立一种安全即代码(Security as Code)文化,从而在发布开发工程师和安全团队之间,建立一种可以持续的,灵活合作的机制和流程,把在传统软件开发流程里面最后由安全测试团队把关扫描的安全工作,左移到整个软件开发的全流程,从而降低应用在上线后出现的安全隐患,加强应用程序自身”免疫力“。

一般来说,安全代码的扫描主要分成静态扫描,动态扫描以及交互式扫描。所谓的静态扫描就是利用静态代码检测工具直接扫描代码的源文件或者二进制文件,通过审查源代码发现其是否存在代码缺陷及已知/未知的安全漏洞;动态应用安全测试是黑盒测试,测试这主要从外部进行测试,比如模拟黑客工具、渗透测试等一般针对Web应用程序;而交互式应用安全测试就是通过把安全工具的Agent嵌入到应用程序里面,从而在测试应用程序的时候,这个安全代码能够监控到应用系统的网络内容,堆栈等信息,从而嗅探出系统在动态行为下的安全漏洞。

总结来说,静态代码安全检测能够减少软件自身系统漏洞,可以有效避免受到恶意软件攻击,同时也能降低绕过防毒软件的恶意攻击风险。

参读链接:

https://www.woocoom.com/b021.html?id=7adf8adc31504ce589665abf354a51f3

https://thehackernews.com/2021/06/droidmorph-shows-popular-android.html