0wolf Scan--针对各种404页面诞生的一款扫描工具

前言

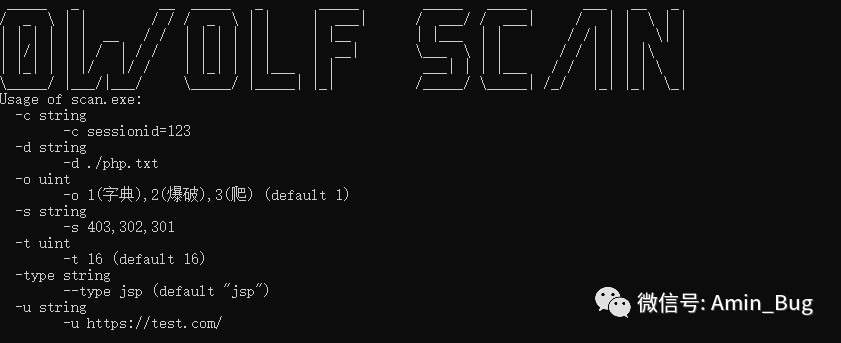

工具截图

工具的使用

/ _ \ | | / / / _ \ | | | ___| / ___/ / ___| / | | \ | || | | | | | __ / / | | | | | | | |__ | |___ | | / /| | | \| || |/| | | | / | / / | | | | | | | __| \___ \ | | / / | | | |\ || |_| | | |/ |/ / | |_| | | |___ | | ___| | | |___ / / | | | | \ |\_____/ |___/|___/ \_____/ |_____| |_| /_____/ \_____| /_/ |_| |_| \_|Usage of scan.exe:-c string-c sessionid=123-d string-d ./php.txt-o uint-o 1(字典),2(爆破),3(爬) (default 1)-s string-s 403,302,301-t uint-t 16 (default 16)-type string--type jsp (default "jsp")-u string-u https://test.com/

“-o” 参数(默认是1)也就是通过字典来遍历。剩下的爆破和爬虫会根据后续的使用情况来进行选择更新。

"-u" 需要扫描的url。

"-t" 线程数默认16线程,普通电脑200线程无压力(我通常会选择100-300之间来进行测试)。

"-type" 后缀类型(默认jsp),会替换掉字典中所有%EXT%

"-s" 是需要屏蔽的状态码(配合扫描器自带的404页面判断会有奇效)

"-c" 是需要指定的cookie

基本的使用方法

C:\Users\Desktop\>scan.exe -u https://www.xxxx.com -d dirtop10000.txt -t 200PS Get-FileHash -Algorithm SHA256 ./scanSHA256 F8FD979F9242FD2264C7FFC2FCEDA7181FD7EAFE51F5108B49A2BBFD2A8F847Alinux_amd64_scan SHA256 186CC67D52ABA376007CEF852D83F143669712A46AC9B3C17B3D710F8EA28F19darwin_amd64_scan SHA256 72DE41FA6ADD55EA9145C25A7017333AF5B19983DF27F2329777D336E7276C68

公众号回复:0wolf Scan 获取

最后说明,此工具windwos只对cmd友好。

评论