内网信息收集(二)

2020年真的是多灾多难的一年,上半年抗疫,下半年抗洪水。躲的过初一,躲不过十五,老家被水淹,新家也被水淹。天池就向被捅了一个窟窿,那水就哗啦啦的往下趟,幸福感也哗啦啦的往下掉。倒霉的总是蓄洪区,经济发展相对较慢,灾难来临被战略性舍弃。希望有关部门能够重视灾备,多问几个如果,如果灾难发生了,那么如何保障蓄洪区的财产安全?如何做好灾备的大安全运营?这一点值得思考。

一、收集域内基础信息

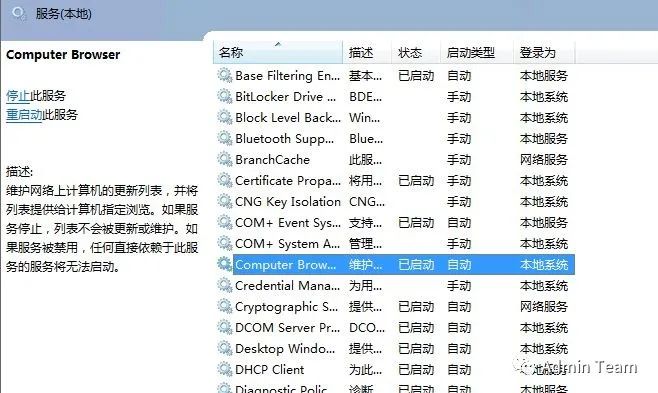

1、查询域(需要启动Computer Browser服务)

在Win7上操作启用

在Win2012R2上操作启用

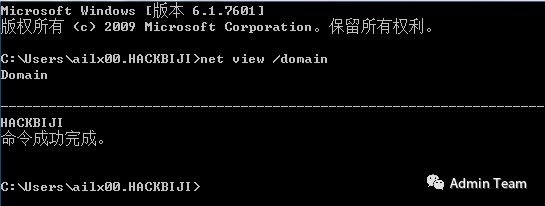

net view /domain

2、查询域内所有计算机(然而只看到预控服务器)

net view /domain:HACKBIJI

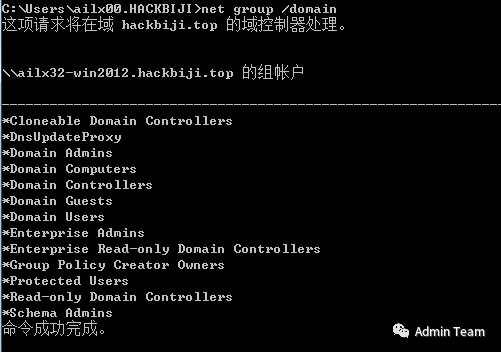

3、查询域内所有用户组列表(默认13个组)

net group /domain

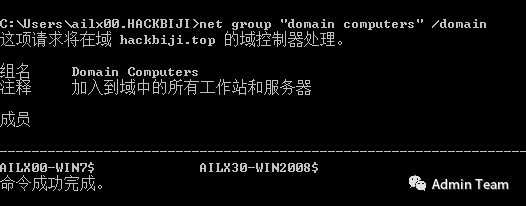

4、查询所有域成员计算机列表(确实是所有成员的名字)

net group "domain computers" /domain

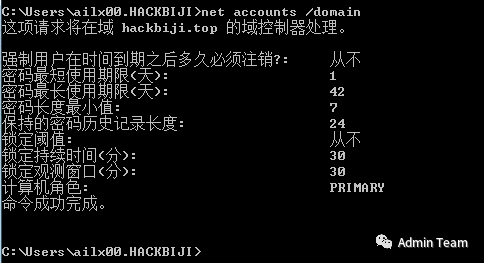

5、获取域密码信息(这个是密码设置的要求)

net accounts /domain

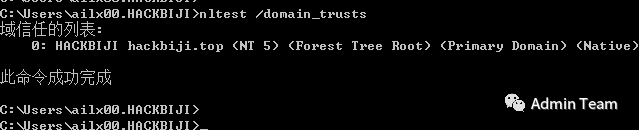

6、获取域信任信息

nltest /domain_trusts

二、查找域控制器

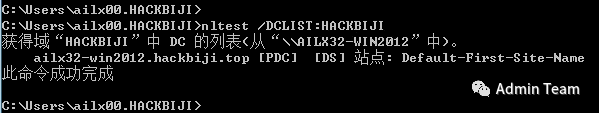

1、查看域控制器的机器名

nltest /DCLIST:HACKBIJI

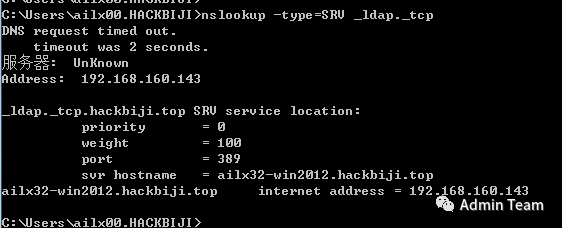

2、查看域控制器的主机名

nslookup -type=SRV _ldap._tcp

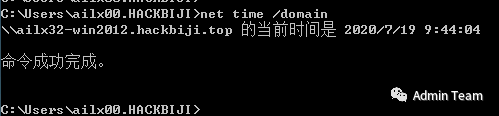

3、查看当前时间

net time /domain

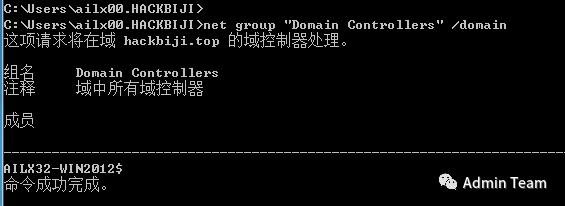

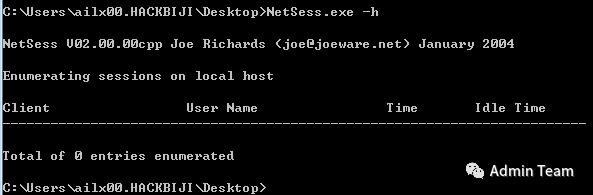

4、查看域控制器组

net group "Domain Controllers" /domain

三、查询所有域用户列表

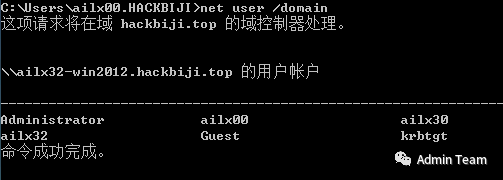

1、向域控制器进行查询(实用命令)

net user /domain

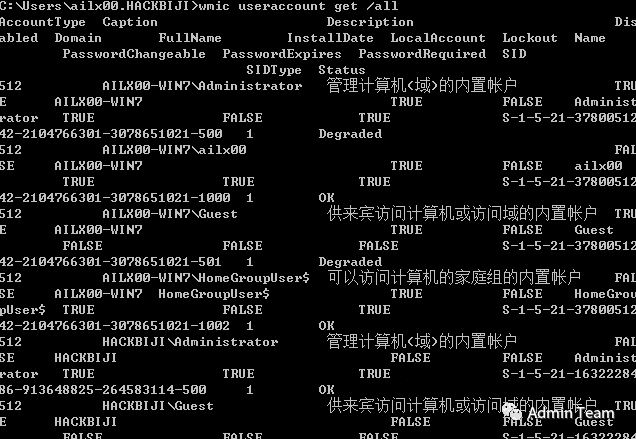

2、获取域内用户的详细信息(用户名、描述、SID、域名、状态)

wmic useraccount get /all

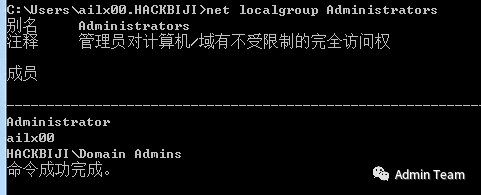

3、查询本地管理员组用户(2个用户名,1个用户组)

net localgroup Administrators

四、查询域管理员用户组

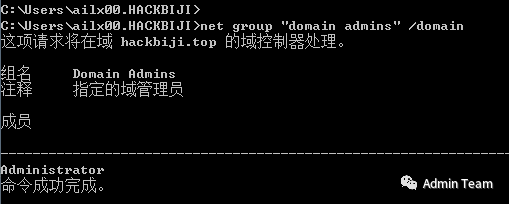

1、查询域管理员用户

net group "domain admins" /domain

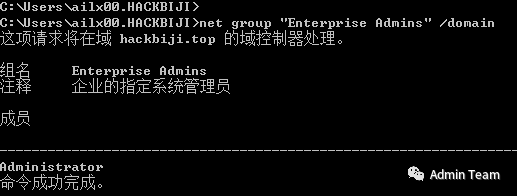

2、查询管理员用户组

net group "Enterprise Admins" /domain

五、常用域管理员定位工具

1、psloggedon.exe

2、PVEFindADUser.exe

3、netview.exe

4、Nmap的NSE脚本

5、PowerView脚本

六、查找域管理进程

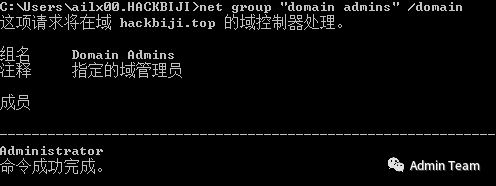

1、获取域管理员列表

net group "domain admins" /domain

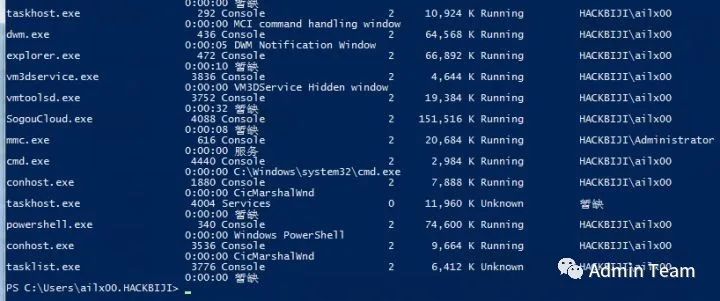

2、列出本机的所有进程及进程用户

tasklist /v

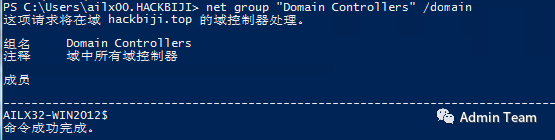

3、查询域控制器列表

net group "Domain Controllers" /domain

4、收集域管理员列表

net group "Domain Admins" /domain

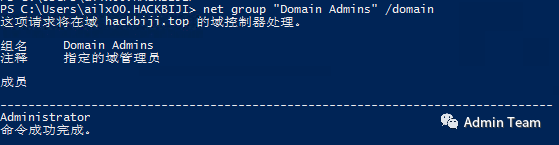

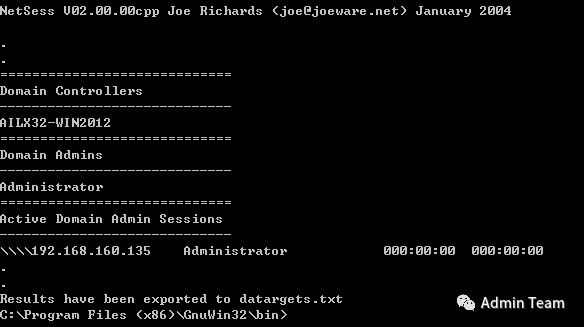

5、收集所有活动域的会话列表(需要下载软件)

NetSess.exe -h

6、交叉引用域管理员列表和活动会话列表(需要下载脚本[1],下载脚本依赖软件)

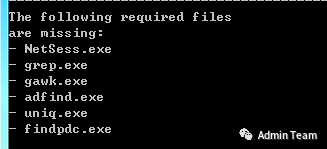

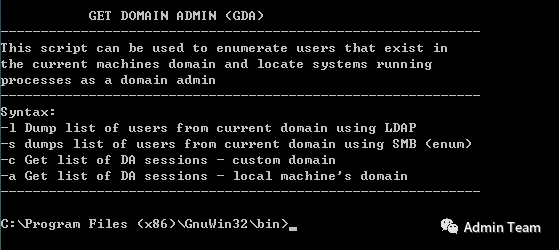

下载好所有软件,之后添加环境变量,最后运行,获得帮助文档。

GDA.bat -a生成的结果会保存在文件中。

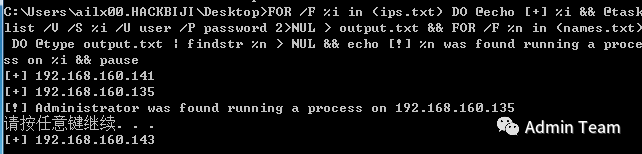

7、查询远程系统中运行的任务(不怎么灵)

FOR /F %i in (ips.txt) DO @echo [+] %i && @tasklist /V /S %i /U user /P password 2>NUL > output.txt && FOR /F %n in (names.txt) DO @type output.txt | findstr %n > NUL && echo [!] %n was found running a process on %i && pause

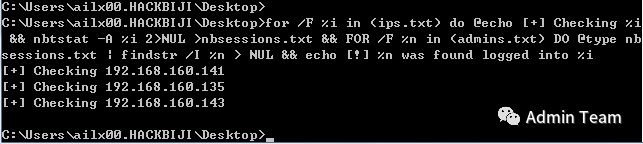

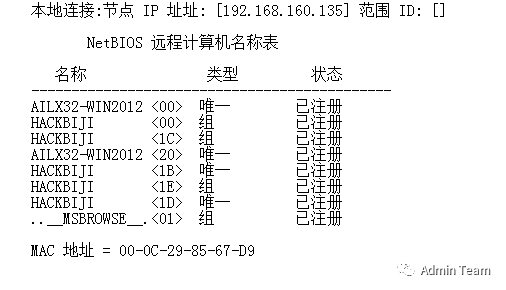

8、扫描远程系统的NetBIOS信息

for /F %i in (ips.txt) do @echo [+] Checking %i && nbtstat -A %i 2>NUL >nbsessions.txt && FOR /F %n in (admins.txt) DO @type nbsessions.txt | findstr /I %n > NUL && echo [!] %n was found logged into %i

查看扫描的结果:

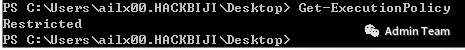

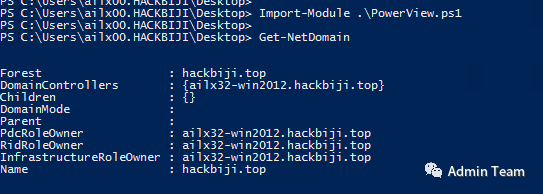

六、利用Powershell收集信息

检查Powershell状态

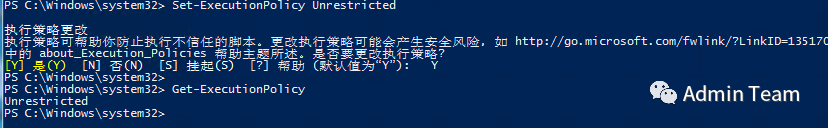

将状态修改成Unrestricted(需要管理员权限)

下载PowerView.ps1[2]

导入PowerView.ps1,并运行查询命令

Get-NetDomain #获取当前用户所在域的名称

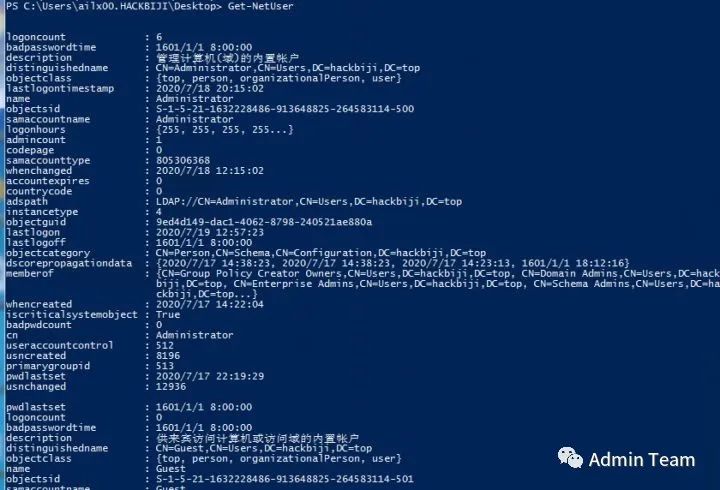

Get-NetUser #获取所有用户的详细信息

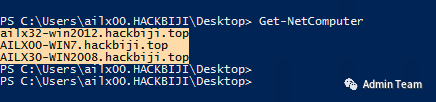

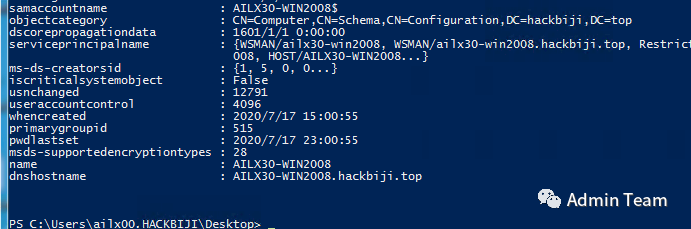

Get-NetComputer #获取域内所有机器的详细信息

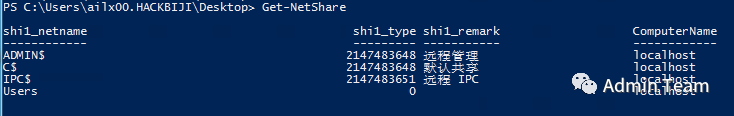

Get-NetShare #获取当前域内所有的共享信息

Get-ADObject #获取活动目录的对象(内容超级多)

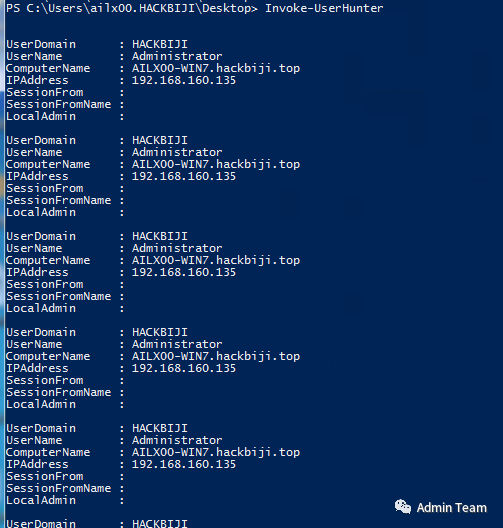

Invoke-UserHunter #获取域用户登陆的计算机信息,以及该用户是否有本地管理员权限

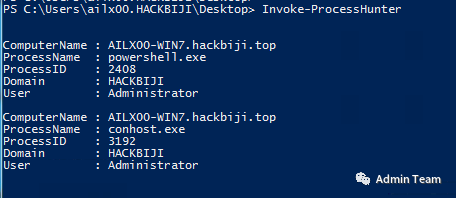

Invoke-ProcessHunter #通过查询域内所有的机器进程找到特定用户

还有很多命令等待你自己去探索~

完~

参考

^GDA.bat下载地址 https://github.com/nullbind/Other-Projects/tree/master/GDA

^PowerView.ps1下载地址 https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/PowerView.ps1