新的Unix rootkit用来窃取ATM银行数据

在LightBasin(一个以金钱为动机的黑客组织)的活动之后,威胁分析师报告称,他们发现了一个以前不为人知的Unix rootkit,用于窃取ATM银行数据和进行欺诈交易。

最近观察到特定的攻击群体针对定制植入物的电信公司,早在2020年,他们被发现危害托管服务提供商并使其客户受害。

通过最近的观察,研究人员发现LightBasin活动重点关注银行卡欺诈和关键系统的入侵。

利用您的银行数据

LightBasin的新rootkit是一个名为“Caketap”的Unix内核模块,部署在运行Oracle Solaris操作系统的服务器上。

加载时,Caketap隐藏网络连接、进程和文件,同时将几个钩子安装到系统函数中以接收远程命令和配置。

分析师观察到的命令如下:

将 CAKETAP 模块添加回加载的模块列表

更改 getdents64 挂钩的信号字符串

添加一个网络过滤器(格式 p)

删除网络过滤器

将当前线程 TTY 设置为不被 getdents64 钩子过滤

将所有 TTY 设置为由 getdents64 挂钩过滤

显示当前配置

Caketap的最终目标是拦截被入侵的ATM交换机服务器上的银行卡和PIN验证数据,然后利用被盗的数据为未经授权的交易提供便利。

Caketap 截获的消息发往支付硬件安全模块 (HSM),这是一种防篡改硬件设备,在银行业用于生成、管理和验证pin、磁条和EMV芯片的密钥。

Caketap 操纵卡片验证消息来破坏流程,阻止那些匹配欺诈性银行卡的消息,并生成有效响应。

在第二阶段,它会在内部保存与非欺诈的主要账号(Primary Account Numbers)匹配的有效消息,并将它们发送给HSM,这样常规的客户交易就不会受到影响,植入操作也保持隐秘。

研究人员在报告中解释说:“我们认为,UNC2891 (LightBasin)利用CAKETAP,成功地利用虚假银行卡从多家银行的 ATM 终端进行未经授权的现金提取,这是他们大型活动中的一部分。”

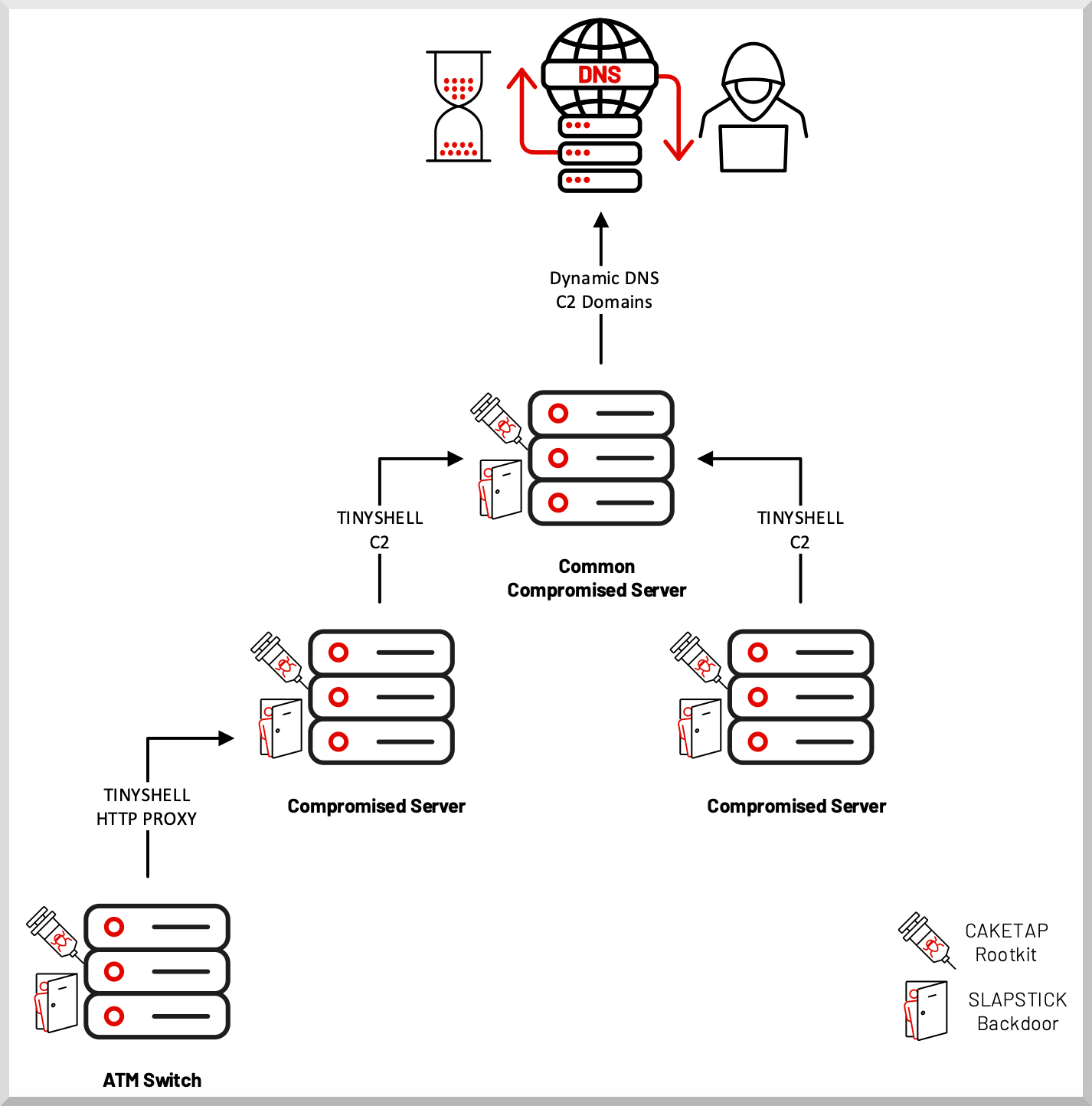

在之前的攻击中与攻击者相关的其他工具包括Slapstick、Tinyshell、Steelhound、Steelcorgi、Wingjook、Wingcrack、Binbash、Wiperight和Mignogcleaner,所有这些工具都被Mandiant证实仍在LightBasin攻击中使用。

精准定位

LightBasin是一个非常熟练的威胁参与者,它利用了任务关键型Unix和Linux系统中宽松的安全性,这些系统通常被视为本质上是安全的,或者由于它们的隐蔽性而在很大程度上被忽视。

金融领域一直广受网络犯罪分子关注,不断出现新恶意软件不但为查杀系统增加难度,而且也为金融业网络安全和数据安全带来很大威胁。为了降低金融行业网络系统的相关风险,企业除了在做好查杀和安全防御措施之外,更应重视在底层软件在技术方面的安全建设。尤其软件安全是网络安全最基础防线,在软件开发过程中重视代码缺陷等问题,利用静态代码检测等自动化技术,加强代码安全建设及漏洞检测,来提升软件自身安全性,为网络安全筑牢根基,从而降低金融机构遭到网络攻击的风险。