极其细微的危险隐藏在身边

关键词:流量分析 回溯分析 异常行为 高级攻击

新型网络攻击手段层出不穷,针对0day、社工攻击高级威胁,传统防御无法应对。依靠特征匹配技术检测分析,如果没有原始流量存储,无法分析攻击行为和历史记录。

同时,一旦防御体系被绕过,就难以发现潜在的威胁,更无法看清威胁的影响范围。

尽管有些用户部署了态势感知或安全日志分析系统,但仍旧无法看到网络中部分真实的情况,因为这些系统显示的内容已经属于被加工过滤的数据。

本文介绍一起真实的分析案例。

事件背景

某企业网络核心交换机部署NetInside流量分析系统,实时监测和分析业务系统运行状况,回溯分析异常事件,遇到疑难杂症时取证分析。

某天凌晨5点多,运维人员接收到系统告警,内容是“内部服务器出现非法外连”。

运维人员当天对该事件进行了分析,以下是分析过程。

端倪初现

打开分析系统,在安全分析界面,查看服务器非法外连信息。

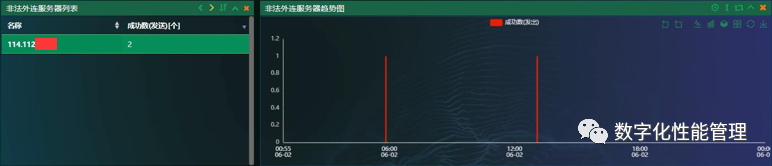

发现服务器114.112.x.x于当天出现了2次成功外连。而已知的信息为,这台服务器每天13点钟会自动发生一封邮件到互联网。

从下图看到,6点前和13点各出现了一次成功外连,后者已知,前者未知。

这里的确出现了一次未知外连信息。

追根溯源

使用非法外连图和追踪图,详细查看连接信息。

非法外连图分析

非法外连图,提供直观的可视化图像,能够看到这台服务器成功连接的对象。

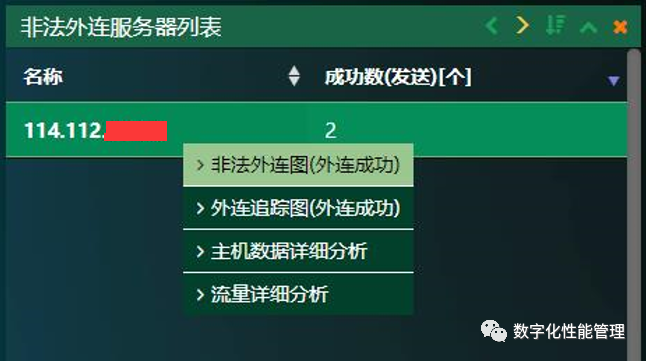

在这台服务器上右键,选择“非法外联图(外连成功)”。

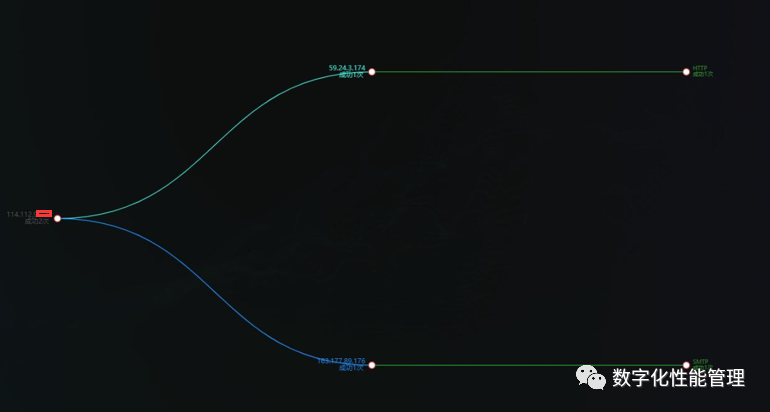

在打开的视图中,看到这台服务器分别和2个IP成功建立了连接,连接次数分别为1次。

外连追踪图分析

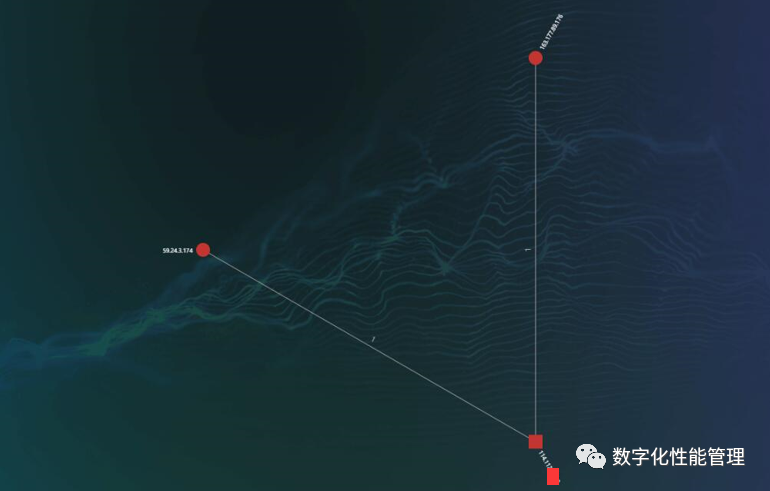

非法追踪图,能够钻取查看这台服务器成功连接的对象,以及与每个对象的通讯端口信息。

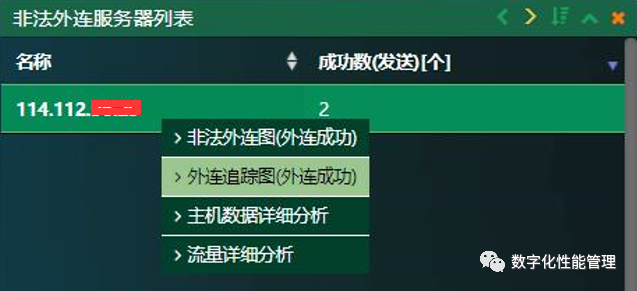

在这台服务器上右键,选择“外联追踪图(外连成功)”。

在打开的视图中,看到这台服务器和2个IP成功建立连接的端口(应用)分别是HTTP和SMTP。

水落石出

通过追踪图看到,连接端口为SMTP的行为是已知,而HTTP端口的是未知行为。需要对后者深入分析。

在非法外连分析界面,点击这台外连服务器,可以看到其成功连接的IP地址信息。

在成功连接的IP列表中,选择未知的HTTP连接主机,右键选择“流量详细分析”,如下图。

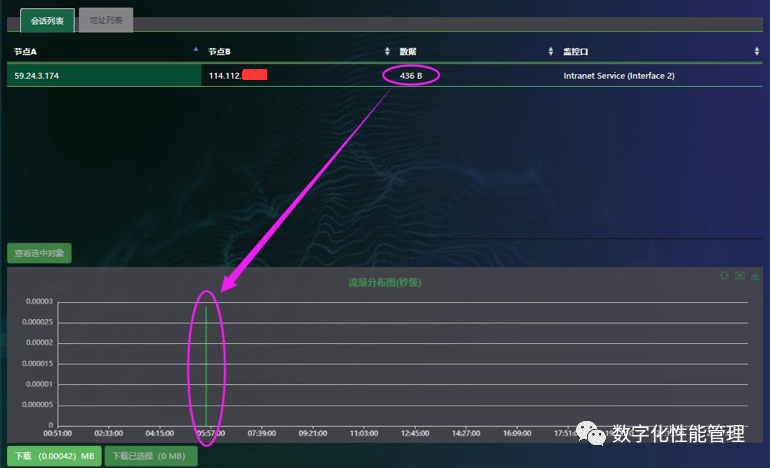

在流量分析页面,看到5点48分左右,该服务器与另外一个IP之间的数据通讯信息,两者之间共传输了436字节。

与此同时,调整系统显示时间,查看过去一段时间内,是否有这个外部IP地址的流量信息。

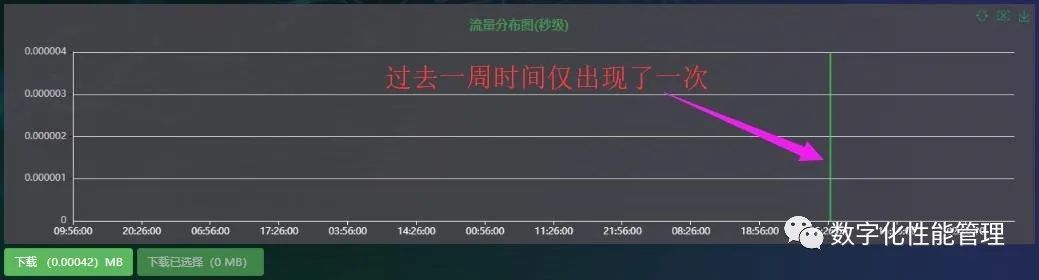

以下是过去一周时间段,这个地址只出现了一次流量传输。

下载传输数据包,打开分析。

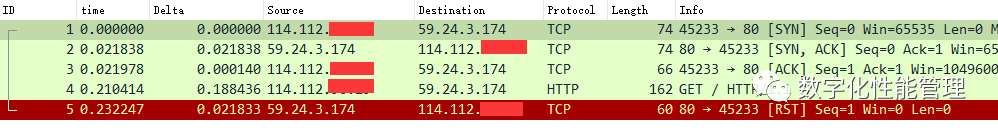

下图看到了2者之间只有5个数据包的传输,三步握手后,外连服务器发送GET,对方RST。

大胆猜想

上述分析,看到了一起正常的通讯现象,虽然是极为隐蔽的一个连接,5个数据包,436字节的报文传输。

但是,需要推测,为什么会这样。

这是一台服务器,不会有人主动发送HTTP GET请求,尤其在凌晨5点多。然后出现真实的流量信息和访问行为。

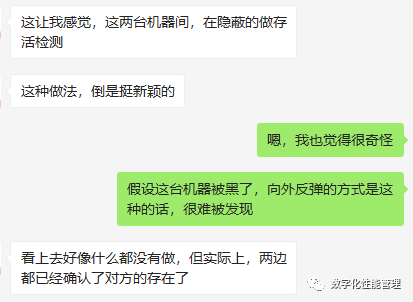

下面是咨询安全专家的对话情景,毛骨悚然。

最后的话

所有的网络行为都会留有网络痕迹,全流量分析体系的魅力就在于不会放过任何一个细节。

隐藏的越深,危险就会越大。