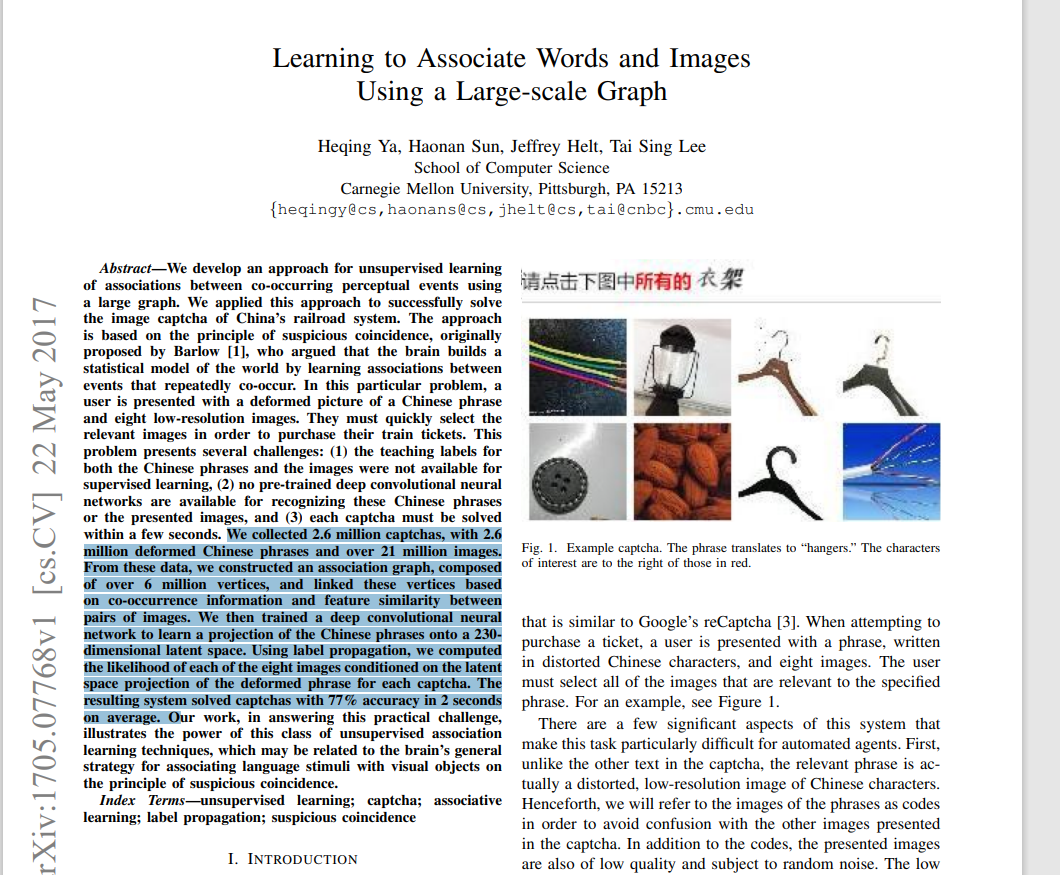

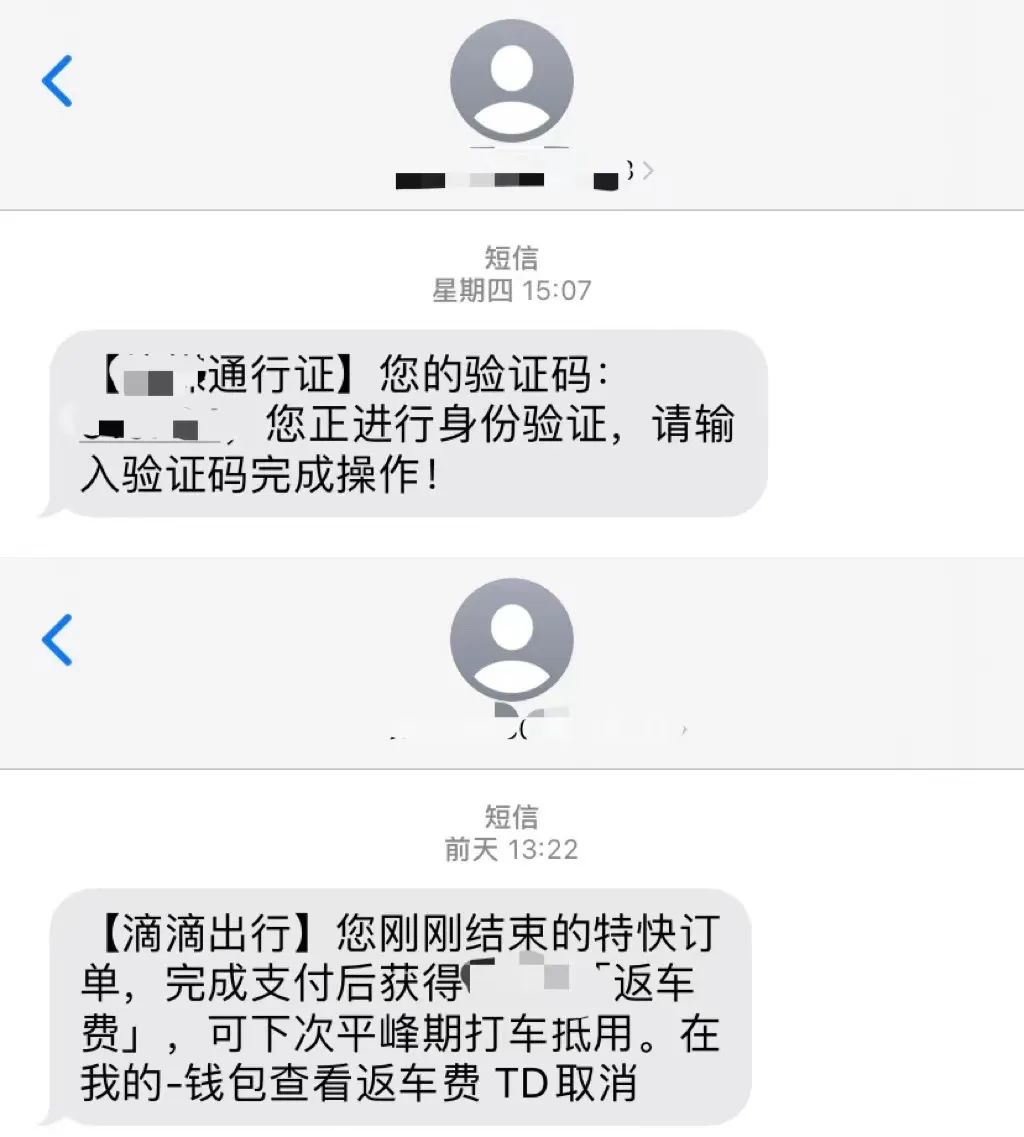

变态的验证码,到底在验证啥?

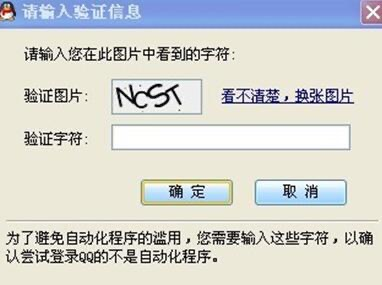

在文章开头,老狐先给大家玩一个验证码的游戏,猜出图中验证码字母。

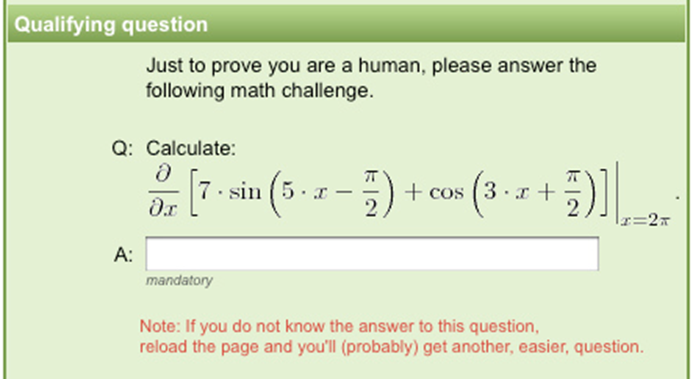

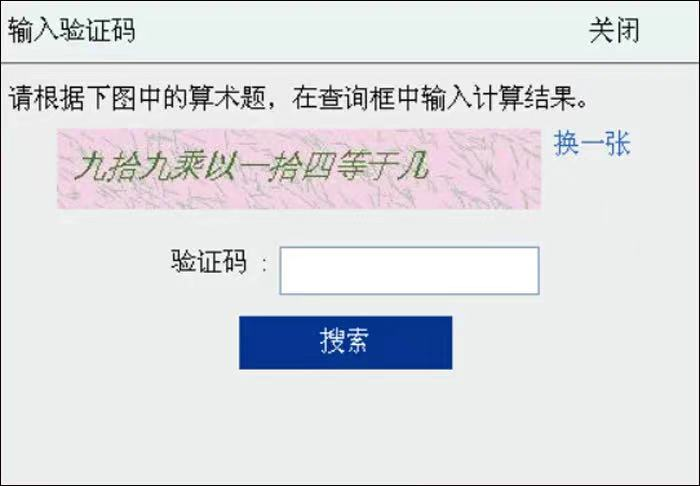

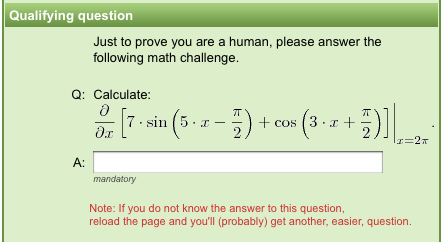

请计算出图中验证码的结果。

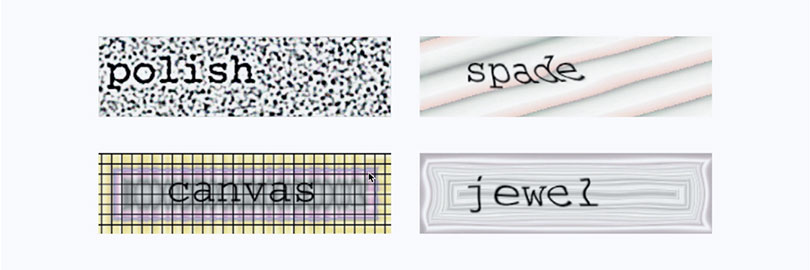

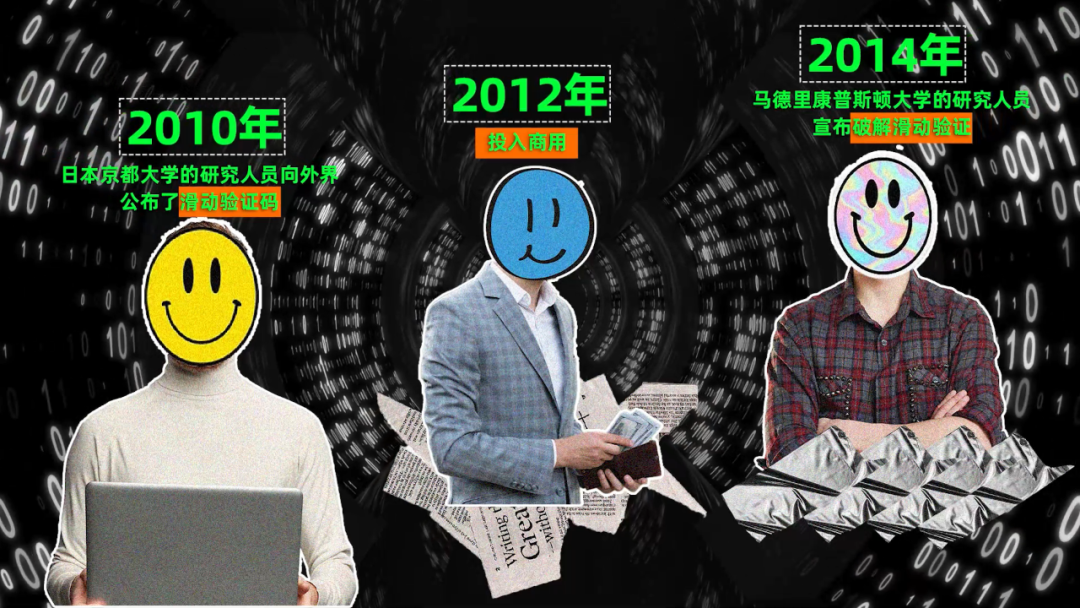

好了,我们还是回到标题上来,聊一聊验证码是怎么为难我们人类的。

后来雅虎找到在卡内基梅隆大学的路易斯·冯·安(验证码之父)等人,与他们合作。

他们利用当时的人机验证机制,为雅虎设计了一套防御机器人的程序,并首次提出了“验证码”的概念。

评论